Che cos'è un attacco alla supply chain?

Gli attacchi alla supply chain prendono di mira fornitori e collaboratori esterni invece di colpire direttamente un'azienda specifica. Proteggete la vostra organizzazione da questi attacchi con la gestione degli accessi con privilegi.

Comprendere gli attacchi alla supply chain

Un attacco alla supply chain, noto anche come attacco a terze parti, attacco alla catena del valore o violazione della backdoor, si verifica quando un criminale informatico accede alla rete di un'azienda tramite collaboratori terzi o attraverso la catena di fornitura (la supply chain, appunto). Le catene di fornitura possono essere enormi e complesse, motivo per cui alcuni attacchi sono difficili da tracciare.

Molte aziende lavorano con decine di fornitori per qualsiasi cosa, dagli ingredienti ai materiali di produzione, dal lavoro in outsourcing alla tecnologia. Ecco perché è così importante proteggere la catena di fornitura e assicurarsi che le aziende con cui si lavora siano altrettanto impegnate nella sicurezza.

Gli attacchi alla supply chain sono un tipo di attacco informatico che spesso viene trascurato. Questo tipo di attacco può causare danni catastrofici nel tempo e può essere più difficile da rilevare e prevenire se i vostri fornitori non implementano con costanza politiche di cybersecurity rigorose e non utilizzano gli strumenti migliori.

Come funzionano gli attacchi alla supply chain?

Gli attacchi alla supply chain funzionano con la consegna di virus o di altri software dannosi attraverso un fornitore o un collaboratore esterno. Per esempio, un keylogger posizionato in una chiavetta USB può penetrare in una grande azienda di vendita al dettaglio, che poi registra le sequenze di tasti per determinare le password degli account dei dipendenti. I criminali informatici possono così ottenere l'accesso a informazioni sensibili dell'azienda, ai dati dei clienti, alle informazioni sui pagamenti e altro ancora.

Esempi di attacchi alla supply chain

Attacco alla supply chain del software

Per scatenare un attacco alla supply chain del software basta un'applicazione o una parte di software compromessa per inserire del malware nell'intera catena di fornitura. Spesso questi attacchi prendono di mira il codice sorgente dell'applicazione inserendone uno dannoso in un'app attendibile o nel sistema del software.

I criminali informatici spesso prendono di mira gli aggiornamenti del software o delle applicazioni come punti di ingresso. Gli attacchi alla supply chain del software sono incredibilmente difficili da tracciare: i criminali informatici spesso utilizzano certificati rubati per "firmare" il codice e farlo sembrare legittimo.

Attacco alla supply chain dell'hardware

Gli attacchi hardware dipendono da dispositivi fisici, come il keylogger USB citato in precedenza. I criminali informatici prenderanno di mira un dispositivo che attraversa l'intera catena di fornitura per massimizzare la portata e i danni.

Attacco alla supply chain del firmware

L'inserimento di malware nel codice di avvio di un computer è un attacco che si scatena in un secondo. Non appena il computer si avvia, il malware viene eseguito, danneggiando l'intero sistema. Gli attacchi al firmware sono di tipo rapido, spesso irrintracciabili se non li si cerca appositamente e incredibilmente dannosi.

Come ridurre il rischio di attacchi alla supply chain

Gli attacchi alla supply chain possono essere ridotti con una combinazione di opzioni:

- Utilizzare una soluzione di gestione degli accessi con privilegi (PAM) come KeeperPAM®. KeeperPAM aiuta a prevenire gli attacchi alla supply chain offrendo agli amministratori IT una visibilità completa sulle pratiche di accesso e con le password dei fornitori, oltre alla possibilità di applicare le regole di sicurezza a livello aziendale. La PAM può aiutare a evitare che i collaboratori esterni accedano a tutto ciò che non è strettamente necessario per il loro lavoro.

- Investire in analisti del Security Operation Center (SOC). Questi professionisti IT esamineranno da vicino l'infrastruttura di cybersecurity della vostra azienda per identificare eventuali problemi o protezioni mancanti. Inoltre, reagiranno alle minacce, analizzeranno gli effetti di eventuali attacchi e lavoreranno per migliorare il sistema.

- Mettere in atto un falso attacco con squadre rosse e squadre blu. Il team rosso creerà un falso attacco per simulare una minaccia reale e il team blu reagirà all'attacco. Questo può aiutarvi a identificare il modo in cui operano le minacce e a capire se il vostro attuale modello di cybersecurity è abbastanza forte da fermare una minaccia attiva.

- Fare della cybersecurity una parte regolare del programma di formazione della vostra azienda. Ogni dipendente deve comprendere l'importanza della cybersecurity e il suo ruolo nella sicurezza generale dell'azienda.

- Avere piani di emergenza/modelli di minaccia che includano tutti i fornitori terzi.. È necessario disporre sempre di un piano di emergenza nel caso in cui un fornitore di terze parti sia compromesso o comprometta il vostro sistema. Un modello di minaccia può aiutarvi a visualizzare le potenziali minacce che possono provenire dai vostri fornitori/collaboratori esterni.

Come le aziende individuano gli attacchi alla supply chain

Rilevare rapidamente un attacco alla supply chain è la chiave per garantire che i danni siano limitati e reversibili. Utilizzando strumenti moderni, è possibile rilevare tutti i tipi di attacchi alla supply chain, dal firmware al software e oltre. Ecco cosa vi serve:

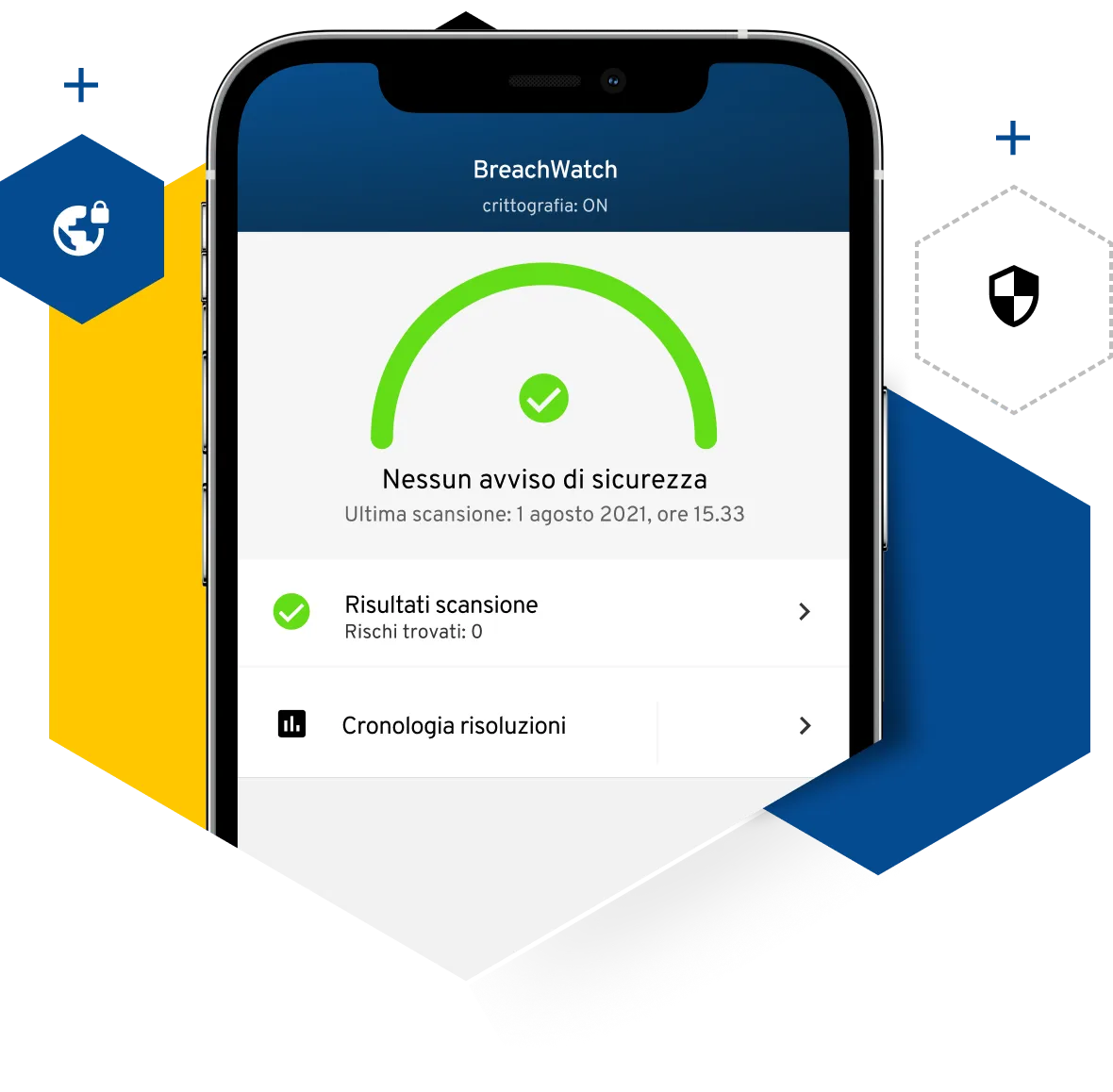

- Keeper BreachWatch®: usate BreachWatch per capire se i vostri dati aziendali (o personali) sono stati compromessi durante un attacco. I dati compromessi sono sempre più vulnerabili e possono rappresentare un facile punto di ingresso per il malware.

- Strumenti di Network Detection And Response (NDR): usando gli strumenti di rilevamento e risposta della rete, è possibile monitorare tutto il traffico Web della vostra azienda per cercare eventuali attività dannose. Tale operazione è particolarmente importante qualora si fornisse una rete Wi-Fi "ospite" ai fornitori che entrano nel vostro edificio o che collaborano con i vostri dipendenti.