احم شركتك من مجرمي الإنترنت.

لا يجب أن تكون عمليات تدقيق الامتثال فوضوية.

طلب عرض توضيحيالامتثال لتكنولوجيا المعلومات معقد ومكلف

قد نتج عن تفشي عمليات اختراق البيانات، بالإضافة إلى طلب المستهلكين للحصول على تحكم أكثر على كيفية تعامل الشركات مع بياناتهم الشخصية بيئة تنظيمية دائمة التوسع تركز على إلزام المنظمات بفرض ضوابط أمن محددة – ومسائلتها عن عمليات اختراق البيانات. وفيما يلي بعض المعايير التنظيمية والصناعية التي يجب أن تمتثل إليها المنظمات:

- قانون قابلية نقل التأمين الصحي والمساءلة لعام 1996 (HIPAA) هو قانون فيدرالي يحمي المعلومات الصحية الحساسة للمرضى من الكشف عنها دون موافقة المريض أو علمه.

- معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS) عبارة عن مجموعة من معايير الأمان التي تفرضها العلامات التجارية الكبرى لبطاقات الائتمان. يجب على أي شركة تقبل معلومات بطاقة الائتمان، أو تعالجها، أو تخزنها، أو تنقلها، أن تمتثل لمعيار أمان بيانات صناعة بطاقات الدفع.

- ويفرض قانون ساربينز أوكسلي الضوابط والتوازنات لضمان أن تكون عمليات الكشف عن البيانات المالية للشركات دقيقة وشفافة، وأن حملة الأسهم في المؤسسات والجمهور العام محميون من الأخطاء المحاسبية والممارسات الاحتيالية.

- يعد البرنامج الفيدرالي لإدارة المخاطر والتراخيص (FedRAMP) مجموعة شاملة من الضوابط الأمنية التي يجب على موفري الخدمات السحابية الالتزام بها كشرط أساسي لبيع الخدمات إلى الوكالات الحكومية الفيدرالية الأمريكية.

- اللائحة العامة لحماية البيانات (GDPR) هي قانون خصوصية وحماية البيانات الذي ينطبق على جميع الشركات التي تخدم العملاء في الاتحاد الأوروبي، حتى لو لم يكن للشركة وجود فعلي هناك.

- قانون خصوصية المستهلك في كاليفورنيا (CCPA)، الذي يشار إليه غالبا باسم "القانون العام لحماية البيانات الأمريكية"، هو قانون خصوصية وحماية البيانات الذي ينطبق على سكان كاليفورنيا. وقد حفّز قانون خصوصية المستهلك في كاليفورنيا (CCPA) العديد من الولايات الأخرى إلى إصدار تشريعات مماثلة لخصوصية البيانات.

يتعين على العديد من الشركات الامتثال لمعايير متعددة، وهو أمر معقد ومكلف على حد سواء. وفقا لمعهد المشاريع التنافسية، تنفق المؤسسات الكبرى حوالي 10,000 دولار لكل موظف سنوياً للحفاظ على الامتثال.

يمكن أن تكون عمليات تدقيق الامتثال شاقة

أي شخص يعمل في مجال الحوكمة والمخاطر والامتثال (GRC) يعرف الإجراءات. على الرغم من أن المخاطر التنظيمية مترابطة، ويتم مشاركة ضوابط الأمان عبر الإدارات، إلا أن الامتثال عادة ما يتم تخطيطه وإدارته بشكل منفصل. بالإضافة إلى زيادة خطر الخروج عن الامتثال - أو لخطر أكبر يتمثل في التعرض لعمليات اختراق - فإن هذا النهج المنعزل للامتثال يخلق اندفاعاً جنونياً عندما تدور عمليات تدقيق الامتثال السنوية. يقضي موظفو الحوكمة والمخاطر والامتثال الكثير من الوقت والطاقة في البحث عن الوثائق الداعمة ويسابقون الزمن للوفاء بالمواعيد النهائية بحيث يصبح الوفاء بالمواعيد النهائية واجتياز التدقيق أكثر أهمية من الضوابط الأمنية نفسها.

ومع ذلك، فإن الامتثال ليس حدثاً يحدث لمرة واحدة. ومن المتوقع أن تحافظ المنظمات على الامتثال على مدار العام. علاوة على ذلك، فإن العديد من الضوابط التي تفرضها إطارات الامتثال هي أفضل الممارسات الأمنية التي يجب على المنظمات اتباعها على أي حال لتقليل مخاطر اختراق البيانات.

على سبيل المثال، تعالج جميع إطارات الامتثال تقريباً المخاطر المرتبطة بالوصول إلى الأنظمة ذات الامتيازات من خلال فرض الوصول إلى الشبكة القائمة على مبدأ صفر المعرفة، أو الامتياز الأقل، أو كليهما. على سبيل المثال، ينص متطلب PCI DSS 7 على ما يلي:

"يجب أن يكون لجميع الأنظمة داخل بيئة بيانات حامل البطاقة تحكم في الوصول مهيأ بشكل كاف لضمان وصول الأفراد الداخليين المصرح لهم فقط إلى البيئة والأنظمة وبيانات حامل البطاقة الحساسة. ويجب رفض جميع الوصول الأخرى من قبل الأفراد غير المصرح لهم.

تحتوي معظم إطارات العمل على عناصر تحكم إضافية تتعلق بحماية بيانات الاعتماد، وعدم استخدام بيانات الاعتماد الافتراضية، وتسجيل الجلسات، والمزيد.

احصل على الرؤية والتحكم في بيانات اعتماد المستخدم والوصول إليه

نظراً لأن كل مستخدم داخل شبكة المؤسسة يمثل عامل خطر محتمل، فإن تأمين بيانات اعتماد المستخدم وتنفيذ الوصول القائم على مبدأ انعدام الثقة إلى الشبكات التنظيمية أمر ضروري للمنظمات للامتثال للوائح PCI DSS وHIPAA وSOX وGDPR وغيرها من إطارات الامتثال الأخرى. نظراً لأن معظم المنظمات يجب أن تمتثل لإطارات عمل متعددة، فمن المهم أتمتة أكبر عدد ممكن من عمليات الامتثال قدر المستطاع لتجنب وضع أعباء إضافية على موظفي تكنولوجيا المعلومات وGRC الذين يعانون من إرهاق بالفعل.

تعمل منصة إدارة كلمات مرور المؤسسات (EPM) الأعلى تقييماً من Keeper على تسهيل مراقبة الامتثال وإعداد التقارير من خلال منح مسؤولي تكنولوجيا المعلومات رؤية كاملة وتحكم في استخدام كلمات مرور الموظفين والوصول إلى الشبكة القائمة على الأدوار ومبدأ انعدام الثقة في جميع بيئات البيانات الخاصة بهم. يدعم Keeper الضوابط الداخلية القوية من خلال الإدارة المفوضة، وسياسات التنفيذ، وتتبع الأحداث ومراقبتها من خلال سجلات التدقيق القابلة للتخصيص والإبلاغ عن الأحداث.

يوفر Keeper لكل مستخدم في منظمتك خزينة رقمية مشفرة لتخزين كلمات المرور والملفات الخاصة به. توفر لوحة معلومات الأمان في وحدة تحكم المشرف نظرة عامة على كلمات المرور الضعيفة وإعادة استخدام كلمة المرور وفرض المصادقة متعددة العوامل (MFA)، إلى جانب عناصر التحكم في الوصول المستندة إلى الأدوار (RBAC) لفرض سياسات الامتياز الأقل. قد يتم تفويض الإدارة وفقاً للقسم أو من قبل قائد الفريق، ويمكن مشاركة وإلغاء المجلدات والسجلات بشكل آمن. وإذا غادر مسؤول أو موظف الشركة، يمكن قفل خزينته تلقائياً ونقلها بشكل آمن. ويمكن تدقيق سجلات الوصول إلى خزائن Keeper للتأكد من امتثالها أو للوصول إلى أدلة جنائية.

القضاء على العمل بشكل منعزل وتبسيط تقارير التدقيق

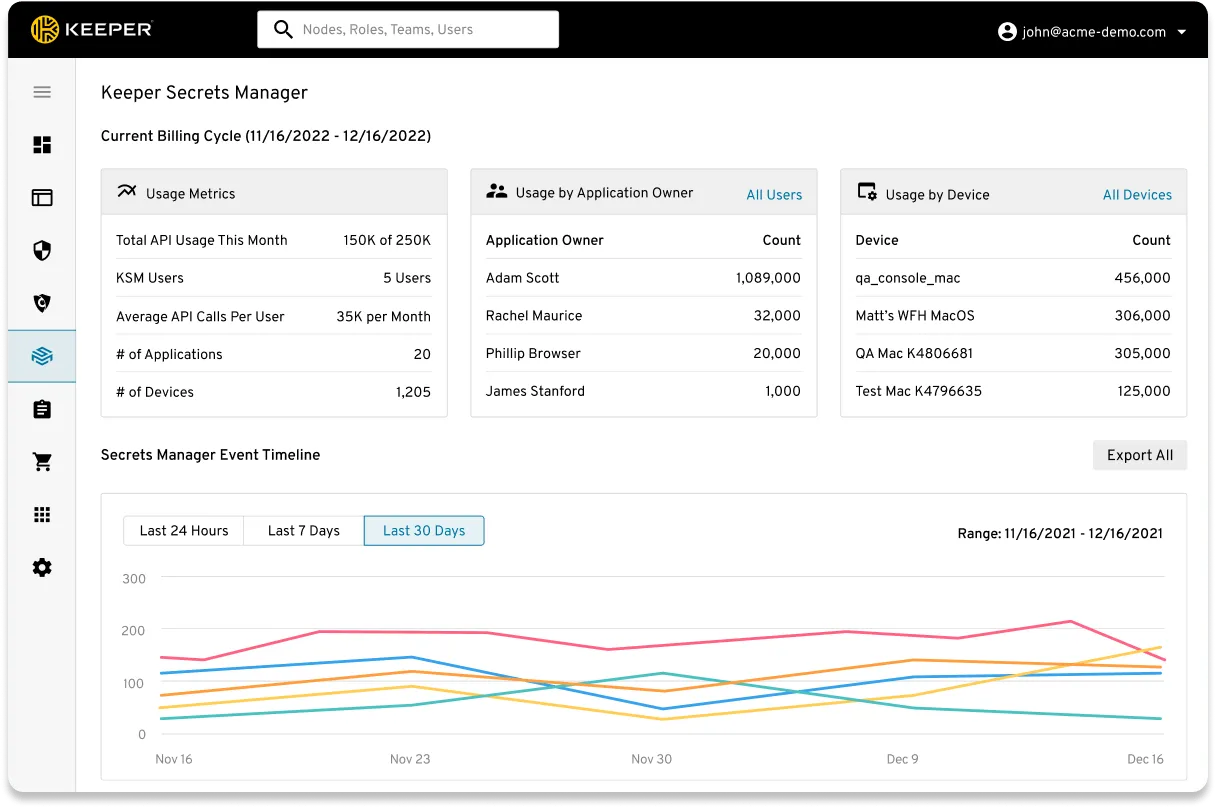

توفر تقارير الامتثال من Keeper لمسؤولي GRC والأمان وتكنولوجيا المعلومات رؤية عند الطلب لأذونات الوصول إلى بيانات اعتماد منظماتهم وأسرارها، في بيئة أمان القائمة على منهج صفر المعرفة ومبدأ انعدام الثقة. يمكن أيضاً إرسال التقارير إلى حلول GRC الآلية ومدققين خارجيين.

تساعد تقارير الامتثال من Keeper منظمتك على الحفاظ باستمرار على الامتثال وإدارة المخاطر، من خلال ميزات مثل التدقيق عند الطلب، وإعداد تقارير الوصول إلى بطاقات الدفع، وإعداد تقارير التحقيقات في الخدمات المالية، ومراقبة الوصول إلى البنية التحتية السحابية، وإيقاف تشغيل المستخدم، وعمليات البحث المحددة على مستوى السجل، وتسوية أذونات سجل المستخدم.

علاوة على تجميع عمليات التدقيق الأمنية، يقدم Keeper ميزة تسجيل الأحداث لأكثر من 200 نوع من الأحداث، وتنبيهات قائمة على الأحداث، وتكامل مع حلول SIEM خارجية شائعة. كما تسمح وظيفة الإبلاغ عن الامتثال في Keeper للمسؤولين بمراقبة أذونات الوصول للحسابات المميزة والإبلاغ عنها للحسابات المتميزة عبر المؤسسة بأكملها، في بيئة أمن انعدام الثقة وصفر المعرفة.

مراقبة أي حجم من المستخدمين

تمكن الإبلاغ المتقدم و للتنبيهات في Keeper Security مسؤولي تكنولوجيا المعلومات من مراقبة أي حجم من المستخدمين، وتلقي بيانات مركزة وموجزة عن الاتجاهات وإخطارات في الوقت الفعلي بالسلوكيات المحفوفة بالمخاطر أو غير العادية؛ وتشغيل تقارير مخصصة. على سبيل المثال، يوفر أمر تقرير التدقيق تقارير مفصلة تستند إلى الأحداث على مستوى المستخدم أو السجل أو النظام بشكل عام.

تمكن وحدة التقارير والتنبيهات المتقدمة المسؤولين من تحديد تقارير الامتثال المخصصة بسهولة والتي تتضمن أحداثاً مفصلة تتعلق بمشاركة المعلومات بما في ذلك الأشخاص الذين تمت مشاركة المعلومات معهم وأي تغييرات في الأذونات تتعلق بالوصول.

تم تصميم وحدة التقارير والتنبيهات المتقدمة لتكون سهلة الاستخدام والصيانة. ولا يلزم إجراء برمجة نصية، أو تكوين REGEX أو syslog، وبمجرد الانتهاء من إعداد كل شيء، يصبح كل شيء آخر تلقائياً.

توفير وصول آمن عن بعد إلى الأنظمة المميزة من خلال جلسات مدققة ومسجلة

يعد توفير الوصول عن بُعد إلى أنظمتك الأكثر حساسية أمراً ضرورياً، ولكنه ينطوي على المخاطر. عادة ما توفر الشبكات الافتراضية الخاصة (VPNs) وصولاً أكثر من اللازم، خاصة بالنسبة للمتعاقدين، والبائعين، والموظفين ذوي الاستخدام العرضي.

يسمح Keeper Connection Manager للمسؤولين بتوفير الوصول إلى الأنظمة ذات الامتيازات دون الحاجة إلى مشاركة بيانات الاعتماد. يمكن إلغاء الوصول في أي وقت، ويحدد سجل التدقيق القوي متى وكيف تم استخدام النظام. يدعم Keeper Connection Manager تسجيل كل جلسة اتصال. يومكن أن تكون التسجيلات عبارة عن تسجيلات فيديو رسومية للاتصال، أو (بالنسبة لبروتوكولات اتصال معينة) تسجيلات مكتوبة تُسجل فقط النص المرسل إلى الجهاز العميل. ونظراً لأن هذه التسجيلات مخزنة داخل Keeper Connection Manager، وليس على أجهزة المستخدم، لا يمكن للجهات المهددة تعديلها أو حذفها.

تأمين وإدارة أسرار البنية التحتية لتكنولوجيا المعلومات

حيث إن أسرار شبكة تكنولوجيا المعلومات تفك قفل الوصول للأنظمة والبيانات شديدة التميز، فتُعد أهمية تأمين الأسرار لمنع الهجمات الإلكترونية بنفس أهمية تأمين كلمات مرور المستخدم النهائي. ولكن تسرب الأسرار، إلى جانب كلمات المرور ذات الترميز الثابت والمضمنة يصعب إدارة الأسرار ويجعلها أكثر تحدياً من إدارة كلمات مرور المستخدمين.

تم دمج Keeper Secrets Manager مباشرة في Keeper EPM وKeeper Connection Manager، وهو عبارة عن نظام أساسي مدار بالكامل وقائم على السحابة ومنهج صفر المعرفة لتأمين أسرار البنية التحتية مثل مفاتيح واجهة برمجة التطبيقات (API) وكلمات مرور قواعد البينات ومفاتيح الوصول والشهادات وأي نوع آخر من البيانات السرية.

باستخدام Keeper Secrets Manager، تقوم جميع الخوادم، وخطوط CI/CD، وبيئات المطورين، وكود المصدر بسحب الأسرار من نقطة نهاية آمنة لواجهة برمجة التطبيقات (API). ويتم تشفير كل سر باستخدام مفتاح AES 256 بت، والذي يتم تشفيره بواسطة مفتاح تطبيق AES-256 آخر. يقوم الجهاز العميل باسترداد نص مشفر من سحابة Keeper، ويتم فك تشفير الأسرار واستخدامها محلياً على الجهاز - وليس على خوادم Keeper.

بالإضافة إلى ذلك، يتم تشفير جميع طلبات الخادم بشكل أكبر باستخدام مفتاح إرسال AES-256 بالإضافة إلى TLS لمنع هجمات الوسيط (MITM) أو هجمات الإعادة. يتم التعامل مع هذا التشفير متعدد الطبقات بشفافية من خلال حزم SDK الخاصة بنا من جانب العميل، والتي يسهل دمجها في أي بيئة.

يتكامل Keeper Secrets Manager بسلاسة مع أي بيئة بيانات تقريباً، دون الحاجة إلى أجهزة إضافية أو بنية تحتية مستضافة على السحابة، وعمليات تكامل فور تشغيله مع مجموعة واسعة من أدوات DevOps، بما في ذلك GitHub Actions، وKubernetes، وAnsible والمزيد.

بنية تحتية وسياسات رائدة في مجال الأمن الإلكتروني

حصل Keeper على شهادة SOC 2 وشهادة ISO 27001 وهما شهادتان عريقتان في المجال. ويستخدم Keeper الأمان الأفضل في فئته، مع إطار عمل مبدأ انعدام الثقة وبنية منهج صفر المعرفة التي تحمي بيانات العملاء من خلال طبقات متعددة من مفاتيح التشفير على مستوى الخزائن والمجلدات المشتركة والسجلات.