Remote Privileged Access Management

Bieten Sie Mitarbeitenden, Lieferanten und vertrauenswürdigen Dritten privilegierten Fernzugriff auf kritische Systeme, ohne dass ein VPN erforderlich ist.

Bieten Sie Mitarbeitenden, Lieferanten und vertrauenswürdigen Dritten privilegierten Fernzugriff auf kritische Systeme, ohne dass ein VPN erforderlich ist.

15 % der Verstöße betrafen 2023 einen Dritten, ein Anstieg von 68 % gegenüber 20221

Mehr als 35 % der Verstöße betrafen Anmeldeinformationen im Jahr 20231

IT-Führungskräfte erkennen die Kompromittierung von privilegierten Anmedlungsinformationen durch externe Bedrohungsakteure2

Mit der zunehmenden Anzahl von Remote- und externen Mitarbeitenden halten auch die Cyberbedrohungen Schritt und stellen Unternehmen aller Größenordnungen vor neue und einzigartige Herausforderungen. Eine dieser Herausforderungen ist die Gewährleistung, dass diese Benutzer auf Systeme und Ressourcen zugreifen können, ohne zusätzliche Risiken einzugehen oder die Produktivität zu verringern. Dies wird noch problematischer, wenn der Zugriff für privilegierte Benutzer gesichert werden soll.

Sowohl interne als auch externe privilegierte Benutzer benötigen oft einen VPN-basierten Ansatz, um privilegierte Remote-Aufgaben durchzuführen. Dies erhöht die Komplexität, da die IT-Administratoren häufig zusätzliche Einstellungen vornehmen müssen, und schränkt die Möglichkeiten der Endbenutzer ein, sich von überall und von jedem Gerät aus zu verbinden. Und das reduziert die Produktivität.

Die Erfüllung dieser Anforderungen bei gleichzeitiger Wahrung von Sicherheit und Compliance kann zu Frustrationen und Schwierigkeiten für IT-Teams führen, was die Einführung von Remote Privileged Access Management (RPAM) fördert.

RPAM setzt die Prinzipien der geringsten Privilegien durch Session-Brokering-Ansätze durch und ermöglicht einen zeitlich begrenzten, sitzungsspezifischen Just-in-Time-Zugriff für privilegierte Remote-Benutzer. Außerdem wird die Rechenschaftspflicht durch die Aufzeichnung und Prüfung der Aktivitäten privilegierter Remote-Benutzer sichergestellt.

RPAM wird zur Verbesserung von Verwaltungsansätzen für den Identitätslebenszyklus verwendet, insbesondere für den kurzfristigen Zugriff. Dieser erfordert eine Reihe spezifischer Richtlinien und Verfahren, um die Erstellung und Zuweisung von Privilegien und das Ablaufen des Zugriffs zu steuern.

Ohne eine geeignete Strategie kann die Sicherung von privilegierten Remote-Benutzern sehr komplex sein.

Ermöglichen Sie Anbietern und anderen externen Agenturen den Zugriff mit den geringsten Privilegien, um volle Visibilität über Aktionen mit integrierter Berichterstattung und Compliance zu erhalten.

Verwalten Sie den gesamten Lebenszyklus privilegierter Remote-Verbindungen, gewährleisten Sie geringste Privilegien und eliminieren Sie ständigen Zugriff.

Zeichnen Sie privilegierte Sitzungen auf, um die Compliance zu gewährleisten, einen Prüfpfad der Aktivitäten zu erstellen und Bedrohungen zu entschärfen.

Neben internen Remote-Benutzern müssen Unternehmen auch Anbieter und externe Agenturen beim Zugriff auf privilegierte Daten schützen. Durch die Erweiterung des privilegierten Remote-Zugriffs auf externe Benutzer profitieren Unternehmen von einem vollständigen Prüfpfad der Lieferantenaktionen und schränken den ständigen Zugriff ein.

Darüber hinaus können Unternehmen eine Zwei-Faktor-Authentifizierung (2FA) durchsetzen und eine Just-in-Time-Bereitstellung ermöglichen, um sicherzustellen, dass nur zugelassene externe Benutzer auf Informationen zugreifen.

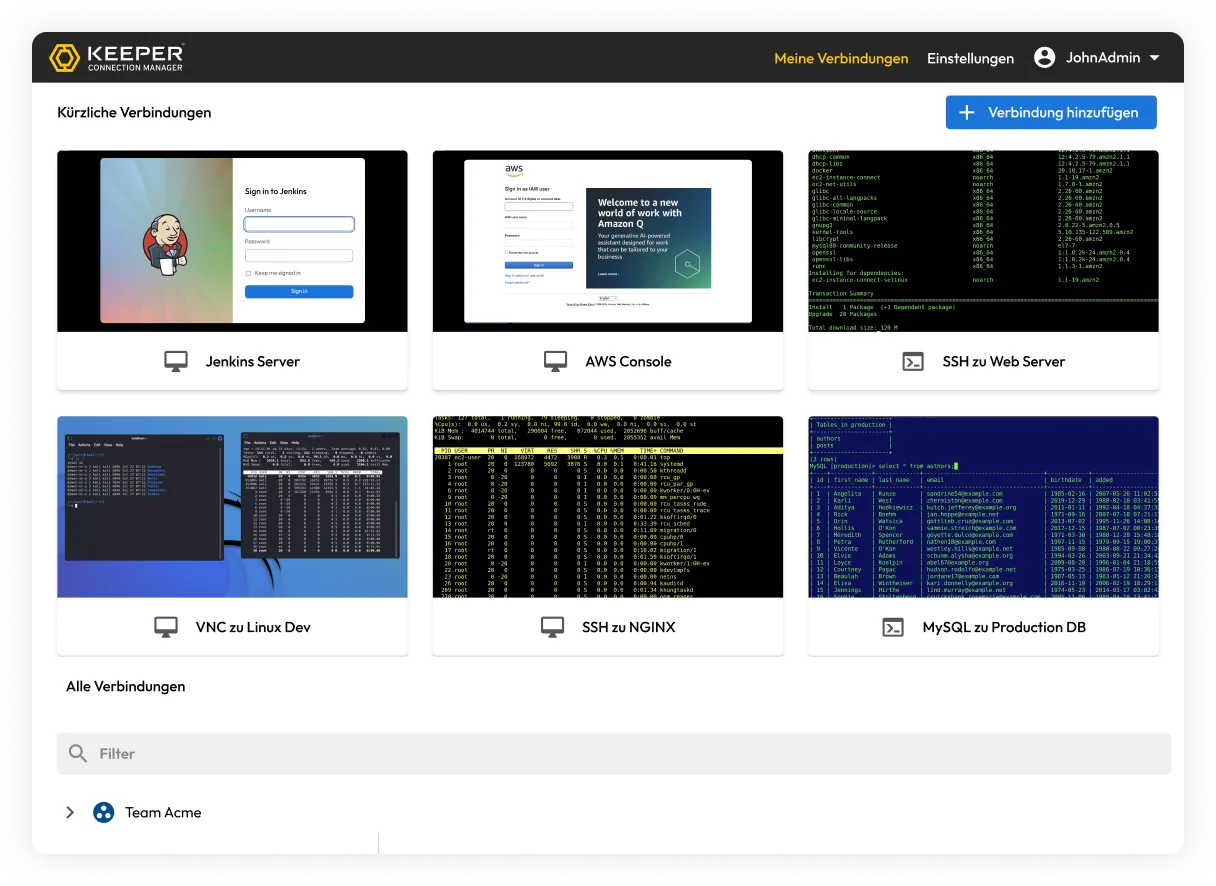

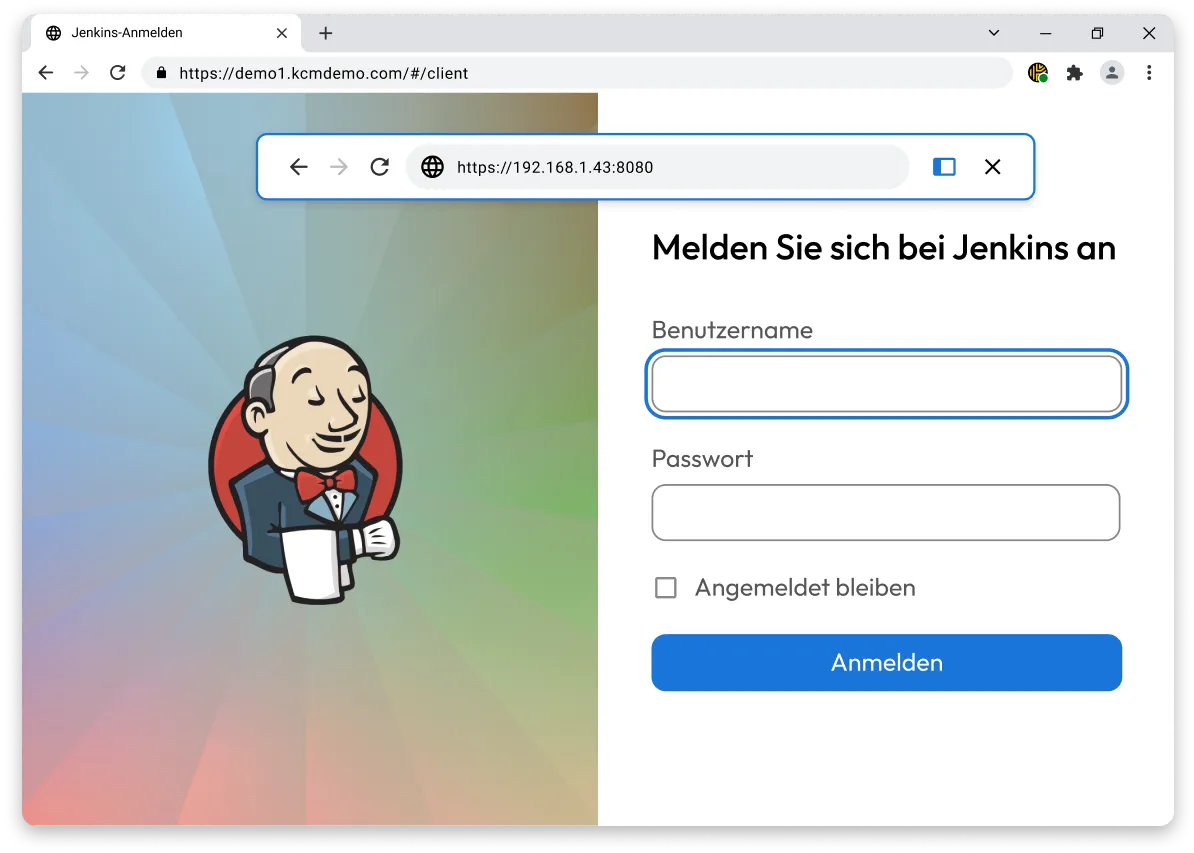

Keeper Connection Manager und Remote Browser Isolation bieten Sitzungsaufzeichnung, automatisches Ausfüllen von Anmeldeinformationen und klare Prüfpfade, um sicheres Surfen und vertrauenswürdigen Infrastrukturzugang ohne VPN oder lokalen Agenten zu ermöglichen.

1 Verizon DBIR-Bericht 2024

2 Keeper Cloudbasierter Privileged Access Management

Sie müssen Cookies aktivieren, um den Live-Chat zu nutzen.