Die Möglichkeit, Mindestzugriffsrechte für alle Nutzer zu ermöglichen, stellt eine unverzichtbare Funktion für eine Unternehmenspasswortverwaltungslösung dar. Keeper gibt Administratoren die Möglichkeit, die Zugriffsrechte auf kritische Informationen und Zugangsdaten detailliert einzustellen. Von Teams und Gruppen bis hin zu Einzelnutzern ist alles möglich.

Diese Schlüsselfunktion arbeitet reibungslos mit der überragenden Sicherheitsarchitektur zusammen, die Ihnen Organisationseinheiten, Rollen und Teams bietet.

Knoten

Knotenpunkte sind eine Möglichkeit, Ihre Nutzer ähnlich wie Organisationseinheiten in Active Directory in spezifischen Gruppen zu organisieren. Administratoren können Knotenpunkte basierend auf Einsatzorten, Abteilungen, Einsatzgebieten oder beliebigen anderen Eigenschaften erstellen. Standardmäßig bildet Ihre Organisation den Hauptknoten und sämtliche anderen Knotenpunkte werden unter diesem Hauptknoten erstellt.

Ein Vorteil der Definition mehrerer Knotenpunkte besteht in der Unterstützung von delegierter Administration. Ein delegierter Administrator kann einige oder alle administrativen Berechtigungen haben, die aber nur für ihre jeweiligen Organisationseinheiten (Knotenpunkte) gelten. Die delegierte Administration gibt mehreren Leuten in der Organisation die Verwaltungshoheit über Untergruppen von Teams, Nutzern, Rollen und geteilten Ordnern.

Rollen

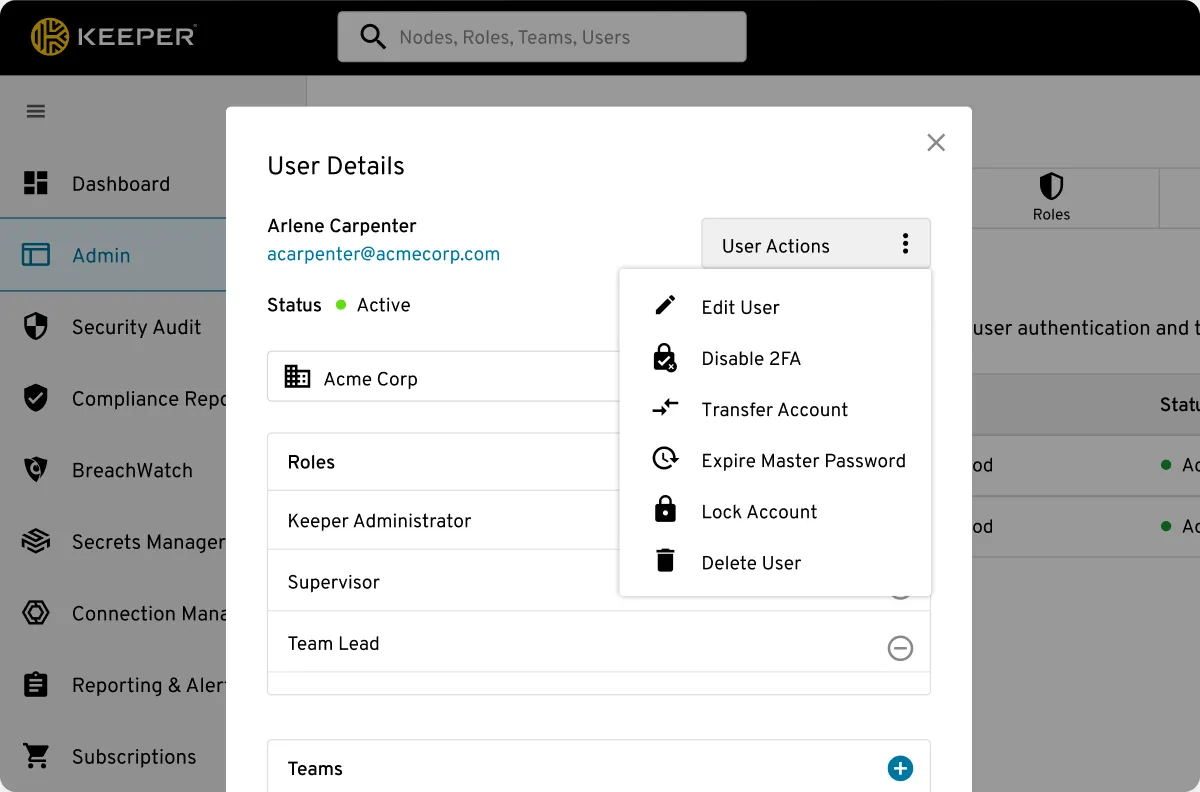

Rollen bestimmen Berechtigungen, steuern die Zugriffsberechtigungen und Sicherheitseinstellungen für Nutzer und verwalten administrative Funktionen. Nutzer können für ihre jeweiligen Organisationseinheiten eingebunden werden und erhalten so Rollen, die zu ihren spezifischen Tätigkeiten passen.

Rollen bestehen aus Richtlinien und steuern, wie Nutzer mit ihren Geräten auf den Keeper-Tresor zugreifen können. Sie können beliebig viele Rollenrichtlinien erstellen und auf einen oder mehrere Nutzer anwenden.

Teams

Teams dienen der gemeinsamen Nutzung von privilegierten Konten und Ordnern durch mehrere Nutzer in einem Keeper-Tresor. Teams können auch verwendet werden, um ganzen Nutzergruppen bestimmte Rollen zuzuweisen, um die einheitliche Einhaltung von Umsetzungsrichtlinien für alle Nutzergruppen zu gewährleisten.

Da Keepers Sicherheitsmodell auf dem Mindestzugriffsrechteprinzip beruht, wendet Keeper solche Zugriffsberechtigungen so an, dass bei Nutzern mit mehreren Rollen nur die Rollen angewendet werden, die die geringsten Berechtigungen erlauben.