Proteja su empresa de los cibercriminales.

Informes de conformidad de Keeper

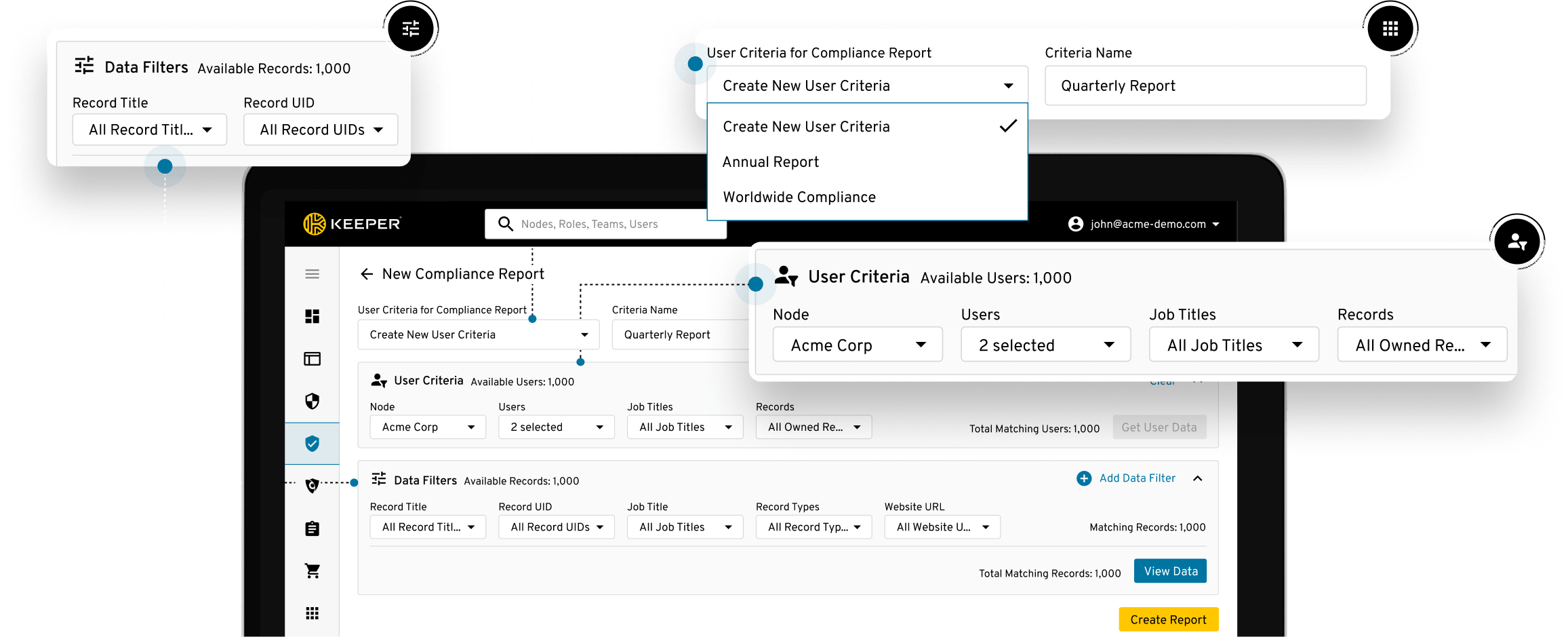

Los informes proporcionan visibilidad a la carta de los permisos de acceso a credenciales y secretos de su organización.

Los informes de conformidad de Keeper permiten a los administradores de Keeper supervisar e informar sobre los permisos de acceso de cuentas privilegiadas en toda la organización y en un entorno de seguridad de confianza cero y de conocimiento cero.

A medida que aumentan las normas de seguridad cibernética de la gestión de identidades y accesos (IAM), las organizaciones requieren políticas y herramientas completas para garantizar la conformidad. La posibilidad de auditar y controlar el acceso a credenciales e información sensible esencial para cumplir con la normativa y evitar las violaciones de datos.

Los costes de las normativas de conformidad aumentan y los recursos de personal son limitados

El trabajo remoto descentralizado ha ampliado exponencialmente el perímetro de ataque para los cibercriminales. Auditar las políticas de control de acceso es más importante que nunca. Los equipos de auditoría y finanzas necesitan disponer de herramientas rentables que permitan una auditoría, una supervisión y una generación de informes remotas.

Keeper Enterprise tiene las herramientas más completas de registro de eventos y elaboración de informes para auditores de conformidad.

Optimice su proceso de conformidad de la seguridad

Los informes de conformidad de Keeper admiten auditorías para Sarbanes Oxley (SOX) y otras regulaciones que exigen el monitoreo del control de acceso y la auditoría de eventos. Los informes de conformidad a la carta se pueden reenviar a sistemas automatizados de conformidad y auditores externos.

Visibilidad a la carta de los permisos de acceso por usuario

Visibilidad a la carta de los permisos de acceso por usuario

Capacidades de los informes de conformidad

- Informes definidos por el administrador

- Acceso basado en roles a los informes

- Informe para usuarios (nodos, nombres de usuario y puestos)

- Filtros para datos de registro (títulos de registro, tipos de registros y URL)

- Visibilidad de los permisos y restricciones de origen

- Previsualización de informes de los usuarios

- Exportación de informes a formatos CSV, JSON y PDF

Compatibilidad con los casos de uso críticos de su empresa

Auditorías a la carta

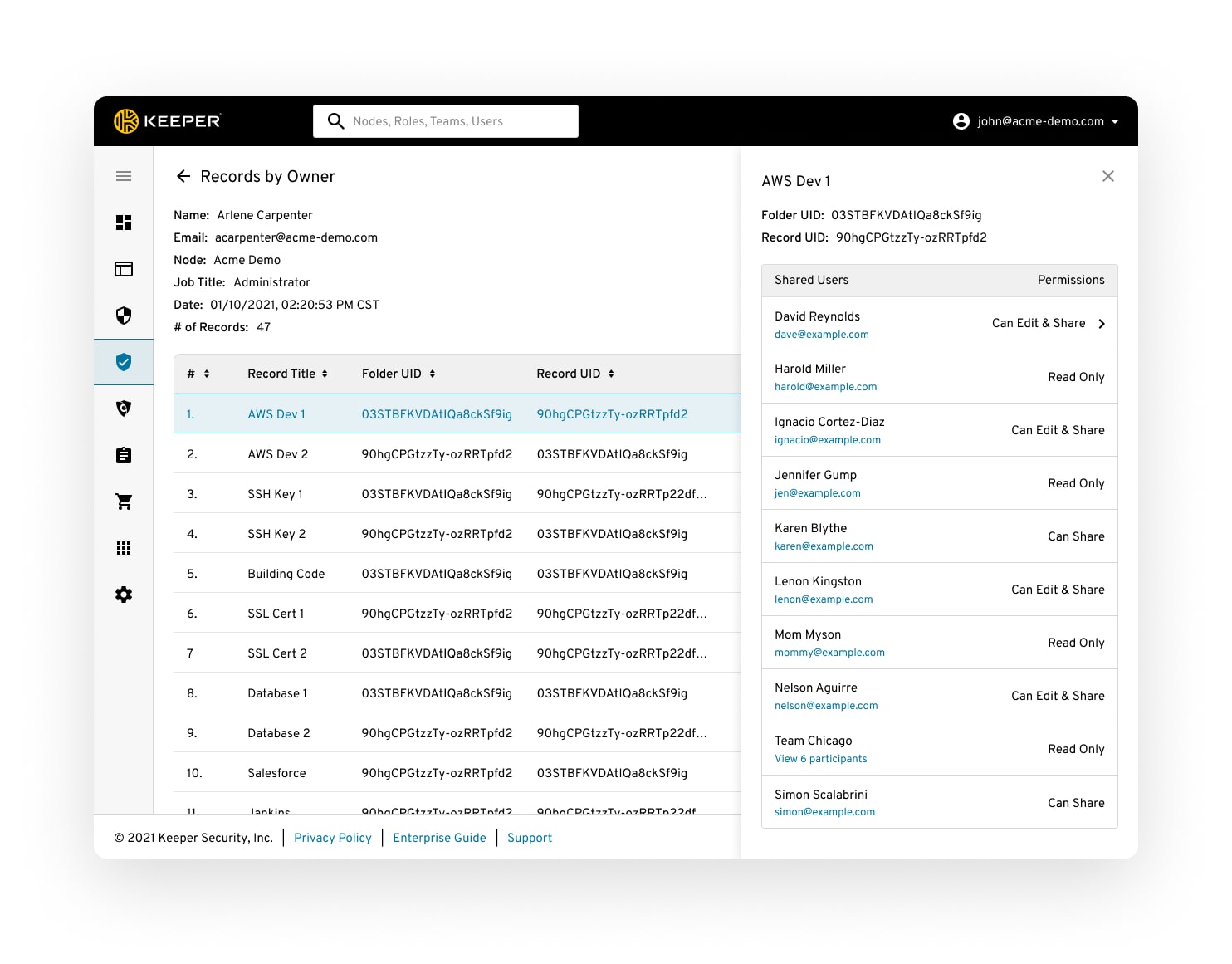

Genere informes detallados sobre el acceso privilegiado y los permisos de los usuarios respecto a los sistemas, credenciales y secretos esenciales.

Acceso a tarjetas de pago

Analice los permisos y derechos de acceso a cuentas de tarjetas de pago basados en roles y a nivel de usuario.

Investigaciones de servicios financieros

Realice un seguimiento de la actividad sospechosa de usuarios y de derechos de acceso a URL y registros de servicios financieros específicos como apoyo a investigaciones que pueden utilizarse con la función de generación avanzada de informes y alertas de Keeper para una supervisión y generación de informes de eventos exhaustivas.

Supervisión de acceso a la infraestructura en la nube

Obtenga una visibilidad total de la infraestructura en la nube de su organización (por ejemplo, Entra ID (Azure), AWS o Google Cloud), de las credenciales y los permisos de acceso de los usuarios.

Eliminación de usuarios

Tome capturas detalladas de los elementos clave de la bóveda de un usuario antes de eliminar y transferir la bóveda a otro usuario designado.

Búsquedas específicas a nivel de registro

Encuentre registros fácilmente con atributos específicos (por ejemplo, título del registro, tipo de registro, URL, propietario del registro y cargo).

Conciliación de los permisos de los registros de usuarios

Ofrece al administrador una visibilidad total de los registros compartidos con un usuario a través de varias fuentes con diferentes permisos y restricciones.