Las auditorías de conformidad no tienen por qué ser caóticas.

Solicitar un demoLa conformidad de la TI es compleja y costosa

La epidemia de violaciones de datos, unida a las demandas de los consumidores de un mayor control sobre la forma en que las empresas gestionan sus datos personales, ha dado lugar a un entorno normativo en constante evolución centrado en obligar a las organizaciones a implantar determinados controles de seguridad y en exigirles responsabilidades en caso de violaciones de datos. Estas son solo algunas de las normas reglamentarias y del sector que deben cumplir las organizaciones:

- La ley estadounidense sobre transferencia y responsabilidad de los seguros médicos de 1996 (Health Insurance Portability and Accountability Act o HIPAA) es una ley federal que protege la información médica confidencial de los pacientes para evitar que se divulgue sin su consentimiento ni conocimiento.

- El estándar sobre seguridad de los datos del sector de las tarjetas de pago (Payment Card Industry Data Security Standard o PCI DSS) es un conjunto de normas de seguridad exigido por las principales marcas de tarjetas de crédito. Cualquier empresa que acepte, procese, almacene o transmita información sobre tarjetas de crédito debe cumplir con el PCI DSS.

- La ley Sarbanes-Oxley (Sarbanes-Oxley Act o SOX) exige un equilibrio de poderes en las organizaciones para asegurar que la información de las empresas sea precisa y transparente, y que los accionistas de las empresas y el público general estén protegidos de los errores contables y las prácticas fraudulentas.

- El programa federal sobre la gestión de riesgos y autorizaciones de Estados Unidos (Federal Risk and Authorization Management Program o FedRAMP) es un conjunto completo de controles de seguridad al que los proveedores de servicios en la nube deben adherirse como prerrequisito para vender servicios a las agencias del gobierno federal de Estados Unidos.

- El Reglamento General sobre Protección de Datos (General Data Protection Regulation o RGPD) de la Unión Europea es un reglamento sobre protección y privacidad de los datos que se aplica a todas las empresas que sirven a clientes de la Unión Europea, incluso si la empresa no tiene presencia física en ella.

- La ley que trata la privacidad de los consumidores de California (California Consumer Privacy Act o CCPA), a menudo conocida como el RGPD estadounidense, es una ley sobre protección y privacidad de los datos que se aplica a los residentes de California. La CCPA provocó que otros muchos estados aprobaran una legislación similar sobre la privacidad de los datos.

Muchas empresas tienen que cumplir con varias normas, algo que resulta complejo y costoso. Según el Competitive Enterprise Institute de Estados Unidos, las grandes organizaciones destinan alrededor de $10 000 por empleado al año para mantener la conformidad.

Las auditorías de conformidad pueden ser dolorosas

Cualquiera que trabaje en el ámbito del GRC (gobernanza, riesgo y conformidad) conoce el asunto. Aunque los riesgos de una organización son interdependientes y los controles de seguridad se comparten entre departamentos, la conformidad suele planificarse y gestionarse en silos. Además de aumentar el riesgo de incumplir la normativa (o todavía peor, sufrir una violación de datos), este enfoque de la conformidad en silos provoca una especie de prisa desesperada cuando se acercan las auditorías anuales. El personal del GRC dedica mucho tiempo y energía en buscar la documentación de apoyo y correr para cumplir con los plazos hasta el punto de que cumplir con los plazos y pasar la auditoría resulta ser más importante que los propios controles de seguridad.

Sin embargo, la conformidad no es algo que deba darse en un momento puntual, sino que las organizaciones deben mantenerla durante todo el año. Además, muchos de los controles exigidos por los marcos de conformidad son buenas prácticas de seguridad que las organizaciones deberían seguir de todas formas para reducir el riesgo de sufrir una violación de datos.

Por ejemplo, casi todos los marcos de conformidad hacen frente a los riesgos asociados con el acceso a sistemas con privilegios exigiendo un acceso a la red de confianza cero, de mínimo privilegio o ambos. Por ejemplo, el requisito 7 del PCI DSS dice lo siguiente:

Todos los sistemas dentro del entorno de datos del titular de la tarjeta deben tener un control de acceso suficientemente configurado para garantizar que solo los individuos internos autorizados tengan acceso al entorno, a los sistemas y a los datos sensibles del titular de la tarjeta. Cualquier otro acceso de personas no autorizadas debe denegarse.

La mayoría de los marcos contienen controles adicionales sobre la protección de las credenciales, la no utilización de credenciales predeterminadas, la grabación de sesiones y muchos más.

Tenga más visibilidad y control sobre los accesos y credenciales de los usuarios

Debido a que cada uno de los usuarios de una red de empresa es un potencial factor de riesgo, resulta esencial para las organizaciones proteger las credenciales de los usuarios y aplicar un acceso de confianza cero a las redes de trabajo para cumplir con el PCI DSS, la HIPAA, la SOX, el RGPD y otros marcos de conformidad. Como la mayoría de las organizaciones deben cumplir con varios marcos, es fundamental automatizar todos los procesos de conformidad posibles para evitar que el personal de TI y de GRC, ya sobrecargados, tengan que soportar cargas adicionales.

La plataforma Enterprise Password Management (EPM) mejor valorada de Keeper simplifica el seguimiento y los informes de conformidad al ofrecer a los administradores de TI un control y visibilidad completos sobre el uso que sus empleados hacen de las contraseñas y sobre los accesos a la red de trabajo de confianza cero y basados en roles a través de sus entornos de datos. Keeper es compatible con los sólidos controles internos a través de la administración delegada, las políticas de aplicación, el seguimiento y supervisión de eventos con registros de auditoría personalizables y los informes de eventos.

Keeper ofrece a cada usuario de su organización una bóveda digital cifrada en el que guardar sus contraseñas y archivos. Un panel de seguridad en la consola de administración ofrece un resumen sobre el uso de contraseñas poco seguras, la reutilización de contraseñas y la aplicación de la autenticación multifactor (MFA), junto con utilice controles de acceso basados en roles (RBAC, por sus siglas en inglés) para aplicar políticas de mínimo privilegio. La administración se puede delegar por departamento o jefe de equipo, y las carpetas y registros se pueden compartir y revocar de forma segura. Si un administrador o empleado deja la empresa, su bóveda se puede bloquear automáticamente y transferir de forma segura. Los registros de acceso a las bóvedas de Keeper se pueden auditar para comprobar la conformidad con la normativa o por motivos de investigación forense.

Elimine los silos y simplifique los informes de auditoría

Los informes de conformidad de Keeper ofrecen a los administradores de TI, GRC y seguridad una visibilidad bajo demanda sobre los permisos de acceso a las credenciales y secretos de su organización en un entorno de seguridad de conocimiento cero y confianza cero. Los informes también se pueden enviar a soluciones GRC automatizadas o auditores externos.

Los informes de conformidad de Keeper ayudan a su organización a mantener de forma continuada la conformidad y a gestionar los riesgos, con funciones tales como auditorías bajo demanda, informes sobre accesos a tarjetas de pago, informes sobre investigaciones de servicios financieros, supervisión de los accesos a la infraestructura en la nube, retirada de usuarios, búsquedas específicas a nivel de registro y la conciliación de los permisos de los registros de los usuarios.

Además de las auditorías de seguridad agregadas, Keeper también ofrece el registro de eventos para más de 200 tipos de eventos, alertas basadas en eventos e integración con soluciones SIEM de terceros conocidas. La funcionalidad de los informes de conformidad de Keeper también permite a los administradores supervisar e informar sobre los permisos de acceso para las cuentas privilegiadas en toda la organización, todo ello en un entorno de seguridad de confianza cero y conocimiento cero.

Supervise una población de usuarios de cualquier tamaño

Alertas e informes avanzados de Keeper Security permite a los administradores llevar un seguimiento de poblaciones de usuarios de cualquier tamaño, recibir datos de tendencias resumidos enfocados y notificaciones en tiempo real sobre comportamientos inusuales o arriesgados, y ejecutar informes personalizados. Por ejemplo, el comando de registro de auditoría proporciona informes detallados basados en eventos a nivel de usuario, de registro o del sistema en general.

El ARAM permite a los administradores definir fácilmente informes de conformidad personalizados que incluyen eventos detallados relacionados con el intercambio de información, que incluye con quién se ha compartido la información y cualquier cambio de permisos relacionado con el acceso.

El ARAM se ha diseñado para ser fácil de usar y mantener. No se necesita ninguna secuencia de comandos, REGEX o configuración de syslog, y, una vez que lo ha configurado todo, el resto se automatiza.

Facilite un acceso remoto seguro a sistemas con privilegios con sesiones grabadas y auditadas

Ofrecer un acceso remoto a sus sistemas más confidenciales es necesario, pero también implica riesgos. Normalmente, las VPN ofrecen demasiado acceso, sobre todo para contratistas, vendedores y empleados de uso ocasional.

Keeper Connection Manager permite que los administradores faciliten el acceso a sistemas con privilegios sin tener que compartir credenciales. El acceso se puede revocar en cualquier momento y un sólido registro de auditoría identifica cuándo y cómo se ha utilizado el sistema. Keeper Connection Manager admite la grabación de cada sesión de conexión. Pueden ser grabaciones de vídeo de la conexión o (para ciertos protocolos de conexión) grabaciones tipográficas que registran solo el texto enviado a un equipo cliente. Como estas grabaciones se almacenan en Keeper Connection Manager, y no en los equipos del usuario, los actores de amenazas no pueden modificarlas ni eliminarlas.

Proteja y gestione los secretos de la infraestructura de TI

Dado que los secretos de la red de TI desbloquean el acceso a sistemas y datos altamente privilegiados, proteger los secretos es tan crítico para prevenir los ataques cibernéticos como proteger las contraseñas de los usuarios finales. Sin embargo, la divulgación de secretos y las contraseñas incrustadas y cifradas en el código fuente hace que la gestión de secretos sea incluso más compleja que la gestión de contraseñas de los usuarios.

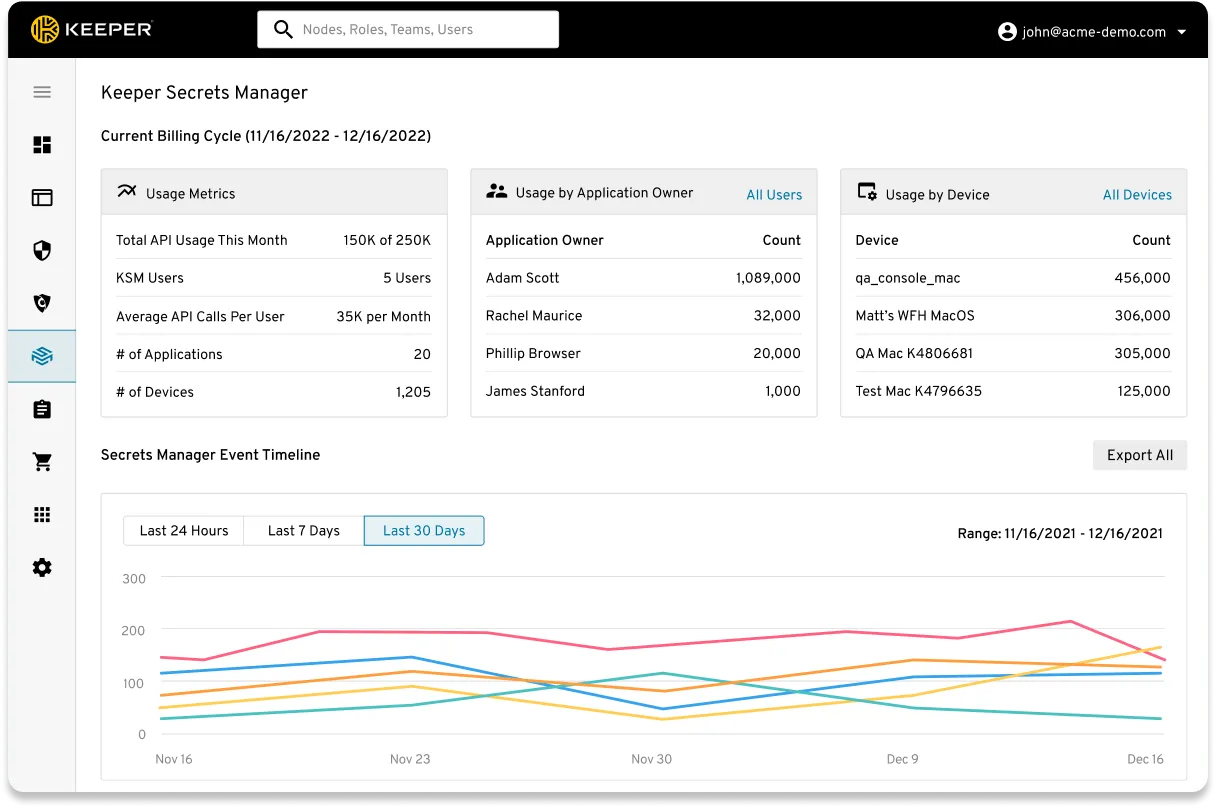

Integrado directamente en la plataforma EPM de Keeper, así como en Keeper Connection Manager, Keeper Secrets Manager es una plataforma de conocimiento cero basada en la nube y completamente gestionada que protege secretos de infraestructura, tales como claves de API, contraseñas de bases de datos, claves de acceso, certificados y otro tipo de datos confidenciales.

Con Keeper Secrets Manager, todos los servidores, flujos de trabajo de CI/CD, entornos de desarrollador y el código fuente extraen los secretos desde un punto final seguro de la API. Cada secreto se cifra con una clave AES de 256 bits, la cual se cifra con otra clave de aplicación AES-256. El dispositivo cliente recupera texto cifrado de la nube de Keeper y los secretos se descifran y se usan localmente en el dispositivo, no en los servidores de Keeper.

Además, todas las solicitudes del servidor se cifran con una clave de transmisión AES-256 sobre el TLS para evitar ataques de intermediario (MITM) o de repetición. Esta criptografía de múltiples capas se gestiona de forma transparente a través de nuestros SDK del lado del cliente, que son fáciles de integrar en cualquier entorno.

Keeper Secrets Manager se integra sin problemas en casi cualquier entorno de datos, sin necesidad de disponer de hardware adicional o una infraestructura alojada en la nube. Ofrece integraciones inmediatas con una amplia variedad de herramientas DevOps, incluidas GitHub Actions, Kubernetes, Ansible y muchas más.

Políticas e infraestructura de seguridad líderes en el mercado

Keeper cuenta con los certificados SOC 2 e ISO 27001 más antiguos del sector Keeper utiliza la mejor seguridad con un marco de confianza cero y una arquitectura de seguridad de conocimiento cero que protege los datos de los clientes con varias capas de claves de cifrado a nivel de registro, carpeta compartida y bóveda.