Gestión remota del acceso privilegiado

Proporcione a los empleados, proveedores y terceros de confianza acceso remoto privilegiado a sistemas críticos sin necesidad de una VPN.

Proporcione a los empleados, proveedores y terceros de confianza acceso remoto privilegiado a sistemas críticos sin necesidad de una VPN.

El 15 % de las infracciones implicaron a un tercero en 2023, un aumento del 68 % desde 20221

Más del 35 % de las infracciones estuvieron relacionadas con las credenciales en 20231

Los líderes en TI reconocen la vulneración de las credenciales privilegiadas por parte de atacantes externos2

A medida que aumenta el número de trabajadores tanto remotos como externos, las amenazas cibernéticas les siguen el paso, lo que plantea desafíos nuevos y únicos para todas las organizaciones, al margen de su tamaño. Uno de esos desafíos es garantizar que los usuarios puedan acceder a los sistemas y recursos sin añadir riesgos ni reducir la productividad. Esto se convierte en un problema aún mayor cuando hablamos de proteger el acceso de los usuarios privilegiados.

Los usuarios privilegiados tanto internos como externos a menudo requieren un enfoque basado en VPN para realizar sus tareas remotas privilegiadas. Esto añade una mayor complejidad, puesto que a menudo se requiere una configuración adicional en el front-end para los administradores de TI y reduce la capacidad de los usuarios finales para conectarse desde cualquier lugar y desde cualquier dispositivo, lo que se ve reflejado en una menor productividad.

Satisfacer estas necesidades sin dejar de mantener la seguridad y el cumplimiento puede generar una frustración y dificultad considerables para los equipos de TI, lo que fomenta la adopción de la gestión del acceso remoto privilegiado (RPAM).

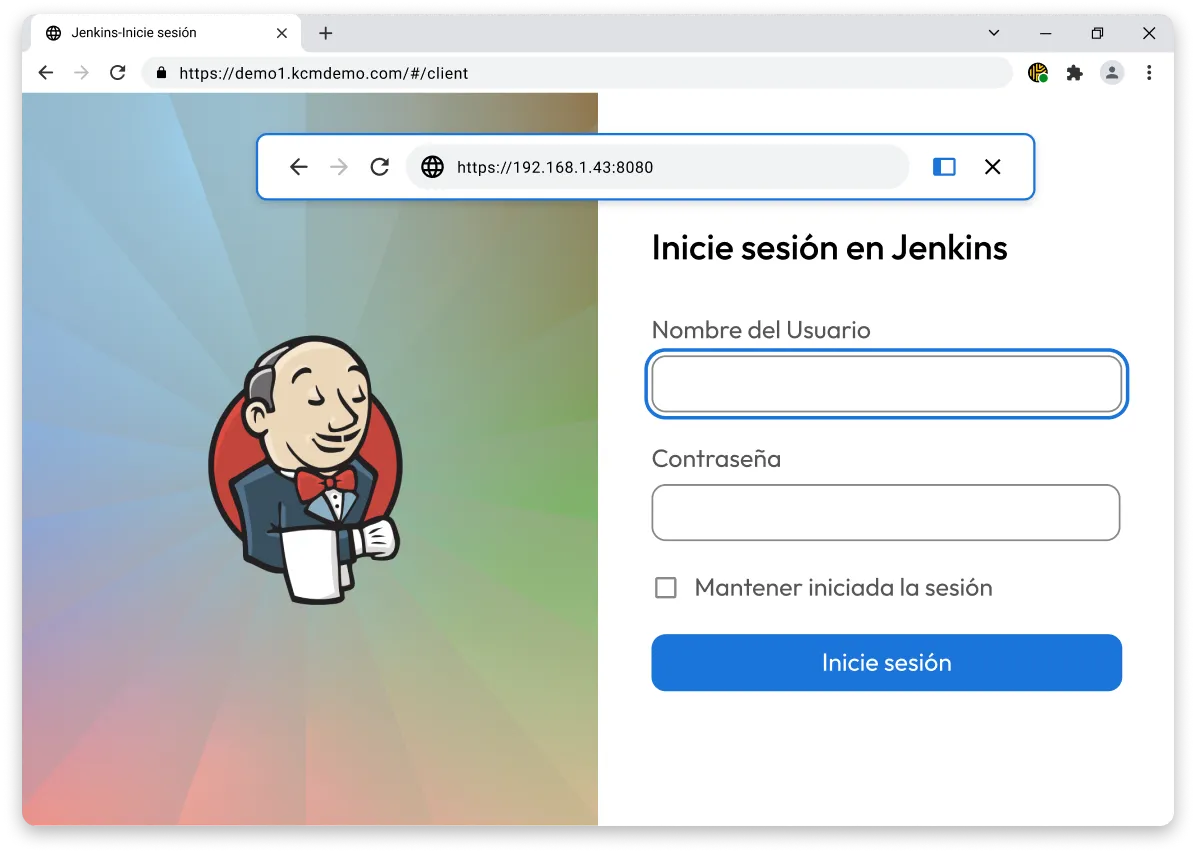

RPAM aplica los principios de privilegios mínimos a través de enfoques de intermediación de sesiones y permite un acceso justo a tiempo, específico a la sesión, y de plazo limitado para los usuarios remotos con privilegios. También garantiza la rendición de cuentas al registrar y auditar las actividades de los usuarios privilegiados remotos.

RPAM se utiliza para mejorar los enfoques de gestión del ciclo de vida de la identidad, especialmente para los accesos de corto plazo, que exigen un conjunto específico de políticas y procedimientos que guíen la creación y asignación de privilegios y el vencimiento de su acceso.

Sin una estrategia adecuada, proteger a los usuarios remotos privilegiados puede resultar muy complejo.

Habilite el acceso de privilegios mínimos a los proveedores y otras agencias externas para obtener visibilidad completa de las acciones, con informes y cumplimiento integrados.

Gestione todo el ciclo de vida de las conexiones remotas privilegiadas, garantizando los privilegios mínimos y eliminando el acceso permanente.

Registre las sesiones privilegiadas para garantizar el cumplimiento, cree un registro de auditoría de las actividades y mitigue las amenazas.

Más allá de los usuarios remotos internos, las organizaciones también necesitan proteger a los proveedores y las agencias externas cuando acceden a datos privilegiados. Al extender el acceso privilegiado remoto a los usuarios externos, las organizaciones disfrutan de un registro de auditoría completo de las acciones de los proveedores y limitan los accesos permanentes.

Además, las organizaciones pueden aplicar la autenticación de dos factores (2FA) y habilitar el aprovisionamiento justo a tiempo para garantizar que solo los usuarios externos aprobados tengan acceso a la información.

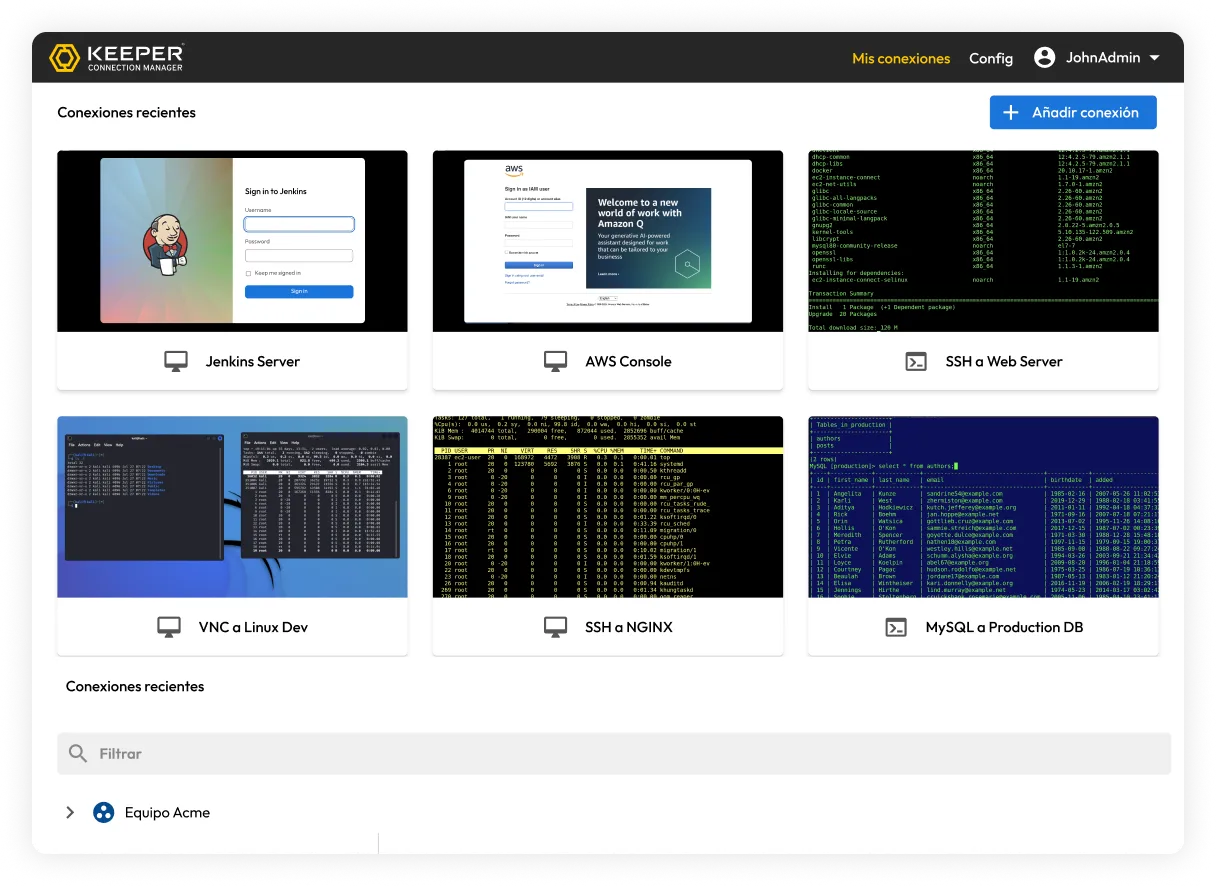

Keeper Connection Manager y el aislamiento remoto del navegador ofrecen registro de sesiones, autocompletado de credenciales y registros de auditoría claros para permitir una navegación segura y un acceso a la infraestructura de confianza cero sin necesidad de VPN ni agentes locales.

1 Informe de DBIR de Verizon 2024

2 Gestor de accesos privilegiados basados en la nube de Keeper

Debe habilitar las cookies para usar el chat en directo.