¿Qué es un ataque a la cadena de suministro?

Se trata de ataques dirigidos a vendedores y proveedores, ya que no atacan directamente a empresas concretas. Proteja su organización de este tipo de ataques con la gestión del acceso privilegiado.

Comprender los ataques a la cadena de suministro

Un ataque a la cadena de suministro (también conocido como ataque a terceros o ataque a la cadena de valor) se produce cuando un cibercriminal accede a la red de trabajo de una empresa a través de sus proveedores o de la cadena de suministro. Las cadenas de suministro pueden ser muy complejas y de gran alcance, por lo que algunos ataques son muy difíciles de rastrear.

Muchas empresas trabajan con múltiples proveedores para todo, desde ingredientes o materiales de producción hasta la externalización del trabajo y la tecnología. Debido a ello, es muy importante proteger la cadena de suministro y asegurar que las empresas con las que trabaja están igual de comprometidas que usted con la seguridad.

Los ataques a la cadena de suministro es un tipo de ataque cibernético que normalmente se pasa por alto. Este tipo de ataque puede causar daños catastróficos a lo largo del tiempo y son más difíciles de detectar y prevenir cuando sus proveedores no establecen unas políticas de seguridad cibernética estrictas ni usan las mejores herramientas.

¿Cómo funcionan los ataques a la cadena de suministro?

El funcionamiento de los ataques a la cadena de suministro consiste en enviar virus o cualquier otro programa malicioso a través de un proveedor o vendedor. Por ejemplo, un registrador de pulsaciones de teclas ubicado en una unidad USB puede llegar a una gran empresa de comercio al por menor y después registrar las pulsaciones del teclado para determinar las contraseñas de cuentas específicas. A partir de ese momento, los cibercriminales podrán acceder a la información confidencial de la empresa, los registros de los clientes, la información de pago y mucho más.

Ejemplos de ataques a la cadena de suministro

Ataques a la cadena de suministro mediante software

Un ataque a la cadena de suministro mediante software tan solo requiere que una aplicación vulnerada o una parte de un software envíe el malware por toda la cadena de suministro. Los ataques suelen dirigirse al código fuente de una aplicación, pues envían un código malicioso a una aplicación de confianza o al sistema del software.

El objetivo de los cibercriminales suelen ser las actualizaciones del software o de aplicaciones, que sirven como puntos de entrada. Los ataques a la cadena de suministro mediante software son difíciles de rastrear, ya que los cibercriminales suelen utilizar certificados robados para firmar el código y hacerlo parecer legítimo.

Ataques a la cadena de suministro mediante hardware

Los ataques mediante hardware dependen de dispositivos físicos, como el registrador de pulsaciones de teclas ubicado en una unidad USB mencionado anteriormente. Los cibercriminales se dirigirán al dispositivo que se abra camino a través de toda la cadena de suministro para maximizar su alcance y su daño.

Ataques a la cadena de suministro mediante firmware

Insertar malware en el código de arranque de una computadora es un ataque que solo tarda un segundo en desarrollarse. Cuando se inicia una computadora, el malware se ejecuta y pone en riesgo todo el sistema. Los ataques con firmware son rápidos (e incluso indetectables si no se buscan) y extremadamente dañinos.

Cómo reducir el riesgo de sufrir ataques a la cadena de suministro

Los ataques a la cadena de suministro se pueden reducir con una combinación de opciones:

- Use una solución de gestión del acceso privilegiado (PAM) como KeeperPAM™. KeeperPAM ayuda a evitar los ataques a la cadena de suministro al ofrecer a los administradores de TI una visibilidad completa sobre el acceso de los proveedores y las prácticas con las contraseñas. También les ofrece la capacidad de aplicar las normas de seguridad de las contraseñas en toda la empresa. La PAM puede ayudar a impedir que los proveedores accedan a todo lo que no sea estrictamente necesario para su trabajo.

- Invertir en analistas del SOC (centro de operaciones de seguridad). Estos profesionales de TI vigilarán minuciosamente la infraestructura de seguridad cibernética de su empresa para identificar cualquier problema o la falta de protección. También reaccionarán frente a amenazas, analizarán los efectos de cualquier ataque y trabajarán para mejorar su sistema.

- Implementar un ataque falso con un equipo azul y otro rojo. El equipo rojo creará un ataque falso para simular una amenaza real y el equipo azul tendrá que reaccionar ante él. Esto puede ayudarle a identificar cómo funcionan las amenazas y si su modelo de seguridad cibernética actual es lo suficientemente potente para detener una amenaza activa.

- Haga de la seguridad cibernética una parte habitual del programa de formación de su empresa. Cada empleado debe comprender la importancia de la seguridad cibernética y su papel en la seguridad general de la empresa.

- Tener planes de contingencia/modelos de riesgos que incluyan a todos los proveedores. Siempre debe contar con un plan de contingencia en caso de que un proveedor externo se vea vulnerado o vulnere su sistema. Un modelo de riesgos puede ayudarle a visualizar las amenazas potenciales que puedan surgir de sus vendedores o proveedores.

Cómo pueden detectar las empresas los ataques a la cadena de suministro

Detectar a tiempo un ataque a la cadena de suministro es crucial para asegurar que el daño sea limitado y reversible. Al utilizar herramientas modernas, puede detectar todos los tipos de ataques a la cadena de suministro, como ataques de firmware, software y más. Aquí tiene lo que necesita:

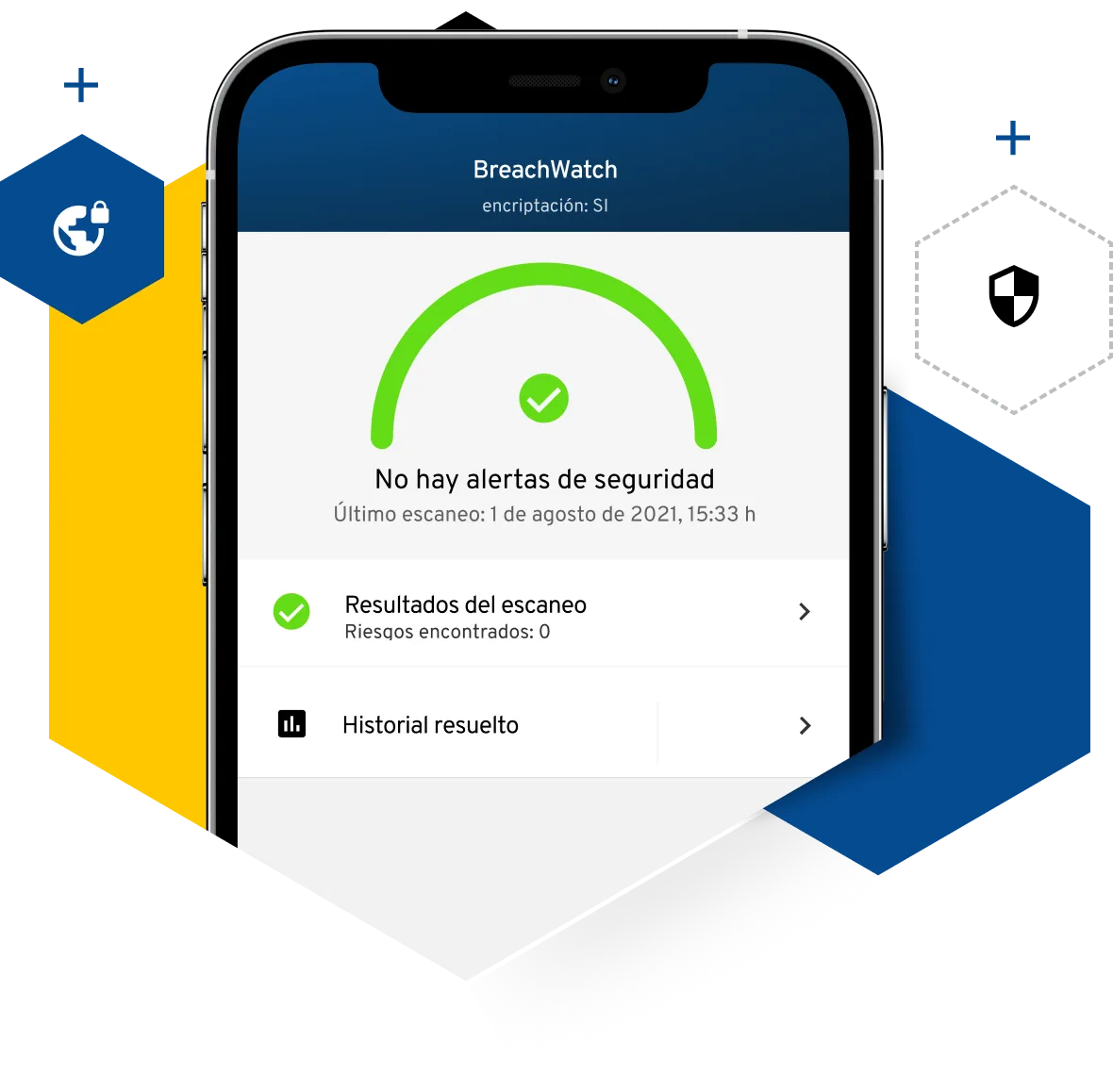

- Keeper BreachWatch®: use BreachWatch para comprobar si sus datos empresariales (o personales) se han visto vulnerados en un ataque. Los datos vulnerados siempre son más frágiles y pueden facilitar un punto de entrada para el malware.

- Herramientas de detección y respuesta de red (NDR): al usar herramientas NDR, puede monitorear todo el tráfico web de su empresa para detectar actividades maliciosas. Esto es especialmente importante si ofrece una red Wi-Fi de invitados a los proveedores que entran en el edificio o trabajan con la empresa.