Protégez votre entreprise des cybercriminels.

Les audits de conformité n'ont pas à vous gâcher la vie.

Demander une démoLa conformité informatique est complexe et coûteuse

La recrudescence des violations de données, associée aux demandes des consommateurs d'un meilleur contrôle sur la manière dont les entreprises traitent leurs données personnelles, a donné naissance à un environnement règlementaire en constante évolution visant à contraindre les entreprises à mettre en place certains contrôles de sécurité et à engager leur responsabilité en cas de violations de données. Voici quelques exemples de normes règlementaires et de secteur que les entreprises sont tenues de respecter :

- La règlementation HIPAA (Health Insurance Portability and Accountability Act) de 1996 est une loi fédérale américaine qui interdit la divulgation de données relatives à la santé des patients contre leur volonté ou à leur insu.

- La norme PCI DSS (Payment Card Industry Data Security Standard) est un ensemble de normes de sécurité imposées par les grandes marques de cartes de paiement. Toute entreprise qui accepte, traite, stocke ou transmet des données associées à des cartes de paiement doit se conformer à la norme PCI DSS.

- La loi Sarbanes-Oxley (SOX) impose des contrôles et des bilans pour garantir que les données publiées par les entreprises sont exactes et transparentes et que les actionnaires des entreprises et le grand public sont protégés des erreurs comptables et des pratiques frauduleuses.

- Le programme FedRAMP (Federal Risk and Authorization Management Program) est un ensemble complet de contrôles de sécurité auxquels sont soumis les prestataires de services en cloud pour pouvoir vendre des services aux agences du gouvernement fédéral américain.

- Le Règlement général sur la protection des données (RGPD) est une loi sur la confidentialité et la protection des données qui s'applique à toutes les entreprises offrant des services à des clients dans l'Union européenne, même lorsqu'elles n'y sont pas physiquement présentes.

- Le CCPA (California Consumer Privacy Act), souvent appelé le « RGPD américain », est une loi sur la confidentialité et la protection des données applicable aux résidents de Californie. Le CCPA a poussé de nombreux autres États à adopter une législation similaire sur la confidentialité des données.

De nombreuses entreprises sont soumises à plusieurs normes, entraînant coûts et complexité. Selon le Competitive Enterprise Institute, les grandes entreprises dépensent chaque année en moyenne 10 000 dollars par employé pour assurer leur conformité.

Les audits de conformité peuvent être pénibles

Toute personne travaillant dans le domaine de la GRC (gouvernance, risque et conformité) est rompue à l'exercice. Même si les risques organisationnels sont interdépendants et que les contrôles de sécurité sont partagés par tous les services, la conformité est généralement planifiée et gérée en silos. En plus d'augmenter le risque de non-conformité, ou pire encore, de violation, cette approche cloisonnée de la conformité entraîne une frénésie démesurée à l'approche des audits annuels de conformité. Le personnel GRC passe tellement de temps et d'énergie à traquer les justificatifs et à courir pour respecter les délais que le respect des délais et la réussite de l'audit prennent le pas sur les contrôles de sécurité eux-mêmes.

Toutefois, la conformité n'est pas un événement ponctuel. Les organisations sont tenues de maintenir leur conformité tout au long de l'année. De plus, les contrôles imposés par les cadres de conformité sont pour la plupart des pratiques de sécurité optimales que les entreprises devraient respecter de toute façon pour limiter le risque de violation de données.

Par exemple, la plupart des cadres de conformité gèrent les risques associés à l'accès aux systèmes privilégiés en imposant l'accès zero-trust au réseau, le principe de moindre privilège, ou les deux. Par exemple, l'exigence numéro 7 de la norme PCI DSS est la suivante :

« Tous les systèmes de l'environnement des données des titulaires de cartes doivent avoir un contrôle d'accès suffisamment configuré pour garantir que seules les personnes internes autorisées ont accès à l'environnement, aux systèmes et aux données sensibles des titulaires de cartes. Tout autre accès par des personnes non autorisées doit être refusé. »

La plupart des cadres contiennent des contrôles supplémentaires relatifs à la protection des identifiants, à la non-utilisation des identifiants par défaut, à l'enregistrement des sessions, etc.

Obtenez visibilité et contrôle sur les identifiants et les accès utilisateurs

Chaque utilisateur d'un réseau d'entreprise étant un facteur potentiel de risque, la sécurisation des identifiants des utilisateurs et la mise en place d'un accès zero-trust aux réseaux d'entreprise sont essentielles aux entreprises pour respecter les règlementations et normes PCI DSS, HIPAA, SOX, RGPD et autres cadres de conformité. La plupart des entreprises étant soumises à plusieurs cadres, il est essentiel d'automatiser autant de processus de conformité que possible pour éviter de faire peser des charges supplémentaires sur le personnel informatique et GRC déjà débordé.

La plateforme très bien notée de gestion des mots de passe en entreprise (EPM) de Keeper facilite la surveillance et les rapports de conformité en offrant aux administrateurs informatiques une visibilité et un contrôle complets sur l'utilisation des mots de passe des employés et un accès zero-trust au réseau basé sur des rôles dans tous les environnements de données. Keeper propose des contrôles internes robustes grâce à une administration déléguée, à des politiques d'exécution, au suivi des événements et à la surveillance avec des journaux d'audit personnalisables et des rapports d'événements.

Keeper fournit à chaque utilisateur de votre entreprise un coffre-fort numérique chiffré où stocker ses mots de passe et ses fichiers. Un tableau de bord de sécurité dans la console d'administration permet d'identifier les mots de passe faibles ou réutilisés et l'utilisation de l'authentification à deux facteurs (MFA), et de fournir des contrôles d'accès basés sur les rôles (RBAC) pour appliquer les politiques de moindre privilège. L'administration peut être déléguée en fonction du service ou par chef d'équipe et les dossiers et archives peuvent être partagés et révoqués en toute sécurité. Si un administrateur ou un employé quitte l'entreprise, il est possible de verrouiller automatiquement son coffre-fort et de le transférer en toute sécurité. Les journaux d'accès aux coffres-forts Keeper peuvent être audités à des fins de conformité ou d'analyse légale.

Éliminez les silos et simplifiez les rapports d'audit

Les rapports de conformité de Keeper offrent aux administrateurs dans les domaines de la GRC, de la sécurité et de l'informatique une visibilité à la demande des autorisations d'accès aux identifiants et aux secrets de leur entreprise, le tout dans un environnement de sécurité zero-trust et zero-knowledge. Il est possible également de transmettre les rapports à des solutions GRC automatisées et à des auditeurs externes.

Les rapports de conformité de Keeper aident votre entreprise à rester conforme et à gérer les risques à l'aide de nombreuses fonctionnalités, notamment : audits à la demande, rapports d'accès aux cartes de paiement, rapports d'enquêtes de services financiers, surveillance des accès aux infrastructures sur le cloud, mise hors service d'utilisateurs, recherches au niveau des archives et rapprochement des autorisations d'archive des utilisateurs.

En plus d'audits de sécurité agrégés, Keeper fournit également des journaux d'événements pour plus de 200 types d'événements, des alertes basées sur des événements et une intégration aux solutions SIEM les plus utilisées. La fonctionnalité de rapport de conformité de Keeper permet également aux administrateurs de surveiller et de créer des rapports sur les autorisations d'accès des comptes privilégiés de toute l'entreprise, dans un environnement de sécurité zero trust et zero knowledge.

Surveillez une population d'utilisateurs de toute taille

Rapports Avancés et Alertes de Keeper permet aux administrateurs informatiques de surveiller une population d'utilisateurs de n'importe quelle taille, de recevoir des données synthétiques et ciblées sur les tendances ainsi que des notifications en temps réel en cas de comportements à risque ou inhabituels et d'exécuter des rapports personnalisés. Par exemple, la commande rapport-audit génère des rapports détaillés basés sur les événements au niveau de l'utilisateur, de l'archive ou du système global.

Le module ARAM permet aux administrateurs de créer en toute simplicité des rapports de conformité personnalisés comprenant des événements détaillés en lien avec le partage de données, par exemple l'identité des personnes avec qui les données ont été partagées ou bien encore les modifications de permissions en rapport avec l'accès.

Le module ARAM a été conçu pour être simple à utiliser et à entretenir. Il ne nécessite aucun script ni aucune configuration REGEX ou syslog et une fois que tout est installé, tout est automatisé.

Fournissez un accès à distance sécurisé à des systèmes privilégiés avec des sessions auditées et enregistrées

Fournir un accès à distance à vos systèmes sensibles est indispensable, mais comporte des risques. Les VPN fournissent généralement un accès trop large, particulièrement pour les sous-traitants, fournisseurs et employés contractuels.

Keeper Connection Manager permet aux administrateurs de fournir un accès à des systèmes privilégiés sans avoir à partager d'identifiants. L'accès est révocable à tout moment et une piste d'audit robuste permet de savoir quand et comment le système a été utilisé. Keeper Connection Manager permet d'enregistrer chaque session de connexion. Les enregistrements peuvent être des enregistrements vidéo de la connexion ou (pour certains protocoles de connexion) des enregistrements typographiques n'enregistrant que le texte envoyé à la machine cliente. Ces enregistrements étant stockés dans Keeper Connection Manager, et non sur les machines des utilisateurs, les personnes à l'origine de la menace n'ont pas la possibilité de les modifier ou de les supprimer.

Sécurisez et gérez des secrets d'infrastructures informatiques

Étant donné que les secrets des réseaux informatiques débloquent l'accès à des systèmes et des données hautement privilégiés, leur sécurisation est tout aussi essentielle à la prévention des cyberattaques que celle des mots de passe de l'utilisateur final. Toutefois, la prolifération des secrets et les mots de passe codés en dur et intégrés rendent la gestion des secrets encore plus difficile que la gestion des mots de passe des utilisateurs.

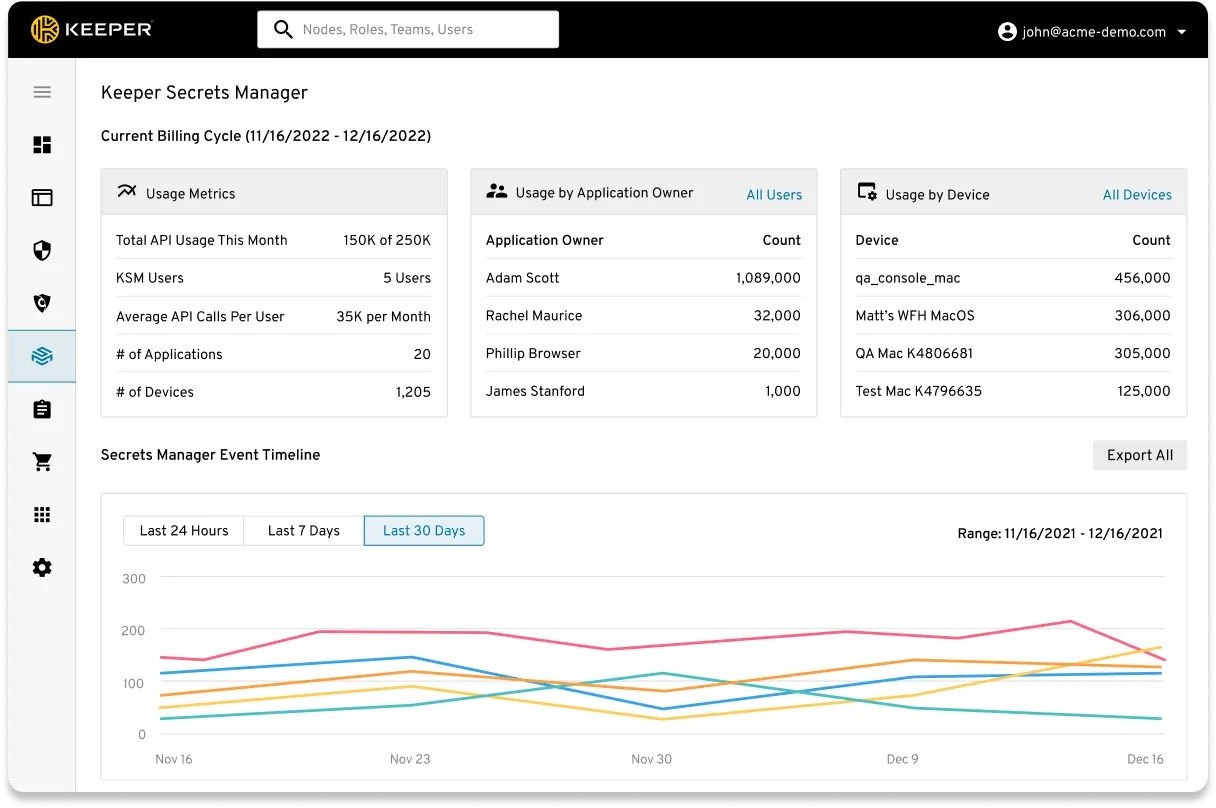

Intégré directement à l'EPM Keeper, ainsi qu'à Keeper Connection Manager, Keeper Secrets Manager est une plateforme zero-knowledge entièrement gérée et basée sur le cloud pour sécuriser les secrets des infrastructures comme les clés d'API, les mots de passe de bases de données, les certificats et tous autres types de données confidentielles.

Avec Keeper Secrets Manager, tous les serveurs, les pipelines CI/CD, les environnements de développeurs et le code source tirent les secrets d'un point de terminaison d'API sécurisé. Chaque secret est chiffré à l'aide d'une clé AES 256 bits, laquelle est chiffrée par une autre clé d'application AES-256. L'appareil client récupère le texte chiffré sur le cloud de Keeper et les secrets sont déchiffrés et utilisés au niveau local sur l'appareil, et non sur les serveurs de Keeper.

De plus, toutes les requêtes du serveur sont chiffrées avec une clé de transmission AES-256, en plus du protocole TLS, afin d'éviter les attaques dites de l'homme du milieu (MITM) ou par « rejeu ». Cette cryptographie multicouche est gérée de façon fluide par nos SDK côté client, qui s'intègrent facilement à n'importe quel environnement.

Keeper Secrets Manager s'intègre facilement à quasiment n'importe quel environnement de données, sans nécessiter de matériel supplémentaire ou d'infrastructure hébergée sur le cloud, et s'intègre directement à un grand nombre d'outils DevOps comme Github Actions, Kubernetes, Ansible, etc.

Politiques et infrastructure de sécurité leader du marché

Keeper est le produit certifié SOC 2 et ISO 27001 depuis le plus longtemps du secteur. Keeper utilise une sécurité optimale grâce à un cadre zero-trust et une architecture de sécurité zero-knowledge qui protègent les données des utilisateurs avec plusieurs couches de clés de chiffrement au niveau des coffres-forts, des dossiers partagés et des archives.