Gestion des accès à privilèges à distance

Fournissez aux employés, aux fournisseurs et aux tiers fiables un accès à distance privilégié aux systèmes critiques sans nécessiter un VPN.

Fournissez aux employés, aux fournisseurs et aux tiers fiables un accès à distance privilégié aux systèmes critiques sans nécessiter un VPN.

15 % des violations impliquaient un tiers en 2023, soit une augmentation de 68 % par rapport à 20221

Plus de 35 % des violations impliquaient des informations d'identification en 20231

Les leaders informatiques identifient la compromission des informations d'identification des privilèges par des acteurs de menaces externes2

Plus le nombre de travailleurs à distance et externes augmente, plus les cybermenaces suivent le rythme, apportant de nouveaux défis uniques aux organisations de toutes tailles. L'un de ces défis est de s'assurer que ces utilisateurs peuvent accéder aux systèmes et aux ressources sans ajouter de risque ou réduire la productivité. Cela devient un problème encore plus important lors de la sécurisation des accès pour les utilisateurs à privilèges.

Les utilisateurs à privilèges internes et externes nécessitent souvent une approche basée sur un VPN pour effectuer des tâches à privilèges à distance. Cela ajoute de la complexité car il nécessite souvent une installation supplémentaire sur l'extrémité avant pour les administrateurs informatiques et réduit la capacité des utilisateurs finaux à communiquer de n'importe où et de n'importe quel appareil, réduisant ainsi la productivité.

Répondre à ces besoins tout en maintenant la sécurité et la compliance peut entraîner des frustrations et des problèmes pour les équipes informatiques, ce qui entraîne l'adoption de la gestion des accès à privilèges à distance (RPAM).

La gestion des accès à privilèges à distance par le biais d'approches de courtage de session et permet un accès juste à temps limité et spécifique à la session pour les utilisateurs à privilèges distants. Elle assure également la responsabilité en enregistrant et en auditant les activités des utilisateurs à privilèges à distance.

La gestion des accès à privilèges à distance est utilisée pour améliorer les approches de gestion du cycle de vie de l'identité, notamment pour les accès à court terme, qui nécessitent un ensemble spécifique de politiques et de procédures pour guider la création et l'attribution des privilèges et leur expiration de l'accès.

Sans une stratégie appropriée en place, la sécurisation des utilisateurs à privilèges à distance peut être complexe.

Autorisez l'accès aux moins de privilèges aux fournisseurs et aux autres agences externes pour obtenir une visibilité complète sur les actions avec la création de rapports et de respect intégrés.

Gérez tout le cycle de vie des connexions à distance à privilèges, en garantissant le moindre privilège et en éliminant l'accès permanent.

Enregistrez les sessions à privilèges pour assurer le respect des normes, créer une piste de vérification des activités et atténuer les menaces.

Au-delà des utilisateurs à distance internes, les organisations doivent également sécuriser les fournisseurs et les agences externes lorsqu'elles accèdent aux données à privilèges. En étendant l'accès à privilèges à distance aux utilisateurs externes, les organisations bénéficient d'une piste de vérification complète des actions des fournisseurs et limitent l'accès permanent.

De plus, les organisations peuvent appliquer l'authentification à deux facteurs (2FA) et activer le provisionnement juste à temps pour s'assurer que seuls les utilisateurs externes approuvés accèdent aux informations.

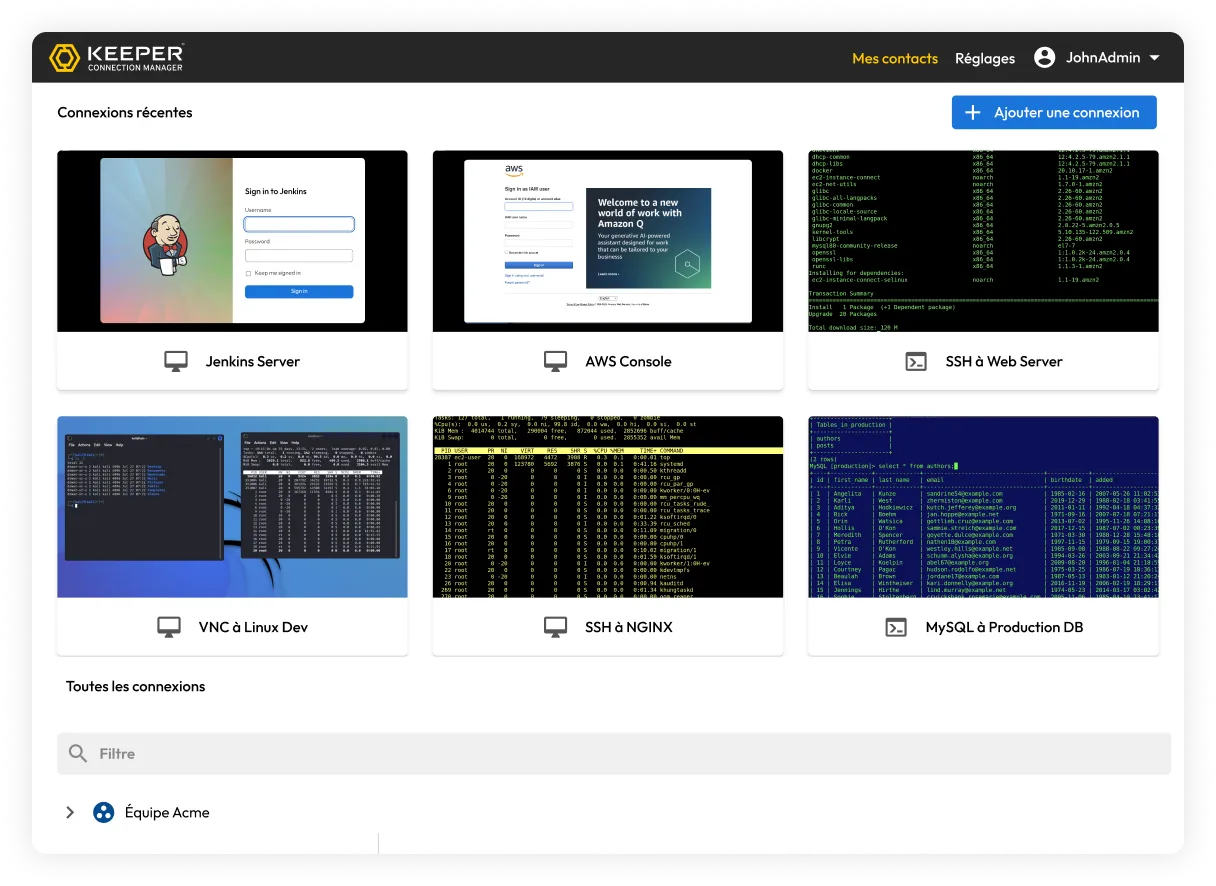

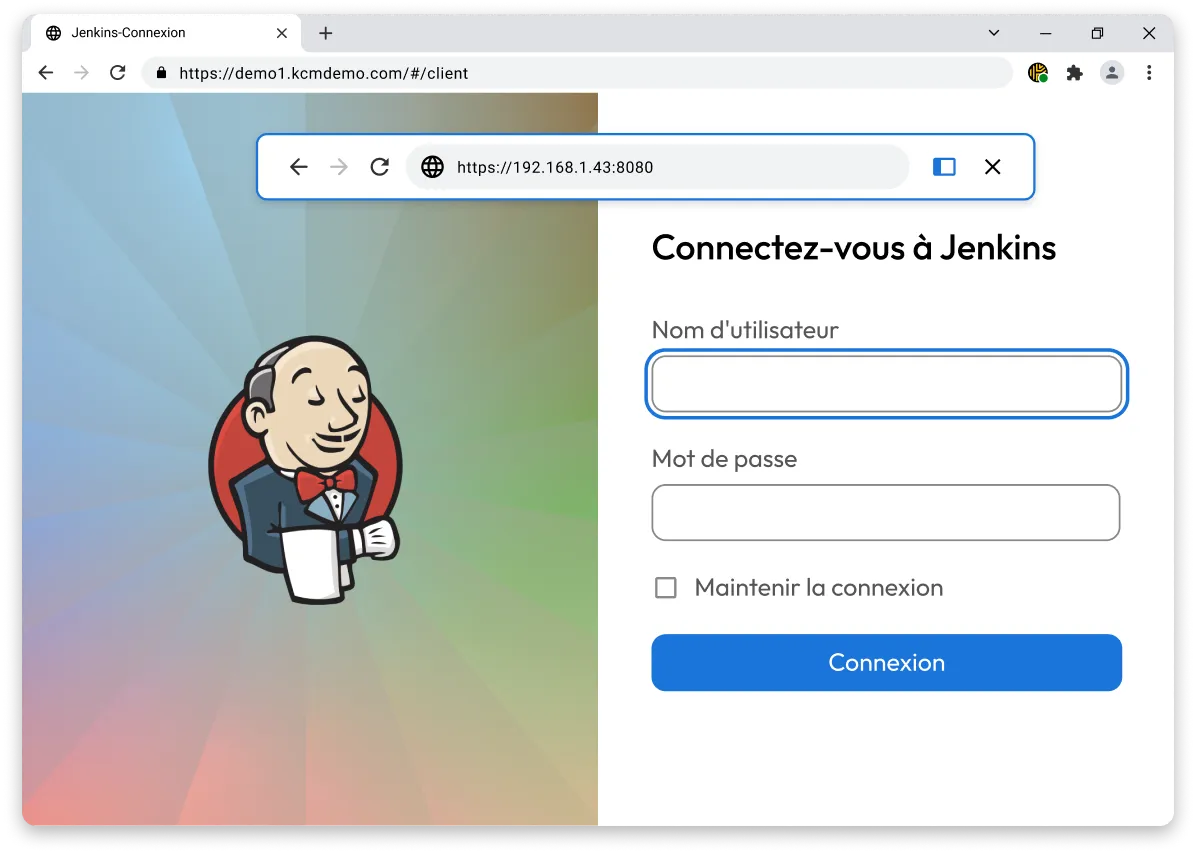

Keeper et l'isolation du navigateur à distance fournissent l'enregistrement de session, le remplissage automatique des informations d'identification et les pistes de vérification claires pour permettre une navigation sécurisée et un accès à l'infrastructure sans approbation zéro, sans VPN ou agent local.

1 Rapport DBIR de Verizon 2024

2 gestionnaires des accès à privilèges basés sur le cloud de Keeper

Vous devez autoriser les cookies pour utiliser le Chat en direct.