La capacité de fournir un accès de moindre privilège à tous les utilisateurs est un élément critique de la gestion de mots de passe en entreprise. Keeper permet aux administrateurs de paramétrer précisément les niveaux d'accès de l'entreprise aux données sensibles et aux identifiants, au niveau des équipes, des groupes et de chaque utilisateur individuel.

Cette fonctionnalité essentielle est intégrée à l'architecture supérieure de Keeper, composée de nœuds, de rôles et d'équipes.

Nœuds

Les nœuds permettent d'organiser les utilisateurs en groupes, de la même façon que les unités d'organisation d'Active Directory, et sont au cœur de l'architecture de Keeper. L'administrateur peut créer des nœuds en fonction des localisations, des services, des pôles ou de toute autre structure. Par défaut, le nœud de premier niveau, ou nœud racine, porte le nom de l'entreprise et tous les autres nœuds sont créés sous ce nœud.

L'un des avantages de la configuration de plusieurs nœuds est la mise en place du concept d'administration déléguée. Un administrateur délégué peut se voir accorder une partie ou l'intégralité des autorisations administratives, mais uniquement sur le nœud ou sous-nœud qu'il supervise. Cette administration déléguée permet à différentes personnes de l'entreprise de gérer les contrôles pour des sous-ensembles d'équipes, d'utilisateurs, de rôles et de dossiers partagés.

Rôles

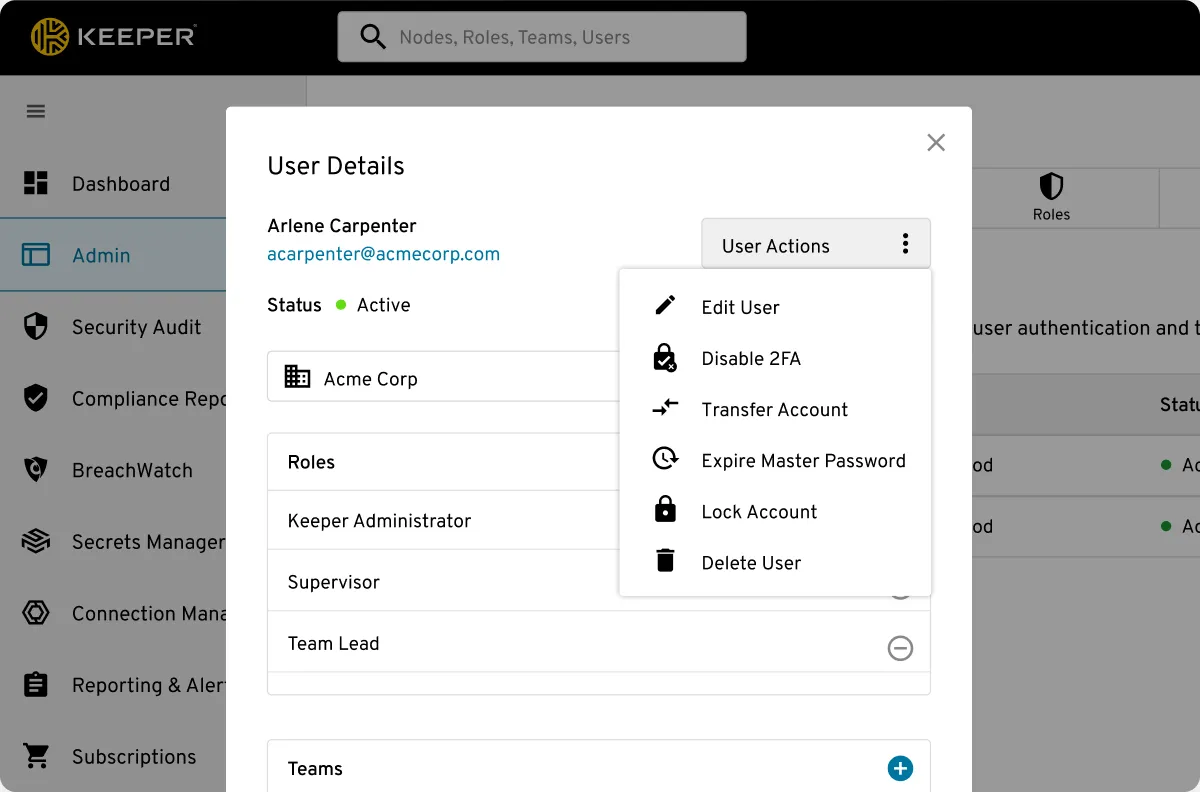

Les rôles définissent les autorisations des utilisateurs, contrôlent quelles fonctionnalités et quels paramètres de sécurité s'appliquent à quels utilisateurs et gèrent les capacités administratives. Les utilisateurs sont provisionnés sur leurs nœuds respectifs, avec leurs rôles configurés de façon à répondre aux besoins spécifiques de l'entreprise.

Les rôles sont constitués de politiques d'exécution et contrôlent la manière dont les utilisateurs peuvent accéder au coffre-fort Keeper sur leurs appareils. Un nombre illimité de politiques de rôle peut être créé et appliqué à un ou plusieurs utilisateurs.

Équipes

Les équipes permettent de partager des comptes privilégiés et des dossiers partagés entre utilisateurs à l'intérieur d'un coffre-fort Keeper. Les équipes peuvent également être utilisées pour attribuer facilement des rôles à des groupes entiers d'utilisateurs afin de garantir la cohérence des politiques d'application.

Le modèle de sécurité de Keeper étant basé sur le principe de l'accès de moindre privilège, nous appliquons des politiques de moindre privilège. Ainsi, lorsqu'un utilisateur appartient à plusieurs rôles, sa politique par défaut est la plus restrictive possible.