Le verifiche di conformità non devono essere caotiche.

Richiedi una dimostrazioneLa conformità IT è complessa e costosa

L'epidemia di violazioni dei dati, unita alle richieste dei consumatori di un maggiore controllo sul modo in cui le aziende gestiscono i loro dati personali, hanno dato vita a un ambiente normativo in continua espansione, incentrato sull'obbligo per le organizzazioni di disporre di determinati controlli di sicurezza e di ritenerle responsabili per le violazioni dei dati. Ecco solo alcuni degli standard normativi e di settore che le organizzazioni devono rispettare:

- La Health Insurance Portability and Accountability Act (HIPAA) del 1996 è una legge federale statunitense che tutela le informazioni sanitarie sensibili dei pazienti affinché non vengano divulgate senza il consenso o all'insaputa del paziente stesso.

- Il Payment Card Industry Data Security Standard (PCI DSS, Standard di sicurezza dei dati dell'industria delle carte di pagamento) è una serie di standard di sicurezza imposti dai principali brand di carte di pagamento. Qualsiasi azienda che accetta, tratta, conserva o trasmette le informazioni relative alle carte di pagamento deve essere conforme al PCI DSS.

- La Sarbanes-Oxley Act (SOX) è una legge statunitense che impone controlli e bilanciamenti per fare in modo che le dichiarazioni aziendali siano precise e trasparenti e che gli azionisti dell'azienda e il pubblico in generale siano protetti da errori di contabilità e pratiche fraudolente.

- Il Federal Risk and Authorization Management Program (FedRAMP) è una serie completa di controlli di sicurezza a cui i fornitori di servizi su cloud deve attenersi come prerequisito per la vendita di servizi alle agenzie governative federali degli Stati Uniti.

- Il Regolamento generale sulla protezione dei dati (RGPD) è una legge in materia di riservatezza e protezione dei dati che si applica a tutte le aziende che hanno clienti nell'Unione europea, anche se l'azienda non ha una sede fisica nell'UE.

- Il California Consumer Privacy Act (CCPA), spesso chiamata anche “RGPD americano”, è una legge statale in materia di riservatezza e protezione dei dati che si applica ai cittadini dello stato della California. Tale legge ha spinto vari altri stati a emanare leggi simili sulla riservatezza dei dati.

Molte aziende devono attenersi a vari standard, operazione tanto complessa quanto costosa. Secondo il Competitive Enterprise Institute, le grandi organizzazioni spendono ogni anno circa 10.000 dollari per dipendente per rispettare la conformità.

Le verifiche di conformità possono essere un peso

Chiunque lavori nel GRC (governance, risk and compliance, ovvero tutte le misure per uno svolgimento corretto, orientato agli obiettivi e legalmente conforme di tutte le attività imprenditoriali), sa già come funziona. Anche se i rischi dell'organizzazione sono tra loro dipendenti e i controlli di sicurezza condivisi tra i reparti, la conformità viene pianificata e gestita solitamente in silos informativi. Oltre ad aumentare il rischio di non risultare conformi (o peggio, di subire una violazione), questo approccio basato su silos porta a correre come matti quando si avvicinano le annuali verifiche di conformità. Il personale addetto al GRC impiega tantissimo tempo ed energie a ritrovare la documentazione di supporto e a rispettare le scadenze che queste, insieme all'esito positivo della verifica, diventano più importanti dei controlli di sicurezza.

Tuttavia, la conformità non è un evento singolo. Le organizzazioni sono tenute a rimanere conformi tutto l'anno. Inoltre, molti dei controlli imposti dalle framework di conformità sono le migliori pratiche di sicurezza che le organizzazioni dovrebbero seguire comunque per ridurre il rischio di una violazione dei dati.

Per esempio, quasi tutte le framework di conformità hanno una risposta per i rischi associati all'accesso di sistemi con privilegi imponendo l'uso di zero-trust, privilegi minimi o entrambi. Di seguito il requisito 7 dello standard PCI DSS (standard di sicurezza dei dati):

"Tutti i sistemi all'interno dell'ambiente dei dati dei titolari di carte dovrebbero avere configurato in modo sufficiente il controllo degli accessi per assicurare che solo il personale interno autorizzato abbia accesso all'ambiente, ai sistemi e ai dati riservati dei titolari delle carte. Tutti gli altri accessi da parte di persone non autorizzate devono essere rifiutati."

La maggior parte delle framework contengono comandi aggiuntivi riguardanti la protezione delle credenziali, il mancato utilizzo di credenziali predefinite, la registrazione delle sessioni e molto altro.

Ottenete visibilità e controllo sulle credenziali e sull'accesso degli utenti

Siccome ogni utente all'interno della rete aziendale è un fattore di rischio potenziale, proteggere le credenziali utente e implementare l'accesso zero-trust nelle reti dell'organizzazione sono essenziali perché le organizzazioni si conformino a PCI DSS, HIPAA, SOX, RPGD e altre framework di conformità. Poiché la maggior parte delle organizzazioni deve conformarsi a più di una framework, è fondamentale automatizzare più processi di conformità possibili per evitare di sovraccaricare ulteriormente il già oberato personale IT e GRC.

La piattaforma di gestione delle password aziendali (EPM) facilita il monitoraggio e la segnalazione di conformità concedendo agli amministratori IT piena visibilità e controllo sull'utilizzo delle password da parte dei dipendenti e accesso alla rete zero-trust basato sul ruolo in tutti i suoi ambienti di dati. Keeper supporta solidi controlli interni tramite amministrazione delegata, regole di applicazione, tracciamento e monitoraggio degli eventi con registri di verifica personalizzabili e resoconti sugli eventi.

Keeper fornisce a ogni utente della vostra organizzazione una cassetta di sicurezza digitale crittografata dove conservare le password e i file. Una dashboard di sicurezza nella console di amministrazione fornisce una panoramica delle password deboli, di quelle riutilizzate e dell'applicazione dell'autenticazione multifattoriale (MFA), insieme ai controlli degli accessi in base al ruolo (RBAC) per imporre regole con privilegi minimi. L'amministrazione può essere delegata a seconda del reparto o del leader del team, mentre le cartelle e le voci possono essere condivise in tutta sicurezza e la loro autorizzazione revocata. Se un amministratore o un dipendente lascia l'azienda, la loro cassetta di sicurezza può essere chiusa in automatico e trasferita in sicurezza. I registri di accesso alle cassette di sicurezza di Keeper possono essere sottoposti a verifica ispettiva per motivi di conformità o per indagini giudiziarie.

Eliminate i silos e semplificate la segnalazione per la verifica

I resoconti di conformità di Keeper forniscono al personale addetto al GRC, alla sicurezza e agli amministratori IT visibilità on-demand sulle autorizzazioni all'accesso alle credenziali e alle chiavi segrete della loro organizzazione, in un ambiente di sicurezza zero-trust e zero-knowledge. I resoconti possono anche essere inoltrati alle soluzioni GRC automatizzate e ai revisori esterni.

I resoconti di conformità di Keeper aiutano la vostra organizzazione a rimanere conforme in modo continuativo e a gestire i rischi, con funzionalità quali la verifica on-demand, la segnalazione degli accessi alle carte di pagamento, la segnalazione di indagini relative ai servizi finanziari, il monitoraggio degli accessi all'infrastruttura su cloud, il decommissioning degli utenti, le ricerche specifiche a livello di voce e la riconciliazione delle autorizzazioni alla voce degli utenti.

Oltre agli audit di sicurezza aggregati, Keeper offre la registrazione degli eventi per oltre 200 tipi di eventi, avvisi basati sugli eventi e l'integrazione con le più diffuse soluzioni SIEM di terze parti. La funzionalità di segnalazione della conformità di Keeper consente, inoltre, agli amministratori di monitorare e segnalare le autorizzazioni di accesso per gli account con privilegi in tutta l'organizzazione, in un ambiente di sicurezza zero-trust e zero-knowledge.

Monitorate gruppi di utenti di qualsiasi dimensione

Segnalazioni e Avvisi Avanzati di Keeper Security offre la possibilità agli amministratori IT di monitorare gruppi di utenti di qualsiasi dimensione, ricevere notifiche dettagliate e riassuntive sui dati di andamento in tempo reale circa i comportamenti rischiosi o insoliti e redigere resoconti personalizzati. Per esempio, il comando resoconto-verifica fornisce un resoconto dettagliato basato sugli eventi a livello di utente, voce o del sistema in generale.

L'ARAM consente agli amministratori di stabilire facilmente se i resoconti di conformità personalizzati debbano includere eventi dettagliati legati alla condivisione delle informazioni, tra cui gli utenti con cui sono state condivise le informazioni e qualsiasi modifica delle autorizzazioni relativa agli accessi.

L'ARAM è progettato per un utilizzo e una manutenzione facili. Non è necessaria alcuna configurazione di scripting, REGEX o syslog e una volta configurato tutto, il resto sarà automatizzato.

Fornite accesso remoto protetto ai sistemi con privilegi con le sessioni verificate e registrate

Fornire accesso remoto ai vostri sistemi più riservati è necessario, ma si corrono dei rischi. La VPN di solito fornisce ampio accesso, soprattutto a collaboratori esterni, fornitori e per l'uso occasionale dei dipendenti.

Keeper Connection Manager consente agli amministratori di fornire accesso ai sistemi con privilegi senza dover condividere le credenziali. L'accesso può essere revocato in qualsiasi momento e una solida procedura di verifica identifica quando e come è stato utilizzato il sistema. Keeper Connection Manager supporta la registrazione di tutte le sessioni di collegamento. Le registrazioni possono essere dei video grafici del collegamento o (per alcuni protocolli di collegamento) di tipo dattiloscritto dov'è registrato soltanto il testo inviato alla macchina client. Poiché tali registrazioni sono conservate all'interno di Keeper Connection Manager, e non sulle macchine degli utenti, i criminali informatici non possono modificarle o eliminarle.

Proteggete e gestite le chiavi segrete dell'infrastruttura IT

Poiché le chiavi segrete della rete IT sbloccano l'accesso a sistemi e dati a cui sono assegnati privilegi elevati, proteggere le chiavi segrete è fondamentale tanto quanto proteggere le password degli utenti finali al fine di impedire gli attacchi informatici. Ma con la diffusione delle chiavi segrete e di quelle inserite direttamente o già integrate, la gestione delle chiavi segrete rappresenta una sfida maggiore rispetto alla gestione delle password degli utenti.

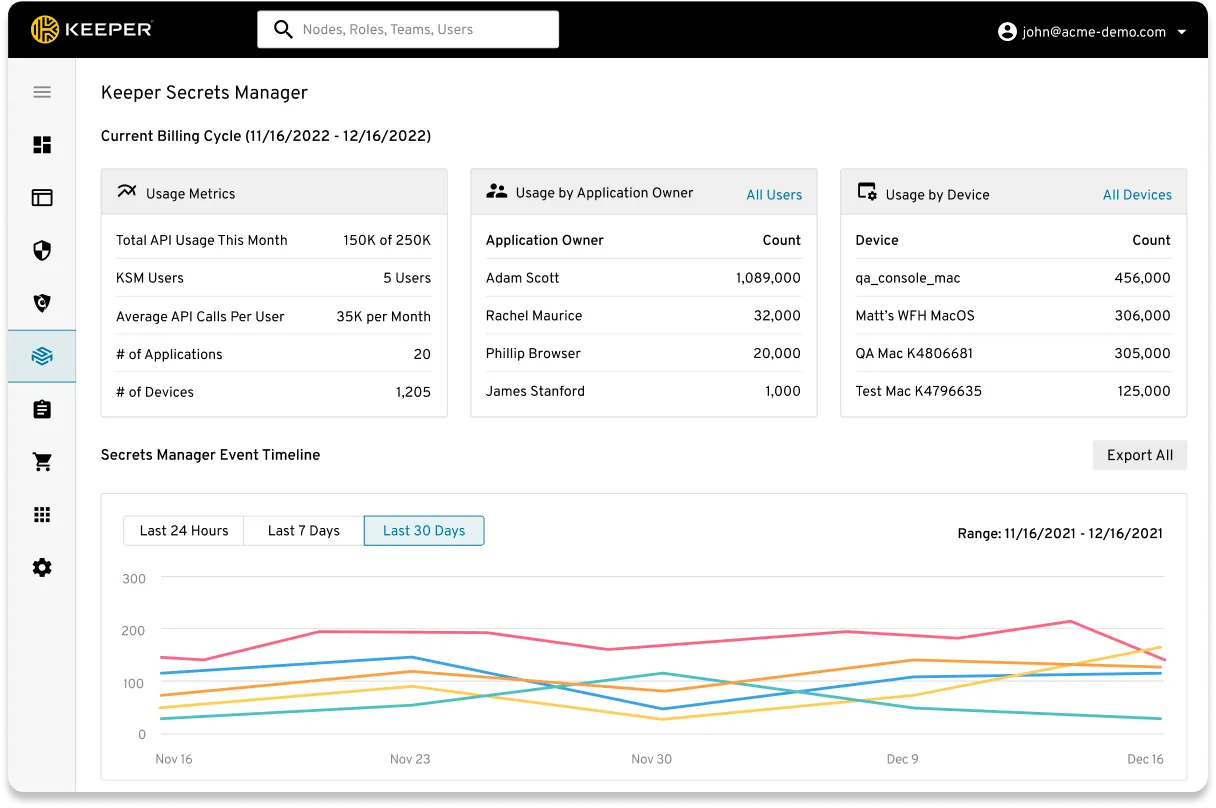

Integrata direttamente nell'EPM di Keeper, nonché in Keeper Connection Manager, Keeper Secrets Manager una piattaforma zero-knowledge basata su cloud e completamente gestita per proteggere le chiavi segrete dell'infrastruttura, quali chiavi API, password dei database, chiavi di accesso, certificati e qualsiasi altro tipo di dato riservato.

Con Keeper Secrets Manager, tutti i server, le pipeline CI/CD, gli ambienti di sviluppo e il codice sorgente traggono le chiavi segrete da un endpoint API protetto. Ogni chiave segreta viene crittografata con una chiave AES a 256-bit, la quale viene crittografata da un'altra chiave di applicazione AES-256. Il dispositivo client recupera il testo cifrato crittografato dal cloud di Keeper e le chiavi segrete vengono decrittografate e utilizzate a livello locale sul dispositivo, non sui server di Keeper.

Inoltre, tutte le richieste inviate al server vengono ulteriormente crittografate con una chiave di trasmissione AES-256 sopra al TLS per impedire attacchi di tipo man-in-the-middle (MITM) o replay. Questa crittografia multilivello viene gestita in modo trasparente tramite i nostri SDK lato client, facili da integrare in qualsiasi ambiente.

Keeper Secrets Manager si integra senza problemi in quasi tutti gli ambienti di dati, senza richiedere ulteriore hardware o infrastrutture su cloud. Offre integrazioni pronte all'uso con un'ampia varietà di strumenti DevOps, tra cui GitHub Actions, Kubernetes, Ansible e molti altri.

Infrastruttura e politiche di sicurezza di punta del mercato

Keeper vanta la certificazione SOC2 e ISO 27001 più duratura del settore. Keeper utilizza la migliore sicurezza grazie alla sua framework zero-trust e architettura zero-knowledge che protegge i dati dei clienti con più livelli di chiavi di crittografia, nella cassetta di sicurezza, nelle cartelle condivise e nelle singole voci.