Gestione degli accessi privilegiati remoti

Offri a dipendenti, fornitori e terze parti di fiducia l'accesso privilegiato remoto a sistemi critici senza bisogno di una VPN.

Offri a dipendenti, fornitori e terze parti di fiducia l'accesso privilegiato remoto a sistemi critici senza bisogno di una VPN.

Il 15% delle violazioni ha coinvolto una terza parte nel 2023, con un aumento del 68% rispetto al 20221

Oltre il 35% delle violazioni riguardava le credenziali nel 20231

I responsabili IT riconoscono che la causa della compromissione delle credenziali privilegiate è dovuta a malintezionati esterni2

Le minacce stanno aumentando con l'aumento del numero di lavoratori remoti ed esterni, rappresentando nuove sfide uniche per le organizzazioni di tutte le dimensioni. Una di queste sfide è data dal garantire che questi utenti possano accedere a sistemi e risorse senza aumentare il rischio o ridurre la produttività. Ciò diventa un problema ancora più grande quando si concede l'accesso agli utenti privilegiati.

Spesso, gli utenti privilegiati interni ed esterni richiedono un approccio basato su VPN per eseguire attività privilegiate remote. Ciò comporta un'ulteriore complessità poiché spesso richiede una configurazione aggiuntiva sul front-end per gli amministratori IT e riduce la possibilità per gli utenti finali di connettersi da qualsiasi luogo e da qualsiasi dispositivo, riducendo la produttività.

Soddisfare queste esigenze mantenendo al contempo la sicurezza e la conformità può risultare in frustrazioni e difficoltà per i team IT, favorendo l'adozione della gestione degli accessi con privilegi remoti (RPAM).

La RPAM applica i principi dei privilegi minimi attraverso approcci di intermediazione delle sessioni e consente agli utenti privilegiati remoti un accesso limitato nel tempo, specifico per la sessione e just-in-time. Inoltre, assicura la responsabilità registrando e controllando le attività degli utenti privilegiati remoti.

La RPAM viene utilizzata per migliorare gli approcci di gestione del ciclo di vita dell'identità, in particolare per gli accessi a breve termine, che richiedono un insieme specifico di policy e procedure per guidare la creazione e l'assegnazione dei privilegi e la relativa scadenza degli accessi.

Senza una strategia adeguata, la protezione degli utenti privilegiati remoti può essere complessa.

Abilita l'accesso ai privilegi minimi ai fornitori e ad altre agenzie esterne per ottenere la piena visibilità sulle azioni grazie a report e conformità integrati.

Gestisci l'intero ciclo di vita delle connessioni privilegiate remote, garantendo i privilegi minimi ed eliminando gli accessi permanenti.

Registra le sessioni privilegiate per garantire la conformità, creare una traccia di controllo delle attività e mitigare le minacce.

Oltre agli utenti remoti interni, le organizzazioni devono anche proteggere i fornitori e le agenzie esterne quando accedono ai dati privilegiati. Estendendo gli accessi privilegiati remoti agli utenti esterni, le organizzazioni hanno a disposizione una traccia di controllo completa delle azioni dei fornitori e possono limitare gli accessi permanenti.

Inoltre, le organizzazioni possono applicare l'autenticazione a due fattori (2FA) e abilitare il provisioning just-in-time al fine di garantire che solo gli utenti esterni approvati accedano alle informazioni.

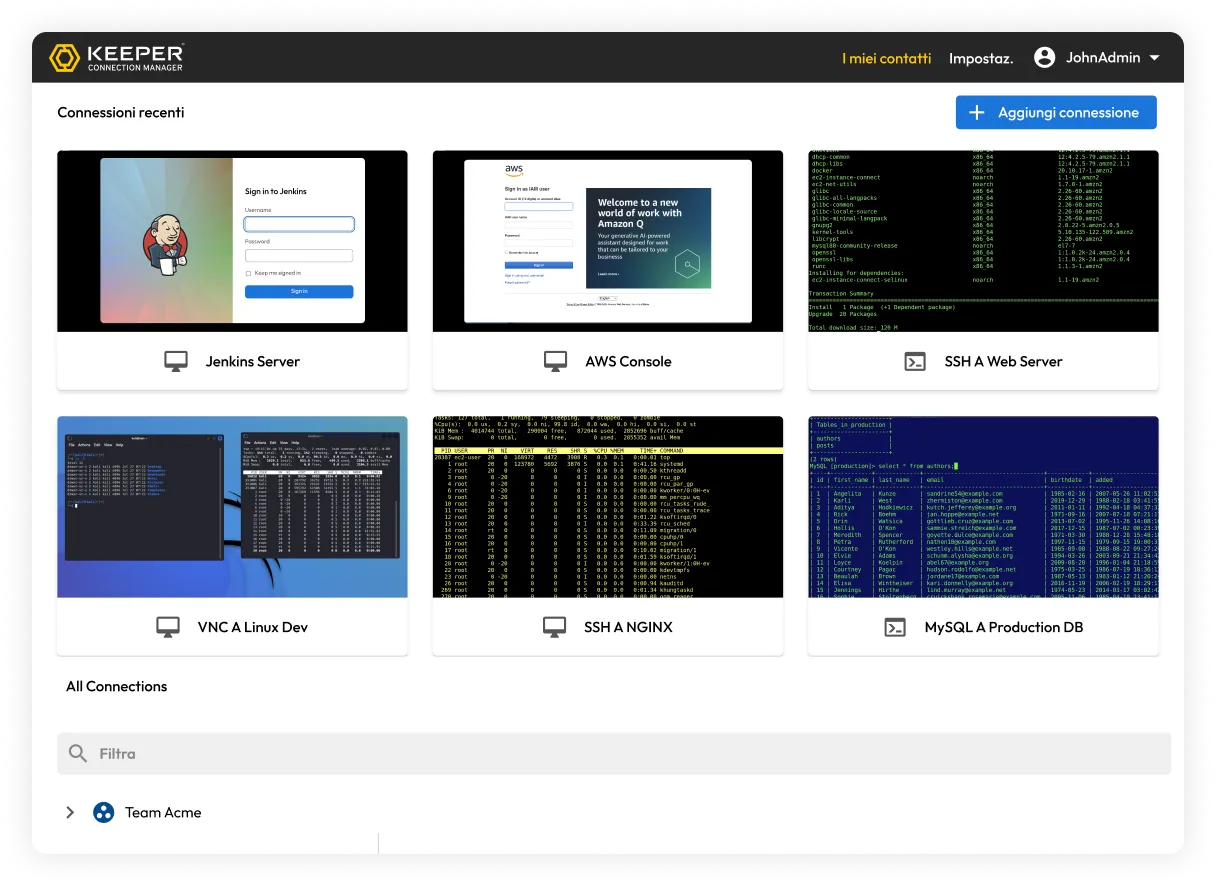

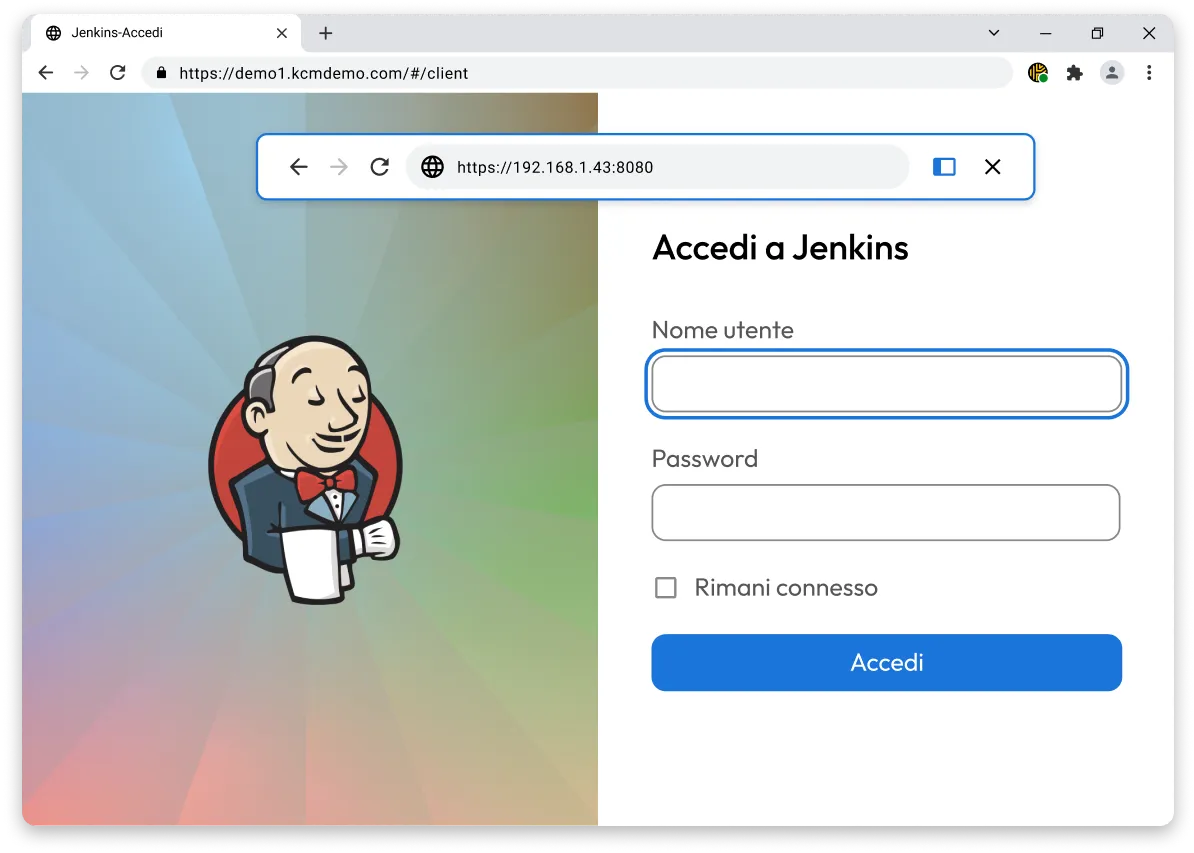

La gestione delle connessioni e l'isolamento del browser remoto di Keeper forniscono la registrazione delle sessioni, il riempimento automatico delle credenziali e delle tracce di controllo chiare per consentire la navigazione sicura e l'accesso all'infrastruttura senza bisogno di una VPN o di un agente locale.

1 Rapporto DBIR di Verizon 2024

2 Gestione degli accessi privilegiati basati sul cloud di Keeper

Per usare la chat dal vivo è necessario abilitare i cookie.