La possibilità di fornire accesso con privilegi minimi a tutti gli utenti è una caratteristica essenziale per un gestore di password aziendali. Keeper consente agli amministratori di ottimizzare i livelli di accesso della loro organizzazione a dati e credenziali riservati, dai team e gruppi fino a scendere al singolo utente.

Questa funzionalità fondamentale funziona perfettamente con l'architettura superiore di Keeper, composta da nodi, ruoli e team.

Nodi

I nodi sono un modo per organizzare gli utenti in gruppi distinti, in modo simile alle unità organizzative di Active Directory e costituiscono la base dell'architettura di Keeper. L'amministratore può creare dei nodi in base alla posizione, al reparto, alla divisione o a qualsiasi altra struttura. Di solito il nodo di livello massimo (nodo root) è impostato sul nome dell'organizzazione e tutti gli altri nodi possono essere creati al di sotto di esso.

Un vantaggio della definizione di più nodi è quello di aiutare a supportare il concetto di amministrazione delegata. Un amministratore delegato può vedersi concedere alcune o tutte le autorizzazioni amministrative, ma soltanto quelle che stanno al di sopra del rispettivo nodo o sottonodi. L'amministrazione delegata consente a diverse persone all'interno dell'organizzazione di gestire i controlli sui sottogruppi di team, utenti, ruoli e cartelle condivise.

Ruoli

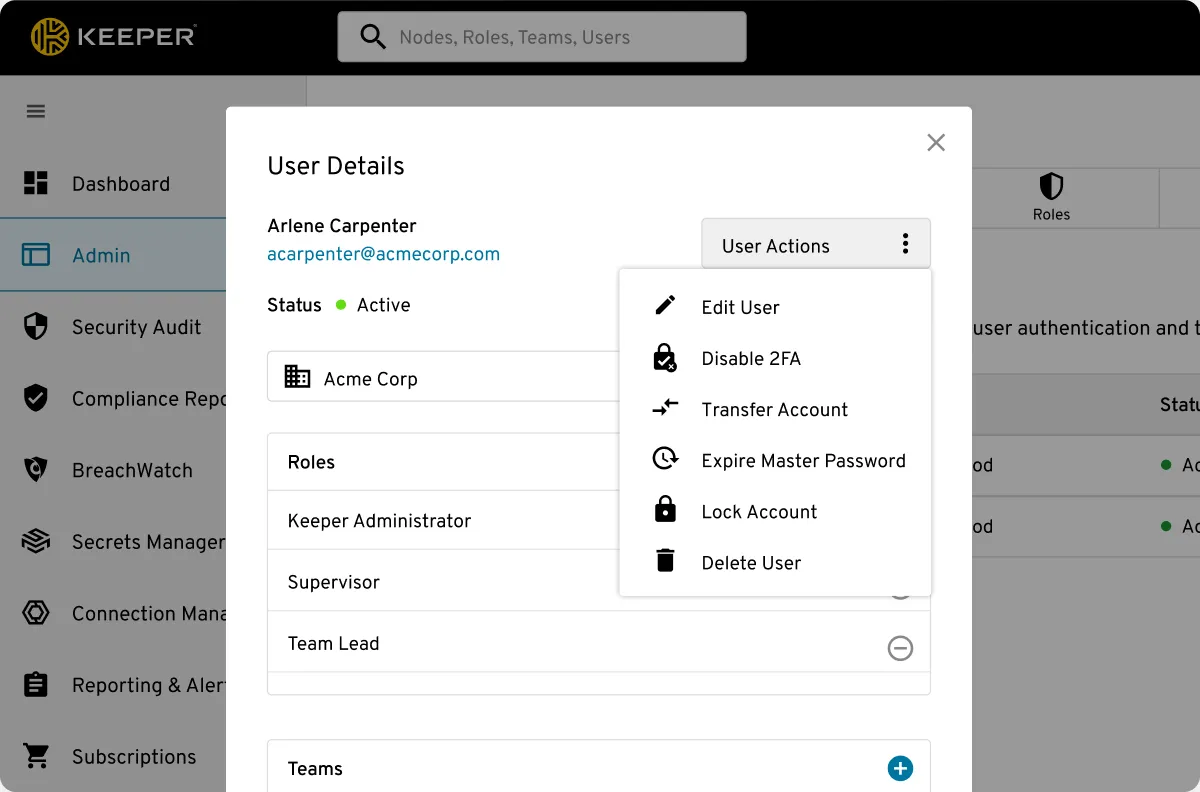

I ruoli definiscono le autorizzazioni, controllano quali impostazioni delle funzionalità e di sicurezza si applicano a quali utenti e gestiscono le funzionalità amministrative. È poi possibile eseguire il provisioning degli utenti al di sotto dei rispettivi nodi, con i ruoli configurati in modo tale da soddisfare le specifiche esigenze dell'azienda.

I ruoli sono composti da regole di applicazione e controllano come gli utenti sono in grado di accedere alla cassetta di sicurezza di Keeper sui propri dispositivi. Qualsiasi quantità di regole sui ruoli può essere creata e poi applicata a uno o più utenti.

Team

I team vengono utilizzati per condividere gli account con privilegi e le cartelle condivise tra gruppi di utenti all'interno della cassetta di sicurezza di Keeper. I team possono anche essere utilizzati per assegnare facilmente ruoli a interi gruppi di utenti e garantire in tal modo la coerenza dei criteri di applicazione.

Poiché il modello di sicurezza di Keeper è basato sull'accesso con privilegi minimi, Keeper implementa regole che vanno in questa direzione, pertanto quando un utente è membro di più ruoli, la sua "rete di regole" risulta essere quella con le "maglie" più strette.