エンタープライズ

(法人のお客様向け)

サイバー犯罪から企業を保護します。

データ漏洩が広まったのと、企業が個人データをどのように扱うかをより詳細に管理したいという消費者の要求が相まって、組織に特定のセキュリティ管理を義務付け、データ漏洩の責任を追及する規制環境が拡大し続けています。ここでは、組織が準拠しなければならない規制および業界標準をいくつか紹介します:

多くの企業は複数の規格に準拠する必要があり、複雑かつコストがかかります。Competitive Enterprise Institute によると、大規模な組織では、コンプライアンスを維持するために、従業員 1 人当たり年間約 1 万ドルを費やしているとのことです。

GRC (ガバナンス、リスク、コンプライアンス) に携わる人なら誰でも知っていることです。組織のリスクは相互に依存しており、セキュリティ管理は部門間で共有されているにもかかわらず、コンプライアンスは通常、サイロで計画・管理されています。このようなコンプライアンスに対するサイロ化されたアプローチは、コンプライアンス違反のリスクを高めるだけでなく、毎年のコンプライアンス監査時に猛烈なスピードで対応しなければなりません。GRC 担当者は、裏付けとなる文書を探し出し、期限を守るために多くの時間とエネルギーを費やすため、期限を守り、監査に合格することが、セキュリティ管理そのものよりも重要となってしまいます。

しかし、コンプライアンスは一過性のものではありません。組織は、年間を通じてコンプライアンスを維持することが期待されています。さらに、コンプライアンス・フレームワークで義務付けられている管理の多くは、データ漏洩のリスクを低減するために、組織がいずれは従うべきセキュリティに関するベストプラクティスです。

たとえば、ほぼすべてのコンプライアンス・フレームワークは、ゼロトラスト・ネットワークアクセス、最小特権、またはその両方を義務付けることで、特権システムのアクセスに関連するリスクに対処しています。たとえば、PCI DSS 要件 7 には、次のような記述があります:

「カード会員データ環境内のすべてのシステムは、十分に構成されたアクセスコントロールを備え、許可された社内の個人のみが環境、システム、秘匿性の高いカード会員データにアクセスできるようにする必要がある。許可されていない個人によるその他のアクセスはすべて拒否される必要がある。」

ほとんどのフレームワークは、クレデンシャルの保護、デフォルトのクレデンシャルの不使用、セッションの記録などに関する追加のコントロールを含んでいます。

企業ネットワーク内のすべてのユーザーが潜在的なリスク要因であるため、PCI DSS、HIPAA、SOX、GDPR、その他のコンプライアンスの枠組みに準拠するためには、ユーザークレデンシャルの保護と組織ネットワークへのゼロトラストアクセスの実装が不可欠となります。ほとんどの組織は複数のフレームワークに準拠する必要があるため、すでに過労状態にある IT および GRC 担当者にさらなる負担をかけないよう、できるだけ多くのコンプライアンス・プロセスを自動化することが非常に重要となります。

Keeper の最高評価エンタープライズパスワード管理プラットフォーム(EPM)は、IT 管理者がデータ環境全体で従業員のパスワード使用とロールベースのゼロトラスト・ネットワークアクセスに対する完全な可視性とコントロールを与えることによって、コンプライアンスのモニタリングとレポートを容易にします。Keeper は、委任管理、強制ポリシー、イベント追跡、カスタマイズ可能な監査ログとイベントレポートによるモニタリングを通じて、強固な内部統制をサポートします。

Keeper は、組織内のすべてのユーザーにパスワードとファイルを保存するための暗号化デジタルボルトを提供します。管理コンソールのセキュリティダッシュボードは、脆弱なパスワード、パスワードの使い回し、多要素認証(2FA)の強制の概要を提供し、ロールベースのアクセスコントロール(RBAC)により最小特権ポリシーを強制します。部門別またはチームリーダー別に管理権限を委任することができ、フォルダや記録を安全に共有したり、取り消したりすることができます。管理者や従業員が退社する場合、そのボルトは自動的にロックされ、安全に移行することができます。Keeper ボルトへのアクセスログは、コンプライアンスやフォレンジックのために監査することができます。

Keeper コンプライアンスレポートは、ゼロトラストおよびゼロ知識のセキュリティ環境において、GRC、セキュリティ、IT 管理者に組織のクレデンシャルとシークレットへのアクセス許可をオンデマンドで可視化する能力を提供します。また、レポートは自動化された GRC ソリューションや外部監査に転送することができます。

Keeper コンプライアンスレポートは、オンデマンド監査、支払いカードへのアクセスレポート、金融サービス調査レポート、クラウドインフラアクセスのモニタリング、ユーザーの廃止、特定の記録レベルの検索、ユーザー記録許可の調整などの機能により、組織が継続的にコンプライアンスを維持して、リスクを管理できるよう支援します。

セキュリティ監査に加えて、Keeper は 200 種類以上のイベントタイプのイベントロギング、イベントベースのアラート、および一般的なサードパーティの SIEM ソリューションとの統合機能を提供します。Keeper のコンプライアンスレポート機能により、管理者はゼロトラストおよびゼロ知識セキュリティ環境における、組織全体の特権アカウントのアクセス許可をモニタリングし、レポートを作成することができます。

Keeper Security の高度なレポート作成とアラート、IT 管理者があらゆるサイズのユーザー集団をモニタリングし、集中的な、要約トレンドデータと危険または異常な行動のリアルタイム通知を受信し、カスタマイズしたレポートを実行できるようにします。例えば、監査レポートのコマンドは、ユーザー、記録、システム全体のレベルで、詳細なイベントベースのレポートを提供します。

ARAM により管理者は、情報を共有した相手やアクセスに関連する権限の変更など、情報の共有に関連する詳細なイベントを含むカスタムのコンプライアンスレポートを簡単に定義することができます。

ARAM は、使いやすく、メンテナンスしやすいように設計されています。スクリプト、REGEX、syslog の設定は必要なく、一度すべてをすれセットアップすれば、あとはすべて自動化されます。

最も機密性の高いシステムへのリモートアクセスは必要ですが、その分リスクも伴います。特に、契約社員やベンダー、臨時の従業員にとっては、VPN を利用することで、過剰なアクセスを提供することになります。

Keeper Connection Manager は、管理者がクレデンシャルを共有することなく、特権的なシステムへのアクセスを提供することができます。アクセスはいつでも取り消すことができ、堅牢な監査証跡は、システムがいつ、どのように使用されたかを識別します。Keeper Connection Manager は、各接続セッションの記録をサポートしています。記録は、接続のグラフィカルなビデオ記録、または(特定の接続プロトコルの)タイプスクリプト記録(クライアントマシンに送信されたテキストのみを記録)することができます。これらの記録はユーザーマシン上ではなく、Keeper Connection Manager 内に保存されるため、脅迫者はそれらを変更または削除することができません。

IT ネットワークのシークレットは、高度な特権を持つシステムやデータへのアクセスを可能にするため、シークレットを保護することは、エンドユーザーのパスワード保護と同様に、サイバー攻撃を防止するために不可欠です。しかし、シークレットスプロールや、ハードコード化されたパスワードや埋め込みパスワードによって、シークレット管理はユーザーのパスワード管理よりもさらに困難なものとなっています。

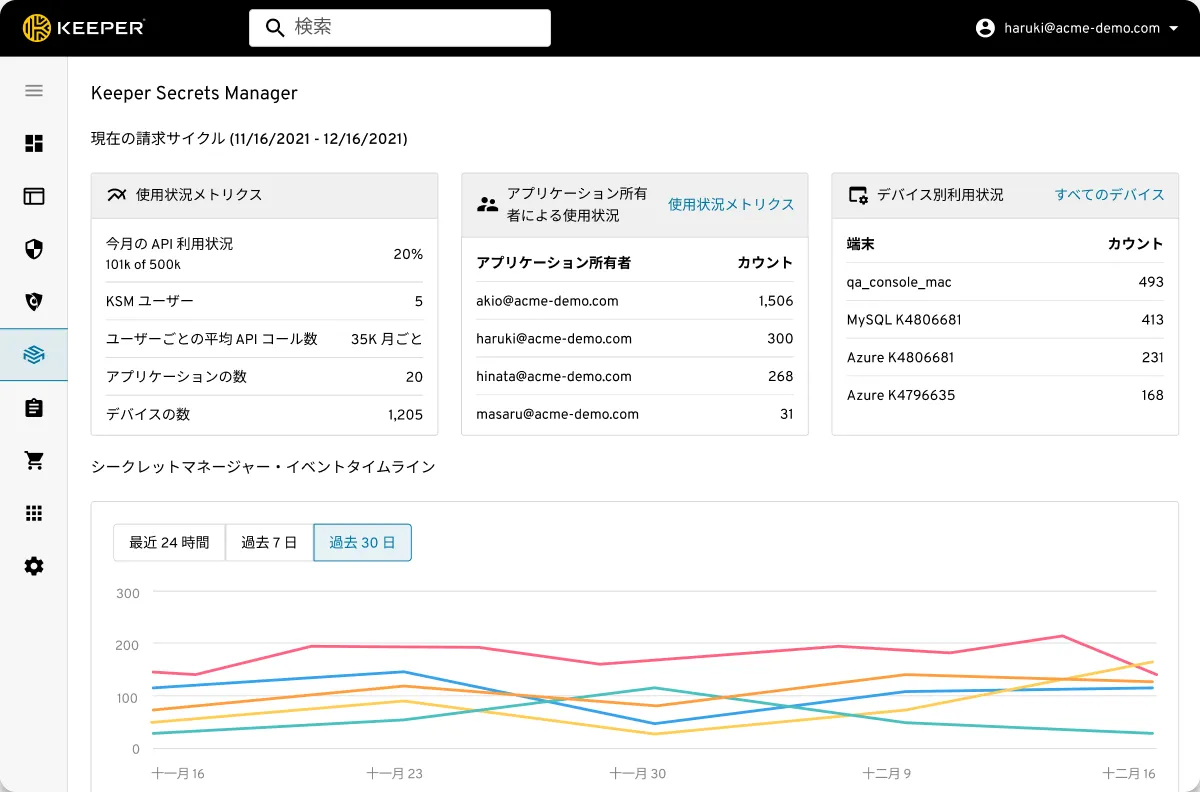

Keeper EPM および Keeper Connection Manager に直接統合された Keeper Secrets Manager は、API 鍵、データベースパスワード、アクセス鍵、証明書、その他任意のタイプの極秘データなど、インフラのシークレットを保護するためのフルマネージド、クラウドベース、ゼロ知識のプラットフォームです。

Keeper Secrets Manager を使用すると、すべてのサーバー、CI/CD パイプライン、開発者環境ソースコードは安全な API エンドポイントからシークレットを引き出します。各シークレットは 256 ビットの AES 鍵で暗号化され、別の AES-256 アプリケーション鍵で暗号化されています。クライアントデバイスは、Keeper クラウドから暗号化された暗号文を取得し、シークレットは Keeper のサーバー上ではなくデバイス上でローカルに復号されて使用されます。

さらに、すべてのサーバーのリクエストは、中間者攻撃(MITM)やリプレイ攻撃を防ぐために、TLS の上に AES-256 送信鍵でさらに暗号化されています。この多層暗号化は、どのような環境にも簡単に統合できる弊社のクライアントサイド SDK を通じて透過的に処理されます。

Keeper Secrets Manager は、ハードウェアやクラウドホストのインフラを追加することなく、ほぼすべてのデータ環境にシームレスに統合し、GitHub Actions、Kubernetes、Ansible などのさまざまな DevOps ツールに即座に統合することが可能です。

Keeper は業界で最も長い歴史を持つ SOC 2 認証と ISO 27001 認証を取得しています。Keeper は、ゼロトラストフレームワークとゼロ知識セキュリティアーキテクチャでクラス最高峰のセキュリティを活用し、ボルト、共有フォルダ、記録レベルにおいて暗号鍵を多層化することで顧客データを保護します。

チャットサポートを利用する場合、Cookie を有効にしてください。