PSM とは?

特権セッション管理(PSM)は、特権アカウントによって開始されたユーザーセッションを記録、モニタリング、制御するサイバーセキュリティ制御です。PSM は、企業が特権アクセスを完全に可視化し、制御することを保証します。これは、データセキュリティとコンプライアンスの両方において不可欠なものとなります。

最もセンシティブなシステムへのリモートアクセスを提供することは、必要ではありますがリスクが伴います。一般に VPN は、契約社員やベンダー、臨時の従業員に、過剰なアクセス権を提供することになります。

クレデンシャルを公開すると、さらにリスクを高めることになります。ドメインアカウントは、必要以上にアクセスできる可能性があります。アカウントがローカルにしかない場合でも、アクセス認証情報はどのように保存、共有、使用されているのでしょうか。一般的には、電子メール、メッセージングシステム、ローカルのキーストアを通じて行われますが、これらはすべてクレデンシャルの公開を必要とします。

KeeperPAM のコンポーネントのひとつである Keeper Connection Manager を使用すれば、管理者がクレデンシャルを共有することなく、特権的なシステムへのアクセス権を提供することができるようになります。アクセス権はいつでも取り消すことができ、堅牢な監査証跡により、システムがいつ、どのように使用されたかを特定することができます。

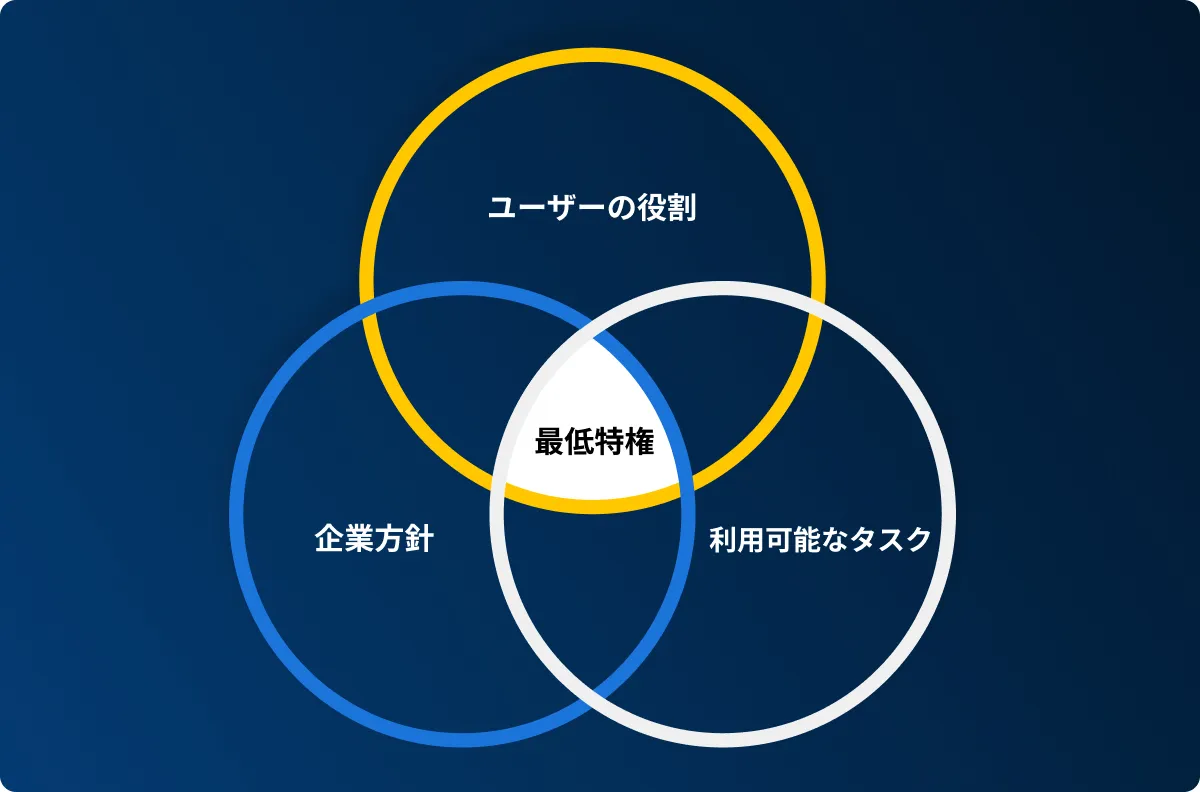

Keeper Connection Manager は、きめ細かいアクセスルールを持つゼロ知識とゼロトラストのセキュリティ両方の基盤の上に構築されてます。管理者は、システム全体であるか、ひとつのコンポーネントであるかにかかわらず、各ユーザーに適切な量のアクセス権を提供することができます。

ほぼすべてのコンプライアンスフレームワークは、ゼロトラスト、ゼロ知識、最小特権アクセス、またはその両方を義務付けることで、特権システムアクセスに関連するリスクに対処しています。たとえば、PCI DSS 要件 7 は次のとおりです:

カード会員データ環境内のすべてのシステムは、許可された社内の個人のみが環境、システム、秘匿性の高いカード会員データにアクセスできるようにするため、十分に設定されたアクセスコントロールが必要となります。許可されていない個人によるその他のアクセスはすべて拒否される必要があります。

ほとんどのフレームワークにおいて、クレデンシャルの保護、デフォルトのクレデンシャルを使用しないこと、セッションの記録などに関する追加の制御機能が含まれています。Keeper Connection Manager は、SOX、HIPAA、ICS CERT、GLBA、PCI DSS、FDCC、FISM、GDPR などのコンプライアンス要件を満たすことができます。

特権アクセス管理(PAM)ソリューションの実装は、可能な限り負担の少ない方法で行う必要があります。

Keeper Connection Manager は簡単に展開することができます。ゲートウェイをインストールするだけで、SSH、VNC、Kubernetes、データベース、RDP を即座にサポートします。エージェントはなく、ウェブブラウザがクライアントとなり、ドメインコントローラや他のサービスに影響を与えることはありません。

他のソリューションでは、接続を仲介するひとつまたは複数の要塞に加えて、すべての特権ユーザー用にカスタムクライアントをインストールし、すべての特権エンドポイントにエージェントをインストールする必要があります。また、Active Directory の変更や、ドメインコントローラへの直接アクセスを必要とするものもあります。

Keeper Connection Manager ゲートウェイは、クライアントデバイスとターゲットサーバー間のアクセスを制限するために、顧客のインフラへと完全にロックダウンすることができます。ターゲットサーバーに接続するために使用されるシークレットは、Keeper Secrets Manager の暗号化ボルト内で管理することができます。パススルー認証情報は、ゲートウェイのどこにもシークレットのストレージを持つことなく、ユーザーにターゲットインスタンスへの動的なアクセスを提供します。

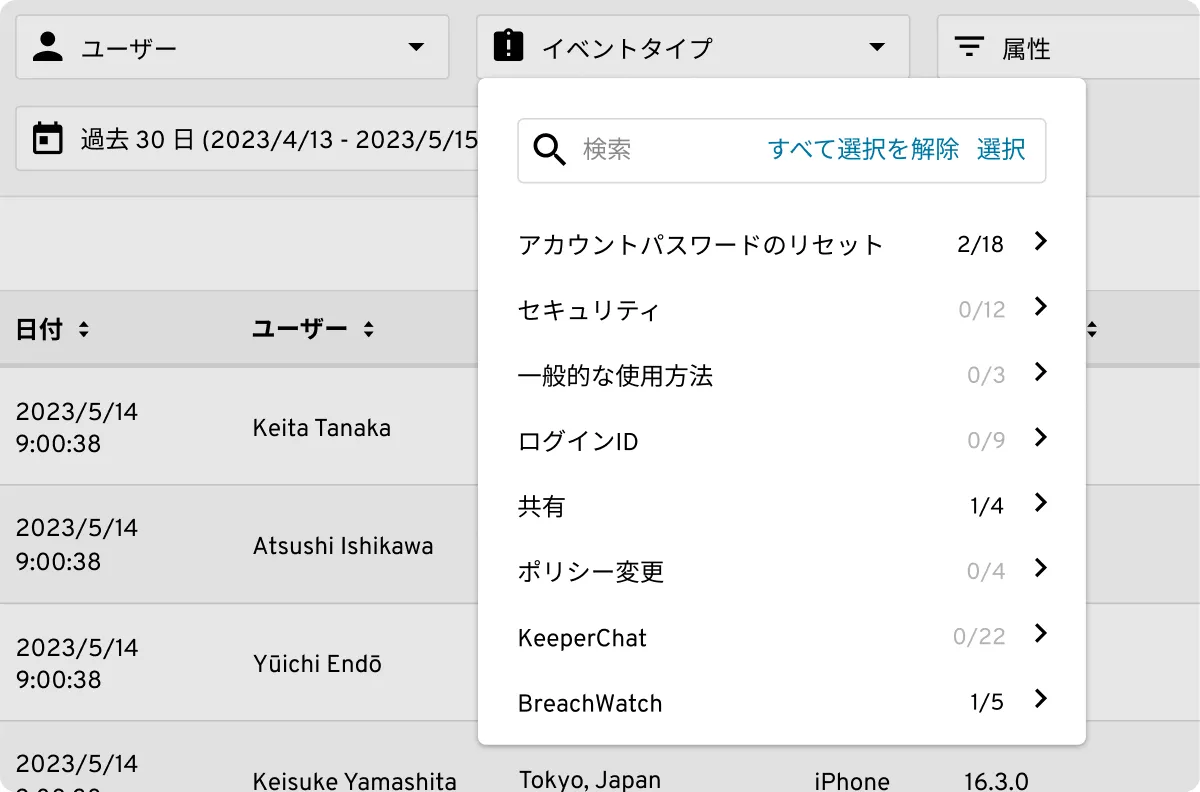

Keeper は特権ユーザーの行動に関する広範なレポートを提供しています。セキュリティ監査を提供するだけでなく、200 種類以上のイベントタイプのイベントロギング、イベントベースのアラート、Splunk や LogRhythm のような一般的なサードパーティの SIEM ソリューションとの統合機能を提供します。Keeper のコンプライアンスレポート機能により、管理者はゼロトラスト・ゼロ知識のセキュリティ環境で、組織全体の特権アカウントのアクセス許可をモニタリングし、レポートを作成することができます。

Keeper は、業界で最も長い歴史を持つ SOC2 認証と ISO 27001 認証を取得しています。ゼロトラストフレームワークとゼロ知識セキュリティアーキテクチャにより、ボルト、共有フォルダ、記録レベルにおける何重もの暗号鍵で顧客データを保護し、クラス最高のセキュリティを活用しています。

特権セッション管理(PSM)は、特権アカウントによって開始されたユーザーセッションを記録、モニタリング、制御するサイバーセキュリティ制御です。PSM は、企業が特権アクセスを完全に可視化し、制御することを保証します。これは、データセキュリティとコンプライアンスの両方において不可欠なものとなります。

特権アカウントとは、「管理者アカウント」とも呼ばれ、ファイアウォール、サーバー、管理アカウントなど、機密性の高いネットワークやデジタル資産にアクセスする上で使用するログイン情報のセットです。

特権アクティビティモニタリングとは、特権ユーザーによるネットワークアクティビティをモニタリング、監査、制御するプロセスを含む広義の用語です。PSM は、特権アクティビティモニタリングの一形態でもあります。

特権アクセス管理(PAM)とは、特権ユーザー、つまり管理者アカウントにアクセスできるユーザーが使用するアカウントを保護するプロセスを指す包括的な用語です。PAM は、人、プロセス、技術の組み合わせで構成されています。特権セッション管理(PSM)とは PAM のサブセットであり、特に特権ユーザーのログインセッションを記録、モニタリング、監査することを指します。

チャットサポートを利用する場合、Cookie を有効にしてください。