リモート特権アクセス管理

組織のメンバー、請負業者、組織外の関係者から、VPNを使用せずに重要なシステムへのリモート特権アクセスを実現

2023年に発生した情報漏洩の15%は外部の関係者が関与しており、2022年から68%増加1

2023年に発生した情報漏洩の35%以上が認証情報関連1

ITリーダーは、外部の脅威アクターに特権認証情報を侵害されるリスクを認識2

リモートワーカーや外部の関係者が増加するにつれて、サイバー脅威も同様に進化し、あらゆる規模の組織に新たな課題がもたらされています。たとえば、リスクを高めたり生産性を低下させたりすることなく、ユーザーがシステムとリソースにアクセスできるようにすることが課題となっています。また、それは特権ユーザーのアクセスを保護する際にさらに大きな課題となります。

内部および外部の特権ユーザーがリモートで特権タスクを実行するには、概してVPNを使用したアプローチが求められます。このアプローチは、IT管理者側でフロントエンドの追加セットアップが必要となることが多いため、複雑になりがちです。また、エンドユーザーがどこからでも、どのデバイスからでも接続できる能力が制限されるため、生産性が下がってしまいます。

セキュリティとコンプライアンスを維持しながらこれらの問題に対応することは、簡単なことではありません。そのため、リモート特権アクセス管理 (RPAM) の導入が進むことになります。

リモート特権アクセス管理では、セッション仲介のアプローチにより最小特権の原則が適用され、リモート特権ユーザーには、時間制限付きで特定のセッションへのジャストインタイムアクセスが付与されます。また、リモート特権ユーザーの活動を記録および監査することで、説明責任も確保します。

リモート特権アクセス管理は、アイデンティティライフサイクル管理のアプローチを改善するために使用されます。特に短期間のアクセスに関しては、特定のポリシーと手順が必要となり、権限の作成、割り当て、アクセス有効期限を管理するためのガイドラインとなります。

このように、適切な戦略がなければ、リモート特権ユーザーの保護が複雑になる可能性があります。

請負業者など外部の関係者に対して最小特権アクセスを適用し、活動を完全に可視化するとともにレポート作成とコンプライアンスを統合

特権リモート接続のライフサイクル全体を管理し、最小特権の原則を確保して永続的アクセス権を排除

特権セッションを録画してコンプライアンスへの対応、活動の監査証跡の作成、脅威の低減

組織は、組織内のリモートユーザーだけではなく、特権データにアクセスする請負業者や外部関係者も保護する必要があります。リモート特権アクセスを外部ユーザーに拡張することで、組織は請負業者など外部ユーザーの活動に対して完全な監査証跡を残すことが可能となり、永続的アクセス権を制限できます。

さらに、組織は二要素認証 (2FA) を適用し、ジャストインタイムプロビジョニングを導入することで、承認した外部ユーザーのみが情報にアクセスできるようにします。

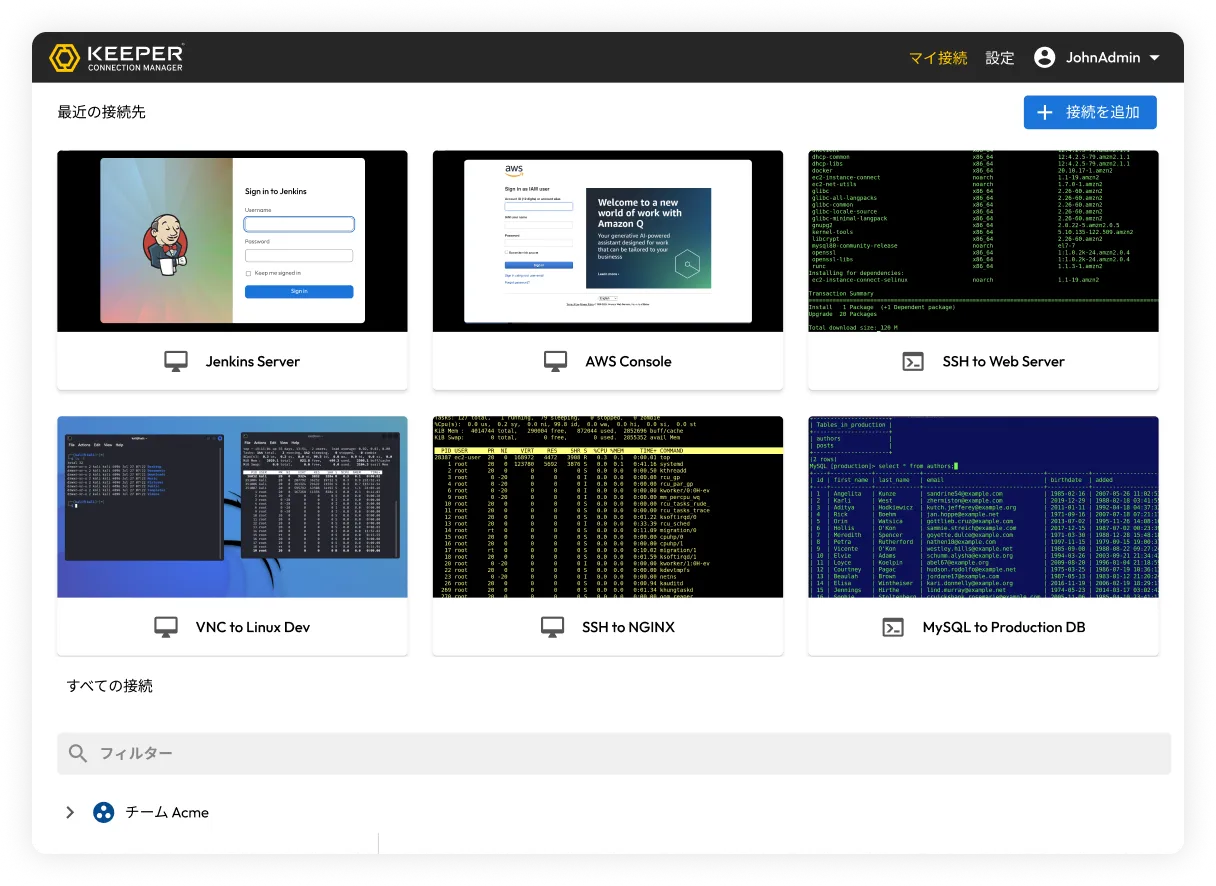

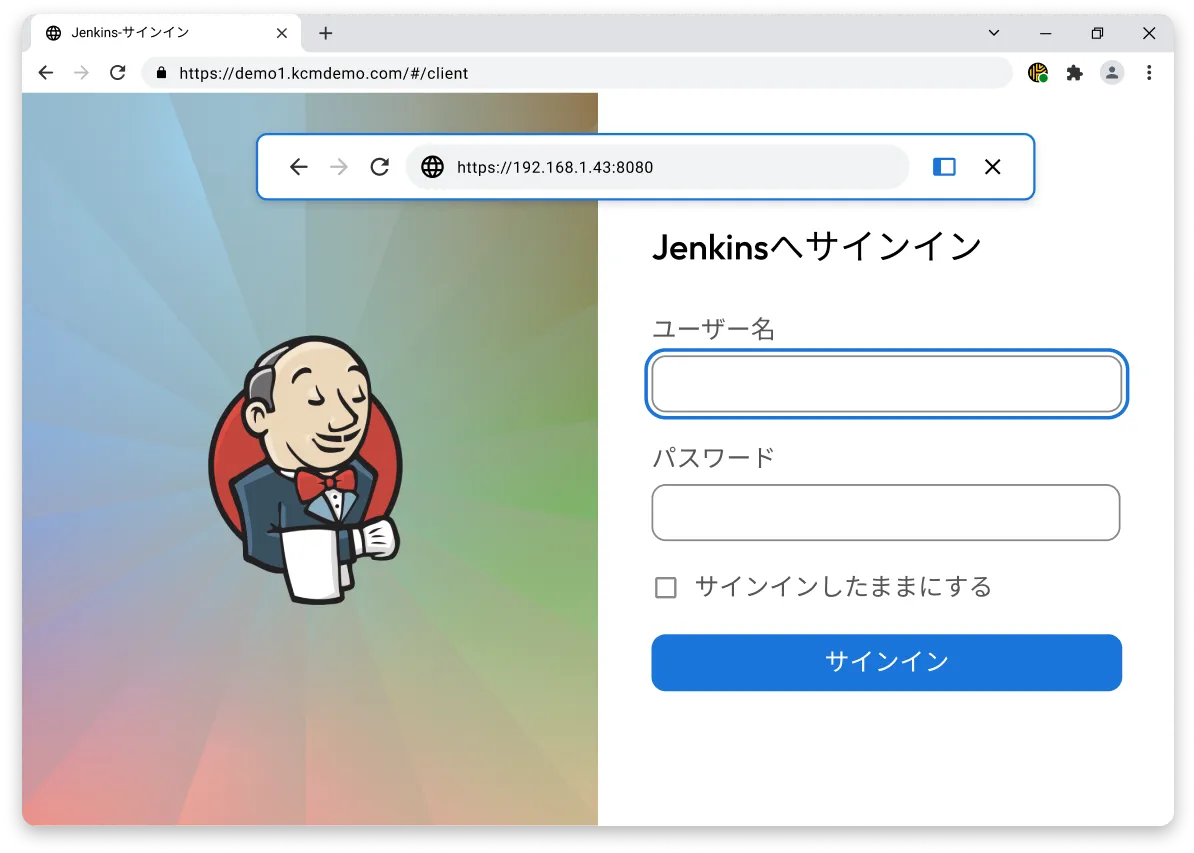

Keeperコネクションマネージャーとリモートブラウザ分離機能を使用することで、セッション録画、認証情報の自動入力、監査証跡の取得が可能になり、VPNやローカルエージェントなしで安全なブラウジングとゼロトラストによるインフラストラクチャへのアクセスが実現します。

チャットサポートを利用する場合、Cookie を有効にしてください。