RBAC(ロールベースアクセスコントロール)とは?

ロールベースのアクセス制御は、ロールベースのセキュリティとも呼ばれ、組織内のユーザーのロールに応じて、どのネットワークリソースにアクセスできるかを決定するアクセス制御モデルです。RBAC の目標は、ユーザーが自分の職務と無関係なシステムやデータにアクセスできないようにすることにより、コンプライアンスを強化し、データ漏洩を防ぎ、万一ユーザーのクレデンシャルが漏洩した場合には、脅威者がネットワーク内で横方向に移動する能力を阻害することです。

組織はしばしば、従業員に仕事を効率的に遂行するために必要なクレデンシャルとアクセス権を与える一方で、その他の不要な機密情報へのアクセスを制限するという課題に直面します。

最小特権の原則(PoLP)とは、管理者がアクセスや許可のレベルを、職務を遂行するための必要最小限に制限することを指します。この原則により従業員は、組織のネットワーク全体への完全なアクセス権を得る代わりに、自分にとって必要なものだけにアクセスできるようになります。

PoLP は、悪意のある内部関係者や、従業員のクレデンシャルを侵害する外部の脅威者のいずれかに悪用される可能性のある不必要な特権を排除することにより、攻撃対象領域を減らします。適切なクレデンシャルガバナンスとセキュリティメカニズムが確立されていない場合、組織のセキュリティは危険にさらされます。

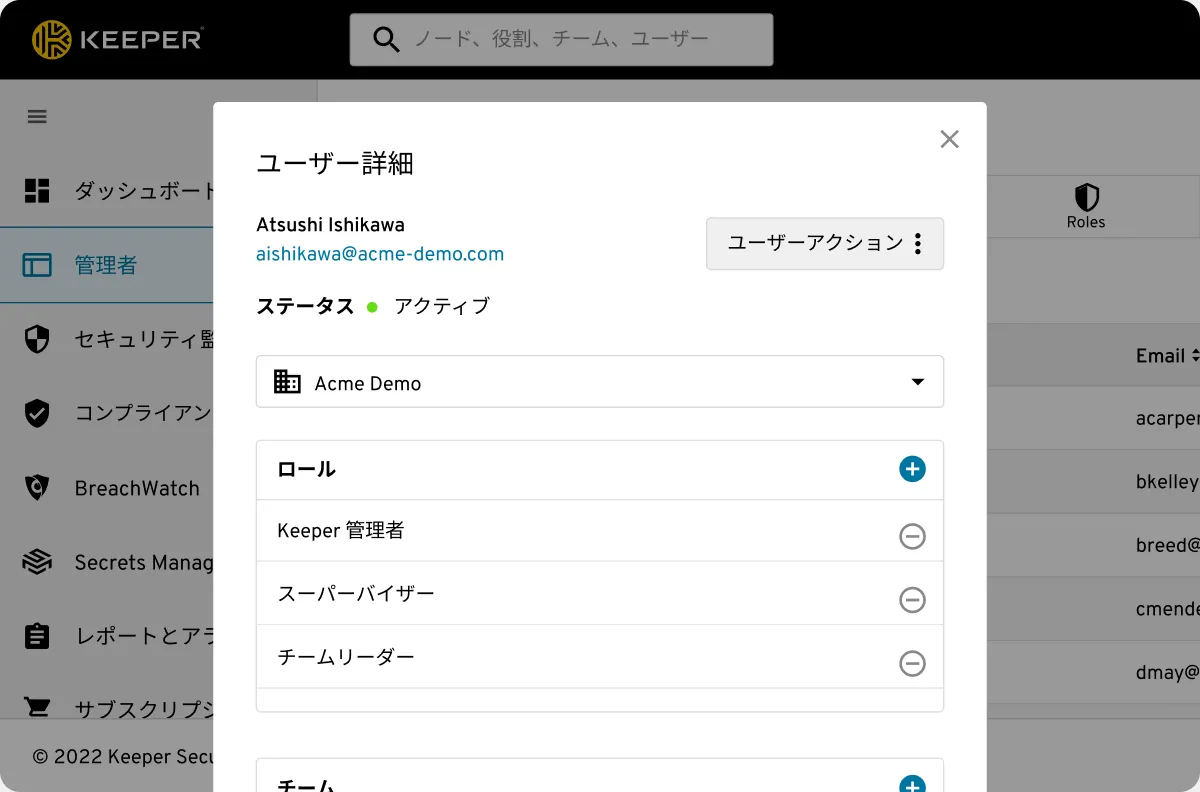

すべてのユーザーに対して最小特権アクセスを提供する能力は、企業のパスワード管理において不可欠な要素です。Keeper では、チームやグループから個々のユーザーレベルに至るまで、センシティブなデータやクレデンシャルに対する組織のアクセスレベルを管理者が微調整することができます。

この重要な機能は、ノード、ロール、チームから構成される、Keeper の優れたアーキテクチャとシームレスに連携します。

ノードとは、Active Directory の組織単位と同様に、ユーザーを別個のグループに編成する方法であり、Keeper のアーキテクチャの中核をなすものです。管理者は場所、部門、部署、またはその他の構造に基づいてノードを作成することができます。デフォルトでは、トップレベルノード(ルートノード)は組織名に設定され、他のすべてのノードはルートノードの下に作成することができます。

複数のノードを定義する利点のひとつは、委任管理の概念をサポートするために役立つことです。委任された管理者は、一部またはすべての管理許可を付与されますが、それぞれのノードまたはサブノードに対してのみ付与されます。この委任管理により、組織内の異なる人々がチーム、ユーザー、ロール、共有フォルダのサブセットに対する管理制御能力を持つことができます。

ロールは、許可を定義し、どの機能とセキュリティ設定がどのユーザーに適用されるかを制御し、管理機能を管理します。ユーザーは、ビジネスの特定のニーズに合わせてロールを構成した上で、それぞれのノードの下にプロビジョニングされます。

ロールは強制ポリシーで構成され、ユーザーが自分のデバイス上で Keeper ボルトにアクセスする方法を制御します。任意の数のロールポリシーを作成し、1 人または複数のユーザーに適用することができます。

チームは Keeper ボルト内のユーザーグループ間で特権アカウントと共有フォルダを共有するために使用されます。また、強制ポリシーの一貫性を確保するために、ユーザーグループ全体に簡単にロールを割り当てるために使用することもできます。

Keeper のセキュリティモデルは最小特権アクセスに基づいているため、最小特権ポリシーを実装しています。ユーザーが複数のロールのメンバーである場合、そのデフォルトのポリシーは最も制限されたものとなります。

Keeper では、カスタマイズ可能な ロールベースのアクセス制御(RBAC)を使用することで、ユーザーがプラットフォームからアクセスおよび管理できる情報をきめ細かく制御および可視化することができます。柔軟なロールポリシーエンジンを提供することで、個々のユーザーのリスクプロファイルに基づいて制限とアクセス権をロックダウンすることができます。

例えば、IT 管理者がオフィスネットワークの外から自分のボルトにアクセスするのを制限したい場合があります。また、管理アシスタントに新規ユーザーの登録、チーム管理、レポート実行の機能を持たせたい場合もあります。ユーザーフレンドリーなインターフェイスを通じてプロセス全体を完全にカスタマイズ可能です。

管理者は、ユーザーがどのようにボルトにアクセスし、どの機能を使用できるかを制御する、強力な強制ポリシーのコレクションにコンソールからアクセスすることができます。

アプリの特徴:

Keeper のロールベースのアクセス制御の力強さと柔軟性を完全に理解するには、組織で Keeper を展開する際に実装される組織構造を理解する必要があります。

ビジネスセキュリティの状況は常に進化しているので、その使いやすさと柔軟な内部的保護手段を必要としています。Keeper はどのような規模の組織にも拡張できるように設計されています。ロールベースの許可、チーム共有、部門監査と委任管理などの機能は、ビジネスが成長し、変化していくのをサポートします。従業員が新しい職務に就いたり、ポジションが変わったりすると、Keeper は Active Directory を通じて彼らのロールを更新し、常に正しい許可を持つことを保証します。

Keeperのゼロ知識アカウント移管機能により、従業員が組織を離れるときに重要なデータを持ち去るのではないかという懸念が払拭されます。

Keeperの「アカウント移管」機能を使用することにより、ユーザーのボルトをロックして組織内の別のユーザーに移管できます。アカウント移管のプロセスは完全にゼロ知識を維持しており、アカウント移管を実行する権限は作成したロールに基づいて制限すできます。

例えば、IT 管理者は、エンジニアのボルトをエンジニアマネージャーだけが転送できるようにしたり、マーケティングマネージャーのボルトをマーケティングコーディネーターだけが転送できるようにしたりすることができます。

ロールベースのアクセス制御は、ロールベースのセキュリティとも呼ばれ、組織内のユーザーのロールに応じて、どのネットワークリソースにアクセスできるかを決定するアクセス制御モデルです。RBAC の目標は、ユーザーが自分の職務と無関係なシステムやデータにアクセスできないようにすることにより、コンプライアンスを強化し、データ漏洩を防ぎ、万一ユーザーのクレデンシャルが漏洩した場合には、脅威者がネットワーク内で横方向に移動する能力を阻害することです。

特権アクセス管理(PAM)とは、ローカルやドメインの管理者アカウントなどといった、最も重要な情報やリソースへのアクセスを保護、制御、モニタリングするために組織が使用するツールや技術のことを指します。PAM は、アカウントへの不正な特権アクセスを防止することで、サイバー攻撃から組織を保護するのに役立ちます。

ロールベースのアクセス制御(RBAC)と属性ベースのアクセス制御(ABAC)の主な違いは、それぞれの方式がどのようにネットワークアクセスを提供するかということです。RBAC は、ロールベースのアクセスを許可することができます。ABAC では、アクションタイプ、場所、デバイスなどユーザーの特性を通じてアクセスを許可することができます。

チャットサポートを利用する場合、Cookie を有効にしてください。