Nalevingsaudits hoeven niet chaotisch te zijn.

Demo aanvragenIT-naleving is complex en duur

De gegevenslekkenepidemie, gecombineerd met consumentenvereisten voor meer controle over hoe bedrijven hun persoonsgegevens behandelen, zijn de oorzaak geweest van een zich steeds uitbreidende regelgevende omgeving, gericht op eisen dat organisaties bepaalde beveiligingscontroles moeten hebben ingesteld – waarbij ze verantwoordelijk worden gehouden voor gegevenslekken. Hier zijn maar een paar van de regelgevende en industrienormen waar organisaties aan moeten voldoen:

- De Health Insurance Portability and Accountability Act van 1996 (HIPAA) is een federale wet die vertrouwelijke patiëntgegevens beschermt tegen blootstelling waarbij er geen toestemming van de patiënt is of wanneer dat buiten zijn of haar weten plaatsvindt.

- De Payment Card Industry Data Security Standard (PCI DSS) is een set beveiligingsnormen die wordt geëist door grote creditcardmerken. Alle bedrijven die creditcardgegevens accepteren, verwerken, opslaan of verzenden moeten voldoen aan PCI DSS.

- De Sarbanes-Oxley Act (SOX)-mandaten verplichten dat de gegevens op cheques en saldi van bedrijven actueel en helder zijn, en dat aandeelhouders van grote ondernemingen en het algemene publiek worden beschermd tegen boekhoudkundige fouten en frauduleuze praktijken.

- Het Federal Risk and Authorization Management Program (FedRAMP) is een uitgebreide set met beveiligingscontroles waar cloud-serviceproviders zich aan moeten houden als een voorwaarde om services te verkopen aan Amerikaanse federale overheidsinstanties.

- De Algemene Verordening Gegevensbescherming (AVG) is een gegevensprivacy- en beschermingswet die van toepassing is op alle bedrijven die klanten in de Europese Unie bedienen, zelfs als het bedrijf er niet fysiek aanwezig is.

- De California Consumer Privacy Act (CCPA), vaak de 'Amerikaanse AVG' genoemd, is een gegevensprivacy- en beschermingswet die van toepassing is op inwoners van Californië. De CCPA heeft veel andere staten aangezet tot het instellen van vergelijkbare gegevensprivacywetgeving.

Veel bedrijven moeten voldoen aan meerdere normen, wat zowel complex als duur is. Volgens het Competitive Enterprise Institute geven grote organisaties jaarlijks tot 10.000 dollar per werknemer uit om naleving te waarborgen.

Nalevingsaudits kunnen pijnlijk zijn

Iedereen die werkt met controle, risico en naleving weet hoe het gaat. Hoewel organisatorische risico's met elkaar samenhangen en beveiligingscontroles worden gedeeld tussen afdelingen, wordt naleving over het algemeen gepland en beheerd in silo's. Naast het vergroten van het risico om geen naleving te hebben - of erger nog, last te krijgen van een gegevenslek - creëert deze silo-aanpak van naleving een waanzinnige sprint wanneer de jaarlijkse nalevingscontroles om de hoek komen kijken. Personeel op deze vlakken spendeert heel veel tijd en energie aan het najagen van ondersteunende documentatie en voert een race tegen de klok uit om deadlines te halen en te slagen, waardoor het slagen voor de audit belangrijker wordt dan de beveiligingscontroles zelf.

Maar naleving is geen eenmalig evenement. Organisaties worden geacht om het hele jaar door naleving te waarborgen. Bovendien zijn veel van de controles die worden geëist door nalevingskaders de beste beveiligingspraktijken die organisaties moeten volgen om het risico op een gegevenslek te verminderen.

Bijvoorbeeld, vrijwel alle nalevingskaders pakken de risico's aan met betrekking tot toegang tot geprivilegieerde systemen door zero-trust netwerktoegang, minimale privileges of allebei verplicht te stellen. Zo luidt PCI DSS-vereiste 7:

“Alle systemen binnen de gegevensomgeving van de kaarthouder moeten voldoende geconfigureerde toegangscontroles hebben om ervoor te zorgen dat alleen bevoegde interne individuen toegang hebben tot de omgeving, systemen en vertrouwelijke kaarthoudergegevens. Alle andere toegang door onbevoegde individuen moet geweigerd worden.”

De meeste kaders bevatten aanvullende controles met betrekking tot het beschermen van aanmeldingsgegevens, waarbij geen standaard aanmeldingsgegevens, opnamesessies en meer worden gebruikt.

Krijg inzicht in en controle over gebruikersaanmeldingsgegevens en -toegang

Aangezien elke gebruiker in een netwerk van een grote onderneming een potentiële risicofactor is, is het veiligstellen van gebruikersgegevens en implementeren van zero-trust toegang tot organisatorische netwerken essentieel voor organisaties om te voldoen aan PCI DSS, HIPAA, SOX, AVG en andere nalevingskaders. Aangezien de meeste organisaties moeten voldoen aan meerdere kaders, is het uitermate belangrijk om zo veel mogelijk nalevingsprocessen te automatiseren om te voorkomen dat er nog meer druk wordt gelegd op al overwerkt IT- en gerelateerd personeel.

Keeper’s zeer goed beoordeelde Enterprise Password Management-platform (EPM) maakt nalevingsmonitoring en -rapportage een stuk eenvoudiger door IT-beheerders volledig inzicht te geven in en controle op het wachtwoordgebruik van werknemers en op rollen gebaseerde, zero-trust netwerktoegang in hun gegevensomgevingen. Keeper ondersteunt robuuste interne controles via gedelegeerd beheer, afdwingingsbeleidsregels, gebeurtenistracking en -monitoring met aanpasbare auditlogs en gebeurtenisrapportages.

Keeper biedt elke gebruiker in uw organisatie een versleutelde digitale kluis om wachtwoorden en bestanden in op te slaan. Een beveiligingsdashboard in de beheerdersconsole biedt een overzicht van zwakke wachtwoorden, hergebruik van wachtwoorden en afdwinging van multi-factor-authenticatie (MFA), samen met op rollen gebaseerde toegangscontroles (RBAC) om beleidsregels met minimale privileges af te dwingen. Het beheer kan worden gedelegeerd per afdeling of op teamleider, en mappen en records kunnen veilig worden gedeeld en ingetrokken. Als een beheerder of werknemer het bedrijf verlaat, kan de betreffende kluis automatisch worden vergrendeld en veilig worden overgedragen. De toegangslogs tot Keeper-kluizen kunnen worden gecontroleerd op naleving of forensische sporen.

Silo's elimineren en auditrapportage vereenvoudigen

Keeper-nalevingsrapporten bieden het betreffende personeel, beveiligers en IT-beheerders on-demand inzicht in toegangsmachtigingen van de aanmeldingsgegevens en geheimen van de organisatie, in een zero-trust en zero-knowledge beveiligingsomgeving. U kunt rapporten ook doorsturen naar geautomatiseerde oplossingen en externe auditors.

Keeper-nalevingsrapporten helpen uw organisatie om doorlopend naleving te waarborgen en risico's te beheren, met functies zoals on-demand auditing, rapportage over betaalkaarttoegang, rapportage over onderzoeken naar financiële services, monitoring van toegang tot de cloud-infrastructuur, verwijdering van gebruikers, specifieke zoekopdrachten op recordniveau en heroverweging van machtigingen van gebruikersrecords.

Naast geaggregeerde beveiligingsaudits biedt Keeper gebeurtenislogs voor meer dan 200 soorten gebeurtenissen, op gebeurtenissen gebaseerde alarmen en integratie met populaire externe SIEM-oplossingen. Met Keeper’s nalevingsrapportage-functionaliteit kunnen beheerders ook toegangsmachtigingen voor geprivilegieerde accounts in heel de organisatie monitoren en erover rapporteren, in een zero-trust en zero-knowledge beveiligingsomgeving.

Monitoring van gebruikerspopulaties van elke omvang

Keeper Security’s Geavanceerde Rapportage en Alarmen geeft IT-beheerders de mogelijkheid om gebruikerspopulaties van elk formaat te monitoren; ze ontvangen actuele, samenvattende trendgegevens en realtime meldingen van riskant of ongebruikelijk gedrag; en ze kunnen aangepaste rapporten samenstellen. Zo biedt bijvoorbeeld het commando voor auditrapportage gedetailleerde gebeurtenisgebaseerde rapportages op gebruikers-, record- en algeheel systeemniveau.

ARAM stelt beheerders in staat om eenvoudig aangepaste nalevingsrapporten te definiëren met gedetailleerde gebeurtenissen gerelateerd aan het delen van informatie, inclusief met wie de informatie is gedeeld en eventuele machtigingswijzigingen gerelateerd aan toegang.

ARAM is ontworpen om eenvoudig te kunnen worden gebruikt en onderhouden. Er is geen scripting-, REGEX- of syslog-configuratie vereist. Zodra u alles hebt ingesteld, wordt all het andere geautomatiseerd.

Veilige externe toegang bieden tot geprivilegieerde systemen met gecontroleerde en opgenomen sessies

Externe toegang tot uw meest vertrouwelijke systemen aanbieden is nodig, maar brengt ook risico's met zich mee. VPN's bieden vaak teveel toegang, helemaal voor contractanten, leveranciers en werknemers die er maar af en toe gebruik van hoeven te maken.

Keeper Connection Manager zorgt ervoor dat beheerders toegang kunnen bieden tot geprivilegieerde systemen zonder dat ze de aanmeldingsgegevens hoeven te delen. De toegang kan te allen tijde worden ingetrokken en een robuust controlespoor identificeert wanneer en hoe het systeem werd gebruikt. Keeper Connection Manager ondersteunt de opname van elke verbindingssessie. De opnames kunnen grafische filmopnamen zijn van de verbinding, of (voor bepaalde verbindingsprotocollen) typescript-opnames die alleen de tekst vastleggen die naar de clientmachine wordt gestuurd. Aangezien deze opnames worden opgeslagen binnen Keeper Connection Manager, en niet op gebruikersmachines, kunnen cybercriminelen ze niet aanpassen of verwijderen.

IT-infrastructuurgeheimen beveiligen en beheren

Aangezien IT-netwerkgeheimen de toegang ontgrendelen tot zeer geprivilegieerde systemen en gegevens, is het beveiligen van geheimen net zo cruciaal om cyberaanvallen te voorkomen als het beveiligen van wachtwoorden van eindgebruikers. Secrets sprawl en hardcoded en ingebedde wachtwoorden zorgen ervoor dat geheimenbeheer nog uitdagender is dan wachtwoordbeheer voor gebruikers.

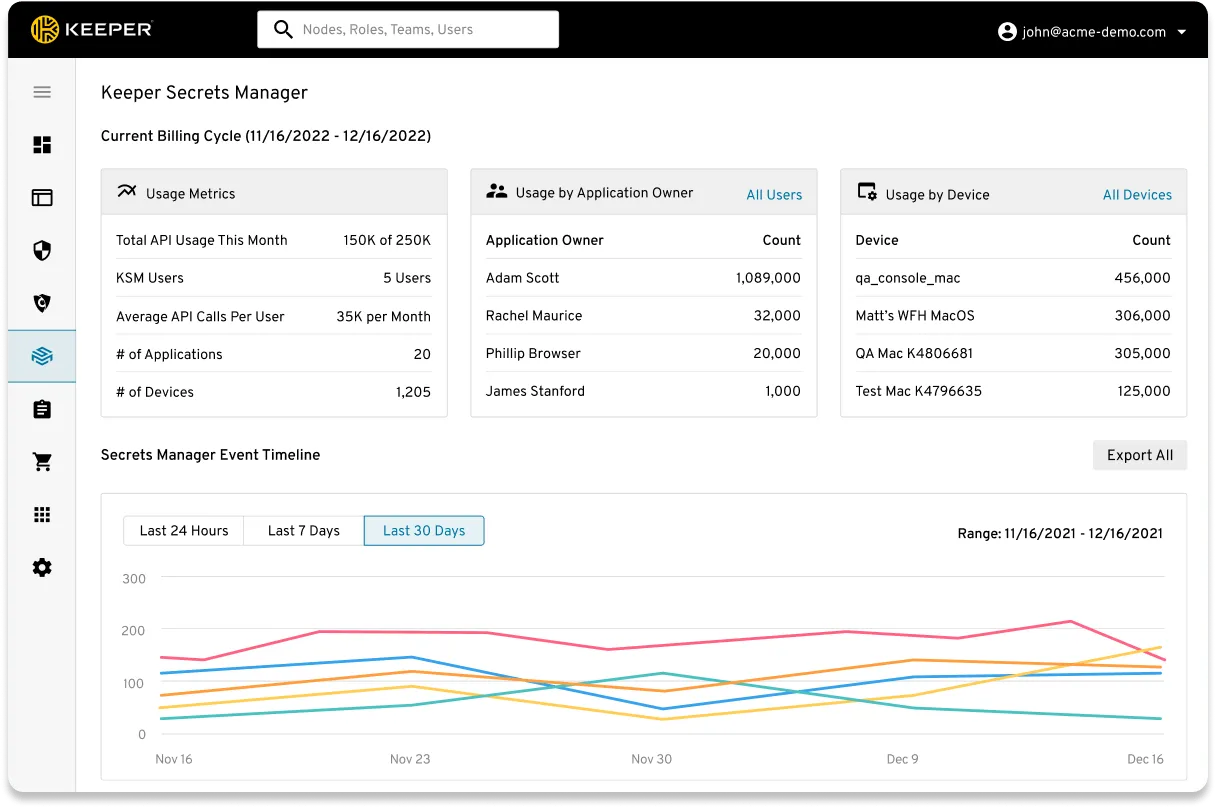

Keeper Secrets Manager is rechtstreeks geïntegreerd in de Keeper EPM, evenals Keeper Connection Manager, en is een volledig beheerd, cloud-gebaseerd, zero-knowledge platform om infrastructuurgeheimen zoals API-sleutels, certificaten en andere soorten vertrouwelijke gegevens vast te leggen.

Met Keeper Secrets Managers onttrekken alle servers, CI/CD-pijplijnen, ontwikkelaarsomgevingen en broncodes geheimen aan een veilig API-eindpunt. Elk geheim is versleuteld met een 256-bits AES-sleutel, die weer versleuteld is met een andere AES-256-applicatiesleutel. Het clientapparaat haalt versleutelde coderingstekst uit de Keeper-cloud, en geheimen worden ontcijferd en lokaal op het apparaat gebruikt - niet op de servers van Keeper.

Daarnaast worden alle serververzoeken verder versleuteld met een AES-256-transmissiesleutel boven op TLS om man-in-the-middle (MITM) of herhalingsaanvallen te voorkomen. Deze meerlaagse cryptografie wordt transparant afgehandeld via SDK's aan de clientkant, die makkelijk in elke omgeving kunnen worden geïntegreerd.

Keeper Secrets Manager integreert naadloos in vrijwel elke gegevensomgeving, zonder dat er aanvullende hardware of in de cloud gehoste infrastructuur nodig is, en integreert out-of-the-box met een brede variatie aan DevOps-tools, waaronder GitHub Actions, Kubernetes, Ansible en meer.

Toonaangevende beveiligingsinfrastructuur en -beleidsregels

Keeper is in het bezit van het langste SOC 2-attest en ISO 27001-certificering in de branche. Keeper maakt gebruik van eersteklas beveiliging, met een zero-trust kader en zero-knowledge beveiligingsarchitectuur die klantgegevens beschermt met meerdere lagen coderingssleutels op kluis-, gedeelde map- en recordniveau.