Geprivilegieerd toegangsbeheer op afstand

Bied werknemers, leveranciers en vertrouwde derde partijen geprivilegieerde externe toegang tot kritieke systemen zonder dat u een VPN nodig hebt.

Bied werknemers, leveranciers en vertrouwde derde partijen geprivilegieerde externe toegang tot kritieke systemen zonder dat u een VPN nodig hebt.

In 2023 betrof 15% van de inbreuken een derde partij. Dit is een stijging van 68% ten opzichte van 20221

In 2023 waren er bij meer dan 35% van de inbreuken inloggegevens betrokken1

IT-leiders erkennen compromittering van geprivilegieerde inloggegevens door externe bedreigingsactoren2

Naarmate het aantal externe werknemers toeneemt, houden cyberbedreigingen gelijke tred, waardoor organisaties van elke omvang te maken krijgen met nieuwe en unieke uitdagingen. Een van die uitdagingen is ervoor te zorgen dat deze gebruikers toegang hebben tot systemen en bronnen zonder risico's toe te voegen of de productiviteit te verminderen. Dit wordt een nog groter probleem bij het beveiligen van de toegang voor geprivilegieerde gebruikers.

Zowel interne als externe geprivilegieerde gebruikers hebben vaak een VPN-gebaseerde aanpak nodig om geprivilegieerde taken op afstand uit te voeren. Dit maakt het nog complexer omdat het vaak extra instellingen vereist aan de front end voor IT-beheerders en vermindert de mogelijkheid voor eindgebruikers om overal en vanaf elk apparaat verbinding te maken, waardoor de productiviteit wordt verminderd.

Voldoen aan deze behoeften met behoud van beveiliging en compliance kan leiden tot frustraties en problemen voor IT-teams, waardoor geprivilegieerd toegangsbeheer op afstand (RPAM) steeds populairder wordt.

RPAM dwingt principes van de minste privileges af via sessie-brokering-benaderingen en maakt tijdgebonden, sessie-specifieke, just-in-time toegang mogelijk voor geprivilegieerde externe gebruikers. Het zorgt ook voor verantwoording door geprivilegieerde gebruikersactiviteiten op afstand vast te leggen en te controleren.

RPAM wordt gebruikt om benaderingen voor het beheer van identiteitslevenscycli te verbeteren, vooral voor kortdurende toegang, waarvoor een specifieke reeks beleidsregels en procedures nodig is om het aanmaken en toewijzen van privileges en het verstrijken van de toegang te begeleiden.

Zonder een goede strategie kan het beveiligen van geprivilegieerde gebruikers op afstand complex zijn.

Schakel toegang met de minste privileges in voor leveranciers en andere externe instanties om volledig inzicht te krijgen in acties met ingebouwde rapportage en naleving.

Beheer de hele levenscyclus van geprivilegieerde externe verbindingen, zorg voor de minste privileges en elimineer doorlopende toegang.

Neem geprivilegieerde sessies op om naleving te garanderen, maak een auditspoor van activiteiten en beperk bedreigingen.

Naast interne gebruikers die op afstand werken, moeten organisaties ook leveranciers en externe instanties beveiligen voor toegang tot geprivilegieerde gegevens. Door geprivilegieerde toegang op afstand uit te breiden naar externe gebruikers, profiteren organisaties van een volledig auditspoor van leveranciersacties en beperken ze doorlopende toegang.

Bovendien kunnen organisaties twee-factor-authenticatie (2FA) afdwingen en just-in-time-inrichting inschakelen om ervoor te zorgen dat alleen goedgekeurde externe gebruikers toegang hebben tot informatie.

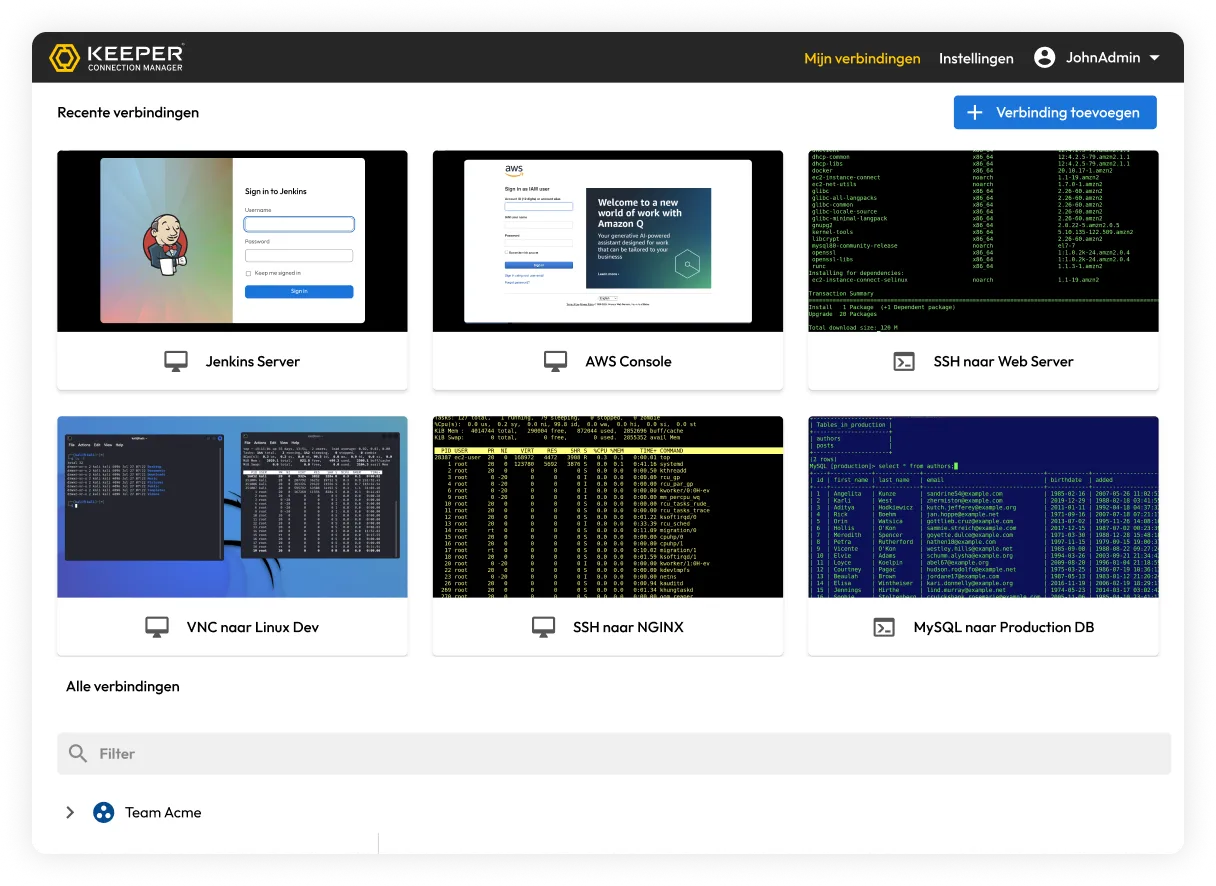

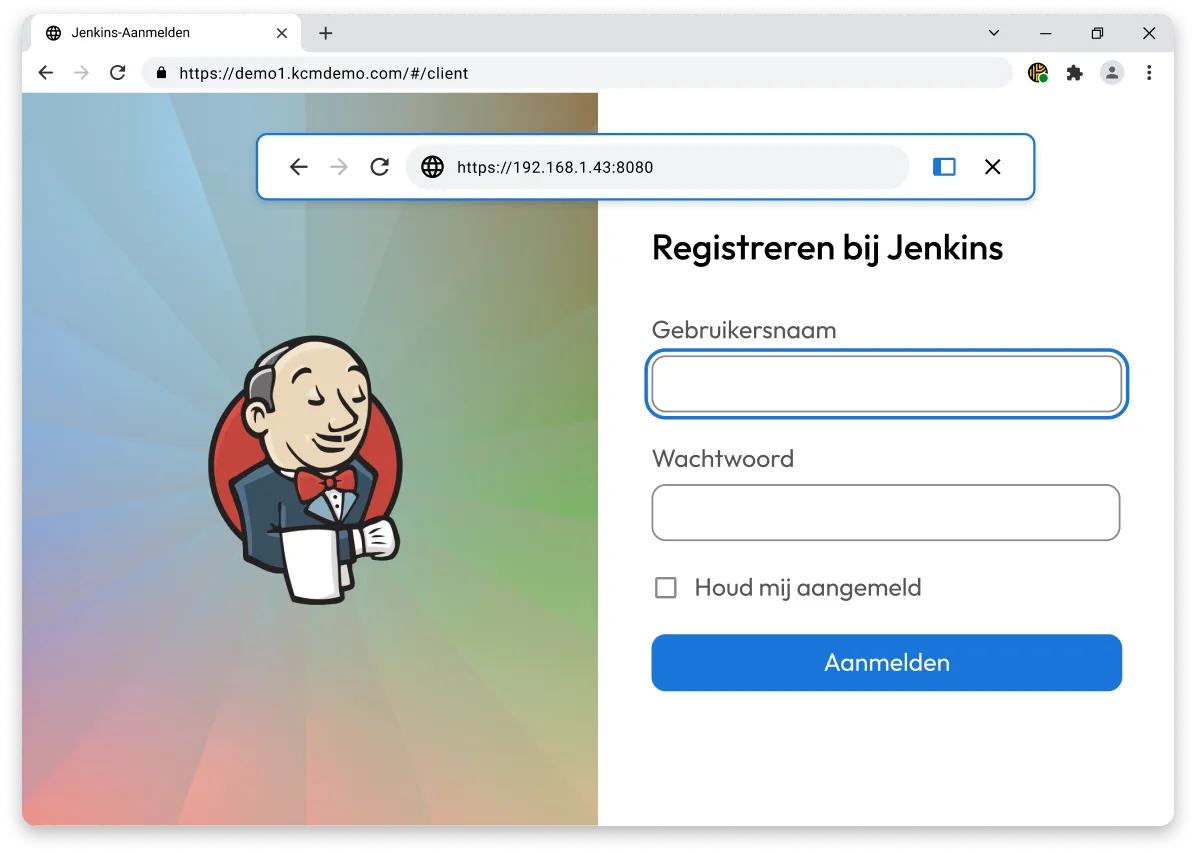

Keeper Connection Manager en Remote Browser Isolation bieden sessie-opname, automatisch invullen van inloggegevens en wis auditsporen om veilig browsen en zero-trust infrastructuurtoegang mogelijk te maken zonder een VPN of lokale agent.

1 2024 Verizon DBIR-rapport

2 Cloud-gebaseerd geprivilegieerd toegangsbeheer van Keeper

U moet cookies inschakelen om Live Chat te kunnen gebruiken.