De mogelijkheid om toegang met minimale privileges aan te bieden aan alle gebruikers vormt een belangrijk onderdeel van wachtwoordbeheer voor grote ondernemingen. Keeper staat beheerders toe om de toegangsniveaus van hun organisatie te verfijnen voor vertrouwelijke gegevens en aanmeldingsgegevens, van teams en groepen tot op individueel gebruikersniveau.

Deze hoofdfunctie werkt naadloos met de superieure architectuur van Keeper, die bestaat uit knooppunten, rollen en teams.

Knooppunten

Knooppunten zijn een manier om gebruikers onder te brengen in afzonderlijke groepen, vergelijkbaar met organisatorische eenheden in Active Directory, en vormen de kern van Keeper's architectuur. De beheerder kan knooppunten maken op basis van locatie, afdeling, filiaal of een andere constructie. Standaard wordt het knooppunt van het hoogste niveau (of het overkoepelende knooppunt) ingesteld op de naam van de organisatie en kunt u alle andere knooppunten hieronder maken.

Eén voordeel van het bepalen van meerdere knooppunten is om het concept van gedelegeerd beheer te helpen ondersteunen. Een gedelegeerde beheerder kan sommige of alle beheerdersmachtigingen hebben, maar slechts voor het betreffende knooppunt of de subknooppunten. Via gedelegeerd beheer kunnen verschillende mensen in de organisatie subsets met teams, gebruikers, rollen en gedeelde mappen beheren.

Rollen

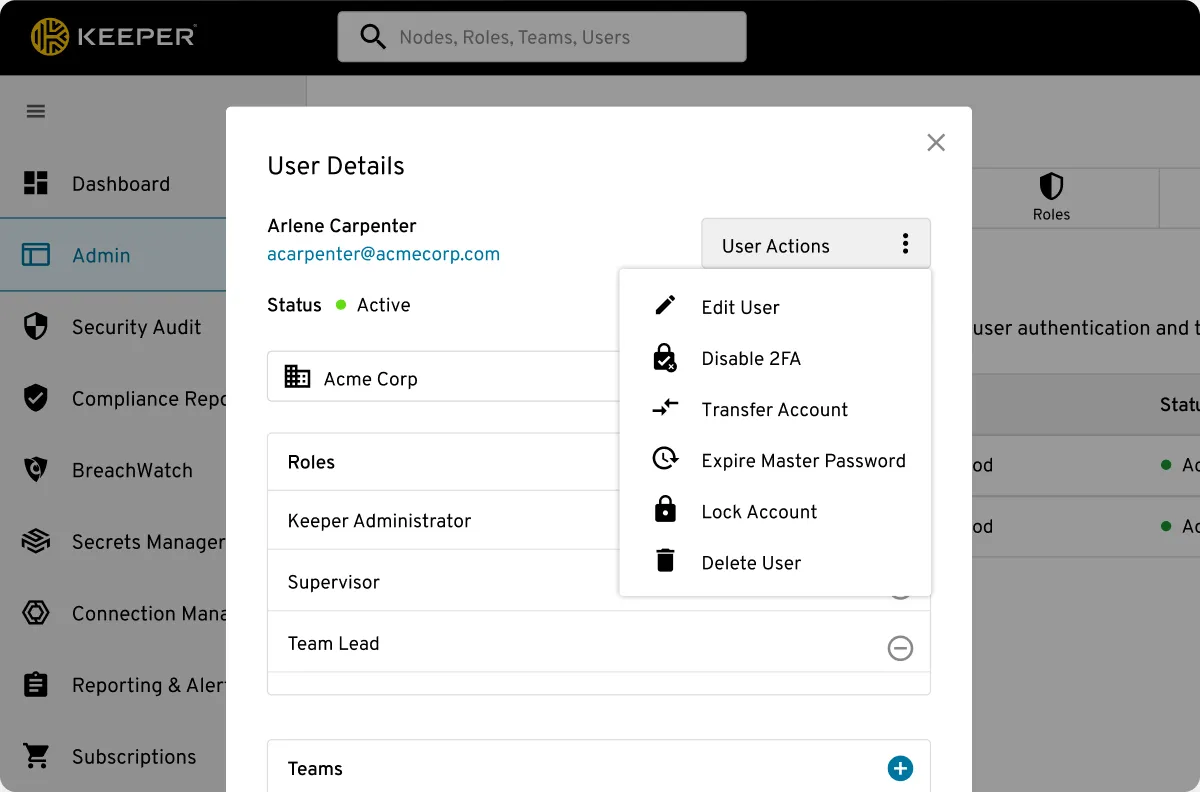

Rollen bepalen machtigingen, regelen welke functies en beveiligingsinstellingen van toepassing zijn op welke gebruikers en beheren administratieve opties. Gebruikers worden toegevoegd onder hun betreffende knooppunten, waarbij hun rollen worden geconfigureerd op basis van de specifieke behoeften van het bedrijf.

Rollen zijn samengesteld uit afdwingingsbeleid en regelen hoe gebruikers toegang krijgen tot de Keeper-kluis op hun apparaten. U kunt een willekeurig aantal rollenbeleidsregels maken en toepassen op een of meerdere gebruikers.

Teams

Teams worden gebruikt voor het delen van geprivilegieerde accounts en gedeelde mappen tussen groepen gebruikers binnen de Keeper-kluis. Teams kunnen ook worden gebruikt om eenvoudig rollen toe te kennen aan hele groepen gebruikers om de consistentie van afdwingingsbeleid te waarborgen.

Aangezien Keeper's beveiligingsmodel is gebaseerd op toegang met minimale privileges, implementeren we beleid met minimale privileges, zodat wanneer een gebruiker meerdere rollen heeft, het standaardbeleid het meest beperkend is.