Chroń swoją firmę przed cyberprzestępcami.

Audyty zgodności nie muszą być chaotyczne.

Poproś o wersję demoZapewnienie zgodności z przepisami IT jest skomplikowane i kosztowne

Epidemia naruszeń bezpieczeństwa danych w połączeniu z żądaniami konsumentów, którzy domagają się większej kontroli nad tym, w jaki sposób firmy obchodzą się z ich danymi osobowymi, przyczyniła się do powstania coraz bardziej rozbudowanego środowiska regulacyjnego, które koncentruje się na narzucaniu organizacjom obowiązku stosowania określonych środków kontroli bezpieczeństwa oraz pociągania ich do odpowiedzialności w przypadku naruszenia bezpieczeństwa danych. Oto tylko kilka norm regulacyjnych i branżowych, których organizacje muszą przestrzegać:

- Ustawa Health Insurance Portability and Accountability Act z 1996 roku (HIPAA) to prawo federalne, które chroni poufne informacje zdrowotne pacjentów przed ujawnieniem bez zgody lub wiedzy pacjenta.

- Payment Card Industry Data Security Standard (PCI DSS) to zestaw standardów bezpieczeństwa narzuconych przez główne marki kart kredytowych. Każda firma, która przyjmuje, przetwarza, przechowuje lub przesyła informacje o kartach kredytowych, musi spełniać wymogi PCI DSS.

- Ustawa Sarbanes-Oxley Act (SOX) wprowadza mechanizm kontroli i równowagi w celu zapewnienia dokładności i przejrzystości informacji ujawnianych przez przedsiębiorstwa oraz ochrony udziałowców i ogółu społeczeństwa przed błędami księgowymi i nieuczciwymi praktykami.

- Federal Risk and Authorization Management Program (FedRAMP) to kompleksowy zestaw kontroli bezpieczeństwa, których dostawcy usług w chmurze muszą przestrzegać jako warunek wstępny sprzedaży usług amerykańskim agencjom rządowym.

- Ogólne rozporządzenie o ochronie danych (RODO) to prawo dotyczące prywatności i ochrony danych, które obowiązuje wszystkie firmy obsługujące klientów w Unii Europejskiej, nawet jeśli firma nie jest tam fizycznie obecna.

- California Consumer Privacy Act (CCPA), często nazywana „amerykańską ustawą RODO”, to ustawa o prywatności i ochronie danych osobowych, która dotyczy mieszkańców Kalifornii. Ustawa CCPA skłoniła wiele innych stanów do uchwalenia podobnych przepisów dotyczących prywatności danych.

Wiele firm musi przestrzegać wielu standardów, co jest zarówno skomplikowane, jak i kosztowne. Według Competitive Enterprise Institute, duże organizacje wydają rocznie około 10 000 USD na pracownika, aby utrzymać zgodność z przepisami.

Audyty zgodności mogą być bolesne

Każdy, kto pracuje w dziedzinie GRC (zarządzanie, ryzyko i zgodność) zna to zagadnienie. Mimo że ryzyka organizacyjne są współzależne, a kontrole bezpieczeństwa są wspólne dla wszystkich działów, zgodność jest zazwyczaj planowana i zarządzana w silosach. Takie silosowe podejście do zgodności nie tylko zwiększa ryzyko braku zgodności – lub co gorsza, naruszenia jej – ale także powoduje szaleńczy pośpiech podczas corocznych audytów zgodności. Pracownicy GRC poświęcają tak dużo czasu i energii na poszukiwanie dokumentacji uzupełniającej i wyścig o dotrzymanie terminów, że dotrzymanie terminów i przejście audytu staje się ważniejsze niż same kontrole bezpieczeństwa.

Zgodność z przepisami nie jest jednak wydarzeniem jednorazowym. Od organizacji oczekuje się utrzymania zgodności przez cały rok. Co więcej, wiele z kontroli wymaganych przez ramy zgodności to najlepsze praktyki bezpieczeństwa, które organizacje i tak powinny stosować, aby zmniejszyć ryzyko naruszenia danych.

Dla przykładu, prawie wszystkie ramy zgodności uwzględniają ryzyko związane z dostępem do uprzywilejowanych systemów poprzez wprowadzenie wymogu zerowego zaufania (zero-trust) do sieci, wymogu najmniejszych uprawnień lub obu. Na przykład wymaganie 7 PCI DSS brzmi następująco:

„Wszystkie systemy w ramach środowiska danych posiadaczy kart powinny mieć odpowiednio skonfigurowaną kontrolę dostępu, aby zapewnić, że tylko upoważnione osoby wewnętrzne mają dostęp do środowiska, systemów i wrażliwych danych posiadaczy kart. Wszystkie inne osoby nieupoważnione muszą mieć zablokowany dostęp”.

Większość ram zgodności zawiera dodatkowe mechanizmy kontrolne dotyczące ochrony danych uwierzytelniających, nieużywania domyślnych poświadczeń, rejestrowania sesji i innych.

Uzyskanie wglądu i kontroli nad poświadczeniami i dostępem użytkowników

Ponieważ każdy użytkownik w sieci przedsiębiorstwa stanowi potencjalny czynnik ryzyka, zabezpieczenie poświadczeń użytkowników i wdrożenie dostępu typu „zero-trust” do sieci organizacji jest niezbędne, aby organizacje mogły zachować zgodność z PCI DSS, HIPAA, SOX, RODO i innymi ramami zgodności. Ponieważ większość organizacji musi przestrzegać wielu ram, kluczowe znaczenie ma zautomatyzowanie jak największej liczby procesów zgodności, aby nie obciążać dodatkowo i tak już przepracowanych pracowników działów IT i GRC.

Najwyżej oceniana platforma Keeper do zarządzania hasłami w przedsiębiorstwie (EPM) ułatwia monitorowanie zgodności z przepisami i raportowanie, zapewniając administratorom IT pełną widoczność i kontrolę nad stosowaniem haseł przez pracowników oraz dostępem do sieci opartym na rolach typu „zero-trust” w całym środowisku danych. Keeper wspiera solidną kontrolę wewnętrzną poprzez delegowaną administrację, zasady egzekwowania, śledzenie i monitorowanie zdarzeń z konfigurowalnymi dziennikami audytów i raportowaniem zdarzeń.

Keeper zapewnia wszystkim użytkownikom w organizacji zaszyfrowany sejf cyfrowy do przechowywania jego haseł i plików. Pulpit zabezpieczeń w konsoli administratora zapewnia przegląd słabych haseł, ponownego wykorzystania haseł i egzekwowania uwierzytelniania wieloskładnikowego, a także kontrole dostępu opartego na rolach (RBAC) w celu egzekwowania zasad najmniejszego możliwego dostępu. Administracja może być delegowana do poszczególnych działów lub liderów zespołów, a foldery i wpisy mogą być bezpiecznie udostępniane i wycofywane. Jeśli administrator lub pracownik opuszcza firmę, jego sejf może zostać automatycznie zablokowany i bezpiecznie przeniesiony. Dzienniki dostępu do sejfów Keeper mogą być kontrolowane pod kątem zgodności z przepisami lub w celach śledczych.

Eliminacja silosów i uproszczenie raportowania audytów

Raporty zgodności Keeper zapewniają administratorom GRC, zabezpieczeń i IT wgląd na żądanie w uprawnienia dostępu do poświadczeń i wpisów tajnych organizacji w środowisku bezpieczeństwa typu „zero-trust” i „zero-knowledge”. Raporty mogą być również przekazywane do zautomatyzowanych rozwiązań GRC i audytorów zewnętrznych.

Raporty zgodności Keeper pomagają organizacji stale utrzymywać zgodność z przepisami i zarządzać ryzykiem dzięki takim funkcjom, jak audyt na żądanie, raportowanie dostępu do kart płatniczych, raportowanie dochodzeń w zakresie usług finansowych, monitorowanie dostępu do infrastruktury w chmurze, wycofywanie użytkowników, wyszukiwanie na poziomie określonych wpisów oraz uzgadnianie uprawnień do wpisów użytkowników.

Oprócz zbiorczych audytów bezpieczeństwa Keeper zapewnia rejestrowanie ponad 200 typów zdarzeń, powiadomienia oparte na zdarzeniach i integrację z popularnymi rozwiązaniami SIEM firm trzecich, takimi jak Splunk i LogRhythm. Raporty Keeper w zakresie zgodności umożliwiają administratorom monitorowanie uprawnień dostępu uprzywilejowanych kont w całej organizacji i raportowanie związane z tymi dostępami w architekturze bezpieczeństwa typu „zero-trust” i „zero-knowledge”.

Monitorowanie populacji użytkowników o dowolnej wielkości

Zaawansowane Raportowanie i Ostrzeżenia Keeper Security umożliwia administratorom IT monitorowanie populacji użytkowników o dowolnej wielkości , otrzymywanie szczegółowych, zbiorczych danych o trendach oraz powiadomień w czasie rzeczywistym o ryzykownych lub nietypowych zachowaniach, a także uruchamianie dostosowanych do potrzeb raportów. Na przykład polecenie raportu z audytu zapewnia szczegółowe raporty oparte na zdarzeniach na poziomie użytkownika, rekordu lub całego systemu.

ARAM umożliwia administratorom łatwe definiowanie niestandardowych raportów zgodności, które zawierają szczegółowe zdarzenia związane z udostępnianiem informacji, w tym informacje o tym, komu zostały one udostępnione, oraz o wszelkich zmianach uprawnień związanych z dostępem.

ARAM został zaprojektowany pod kątem łatwej obsługi i utrzymania. Nie wymaga skryptów, wyrażeń regularnych ani konfiguracji dzienników syslog, a gdy już wszystko zostanie skonfigurowane, cała reszta jest zautomatyzowana.

Zapewnienie bezpiecznego dostępu zdalnego do uprzywilejowanych systemów z audytem i rejestracją sesji

Zapewnienie dostępu zdalnego do najbardziej wrażliwych systemów jest konieczne, ale wiąże się z ryzykiem. Sieci VPN zwykle zapewniają zbyt szeroki dostęp, zwłaszcza dla wykonawców, dostawców i pracowników korzystających z nich sporadycznie.

Keeper Connection Manager umożliwia administratorom zapewnienie dostępu do uprzywilejowanych systemów bez konieczności udostępniania danych uwierzytelniających. Dostęp można cofnąć w dowolnym momencie, a szczegółowa ścieżka audytu pozwala zidentyfikować, kiedy i w jaki sposób system był używany. Keeper Connection Manager obsługuje nagrywanie każdej sesji połączenia. Nagrania mogą być graficznym zapisem wideo połączenia lub (dla niektórych protokołów połączeń) zapisem tekstowym, który rejestruje tylko tekst wysyłany do komputera klienckiego. Ponieważ nagrania te są przechowywane w narzędziu Keeper Connection Manager, a nie na komputerach użytkowników, osoby stanowiące zagrożenie nie mogą ich modyfikować ani usuwać.

Zabezpieczenie wpisów tajnych infrastruktury IT i zarządzanie nimi

Ponieważ wpisy tajne sieci IT otwierają dostęp do systemów i danych o wysokim stopniu uprzywilejowania, zabezpieczenie tajemnic jest równie ważne dla zapobiegania cyberatakom, jak zabezpieczenie haseł użytkowników końcowych. Jednak ze względu na rozproszenie wpisów tajnych, a także hasła zakodowane i osadzone, zarządzanie takimi wpisami jest jeszcze trudniejsze niż zarządzanie hasłami użytkowników.

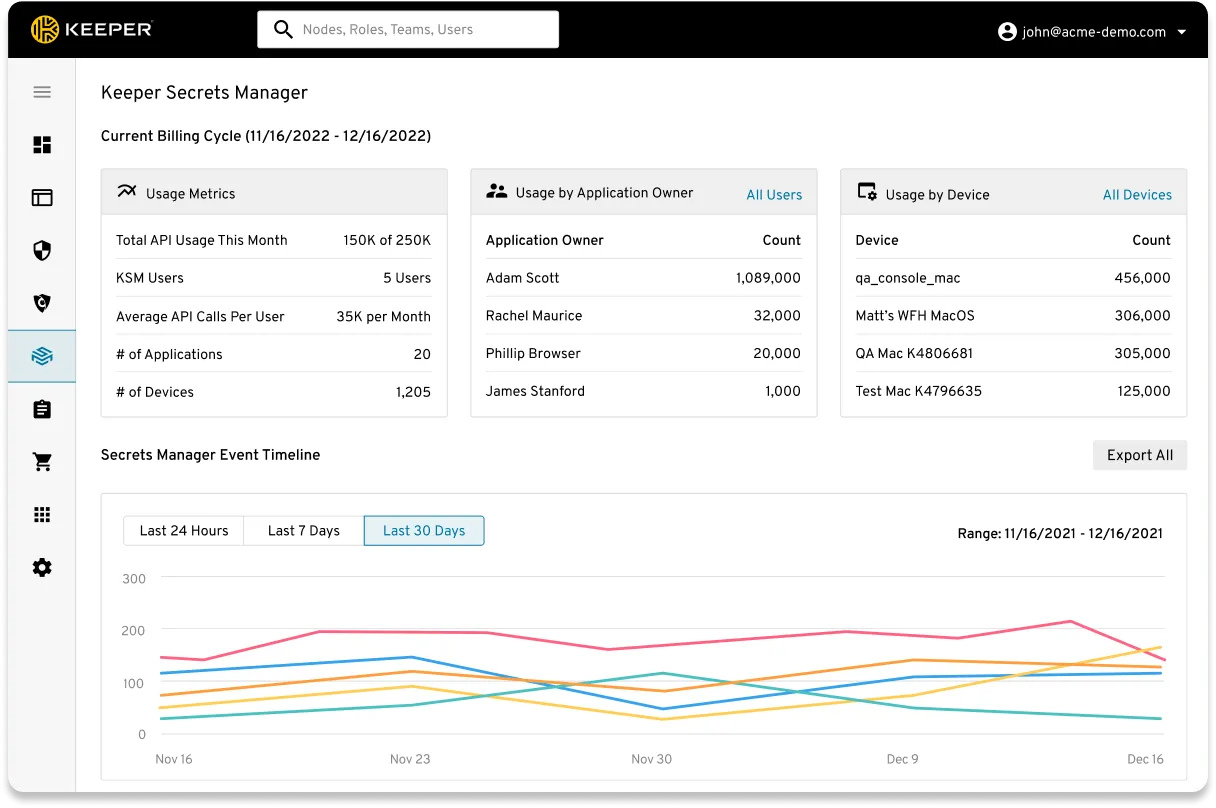

Keeper Secrets Manager, podobnie jak Keeper Connection Manager zintegrowany bezpośrednio z rozwiązaniem Keeper EPM, stanowi w pełni zarządzaną platformę opartą na chmurze i wykorzystującą architekturę „zero-knowledge”, która umożliwia zabezpieczanie wszystkich wpisów tajnych infrastruktury, takich jak klucze API, hasła do baz danych, klucze dostępu, certyfikaty i poufne dane innego rodzaju.

Dzięki Keeper Secrets Manager wszystkie serwery, potoki CI/CD, środowiska programistyczne i kody źródłowe pobierają wpisy tajne z bezpiecznego punktu końcowego API. Każdy wpis tajny jest szyfrowany przy użyciu 256-bitowego klucza AES, który z kolei jest szyfrowany przez klucz AES-256 aplikacji. Urządzenie klienta pobiera zaszyfrowany tekst z chmury Keeper, a następnie wpis tajny zostaje odszyfrowany i użyty lokalnie na urządzeniu, a nie na serwerach Keeper.

Ponadto wszystkie żądania serwera są szyfrowane kluczem transmisji AES-256 w protokole TLS, aby zapobiec atakom typu man-in-the-middle (MITM) lub atakom przez odtwarzanie. Ta wielowarstwowa kryptografia jest obsługiwana w sposób przezroczysty przez nasze zestawy SDK po stronie klienta, które można łatwo zintegrować z dowolnym środowiskiem.

Keeper Secrets Manager zapewnia bezproblemową integrację z prawie każdym środowiskiem danych bez konieczności posiadania dodatkowego sprzętu lub infrastruktury w chmurze. Oferuje gotowe do użycia integracje z różnorodnymi narzędziami DevOps, w tym GitHub Actions, Kubernetes i Ansible.

Wiodące na rynku polityki i infrastruktura w zakresie bezpieczeństwa

Keeper posiada certyfikat SOC2 i ISO 27001 najdłużej w swojej branży. Ponadto stosuje najlepsze w swojej klasie rozwiązania w zakresie bezpieczeństwa, w tym strukturę „zero-trust” i architekturę bezpieczeństwa „zero-knowledge”, które zabezpieczają dane klientów kilkoma warstwami kluczy szyfrujących na poziomie sejfów, udostępnianych folderów i wpisów.