Zarządzanie zdalnym uprzywilejowanym dostępem

Zapewnienie pracownikom, dostawcom i zaufanym firmom zewnętrznym zdalnego uprzywilejowanego dostępu do kluczowych systemów bez konieczności korzystania z sieci VPN.

Zapewnienie pracownikom, dostawcom i zaufanym firmom zewnętrznym zdalnego uprzywilejowanego dostępu do kluczowych systemów bez konieczności korzystania z sieci VPN.

W 2023 r. 15% naruszeń było związanych z firmami zewnętrznymi, co stanowi wzrost o 68% w porównaniu z 2022 r.1

W 2023 r. ponad 35% naruszeń było związanych z danymi uwierzytelniającymi1

Liderzy branży IT zwracają uwagę na naruszenia danych uwierzytelniających przez zagrożenia zewnętrzne2

Organizacje bez względu na wielkość muszą stawić czoła nowym i wyjątkowym wyzwaniom związanym ze wzrostem liczby pracowników zdalnych oraz zewnętrznych, któremu towarzyszy wzrost skali cyberprzestępstw. Jednym z takich wyzwań jest konieczność zapewnienia rosnącej liczbie użytkowników dostępu do systemów i zasobów bez zwiększania ryzyka lub zmniejszania wydajności. Problem ten staje się jeszcze poważniejszy w przypadku dostępu użytkowników uprzywilejowanych.

Zarówno wewnętrzni, jak i zewnętrzni użytkownicy uprzywilejowani często wymagają łączności VPN do wykonywania zdalnych zadań uprzywilejowanych. Zwiększa to złożoność, ponieważ często wymaga dodatkowej konfiguracji środowiska użytkownika przez administratorów IT oraz ogranicza możliwość łączenia się użytkowników końcowych z dowolnej lokalizacji i dowolnego urządzenia, co zmniejsza wydajność.

Konieczność spełnienia tych potrzeb przy jednoczesnym zachowaniu bezpieczeństwa i zgodności przez zespoły IT moze sprawiać znaczną trudność, co jest motywacją do wdrożenia zdalnego zarządzania uprzywilejowanym dostępem (RPAM).

RPAM wymusza stosowanie zasad dostępu z najniższym poziomem uprawnień poprzez kolejkowanie sesji oraz zapewnia zdalnym uprzywilejowanym użytkownikom ograniczony czasowo dostęp just-in-time na potrzeby określonej sesji. Gwarantuje również rozliczalność poprzez rejestrowanie oraz audyt działań zdalnych uprzywilejowanych użytkowników.

Wdrożenie RPAM ma na celu usprawnienie metod zarządzania okresem ważności tożsamości w szczególności w przypadku dostępu krótkoterminowego, co wymaga określonego zestawu zasad i procedur dotyczących tworzenia i przyznawania uprawnień oraz wygaśnięcia praw dostępu.

Bez odpowiedniej strategii zabezpieczenie zdalnych uprzywilejowanych użytkowników może być skomplikowane.

Przyznanie dostawcom oraz innym podmiotom zewnętrznym dostępu z najniższym poziomem uprawnień na potrzeby pełnego wglądu w działania dzięki wbudowanemu raportowaniu i zgodności.

Zarządzanie całym cyklem życia uprzywilejowanych połączeń zdalnych w celu zapewnienia najniższego poziomu uprawnień oraz wyeliminowania trwałego dostępu.

Rejestrowanie sesji uprzywilejowanych na potrzeby zapewnienia zgodności, tworzenia ścieżki audytu działań oraz ograniczania zagrożeń.

Poza ochroną wewnętrznych użytkowników zdalnych obowiązkiem organizacji jest również zapewnienie bezpiecznego dostępu do danych uprzywilejowanych dostawcom i podmiotom zewnętrznym. Rozszerzenie zdalnego dostępu uprzywilejowanego na użytkowników zewnętrznych zapewnia organizacjom korzyści wynikające z pełnej ścieżki audytu działań dostawców oraz ograniczenia trwałego dostępu.

Ponadto możliwe jest zapewnienie w organizacji dostępu do informacji wyłącznie zatwierdzonym użytkownikom zewnętrznym dzięki wymuszeniu uwierzytelniania dwuskładnikowego (2FA) oraz stosowaniu wdrażania just-in-time.

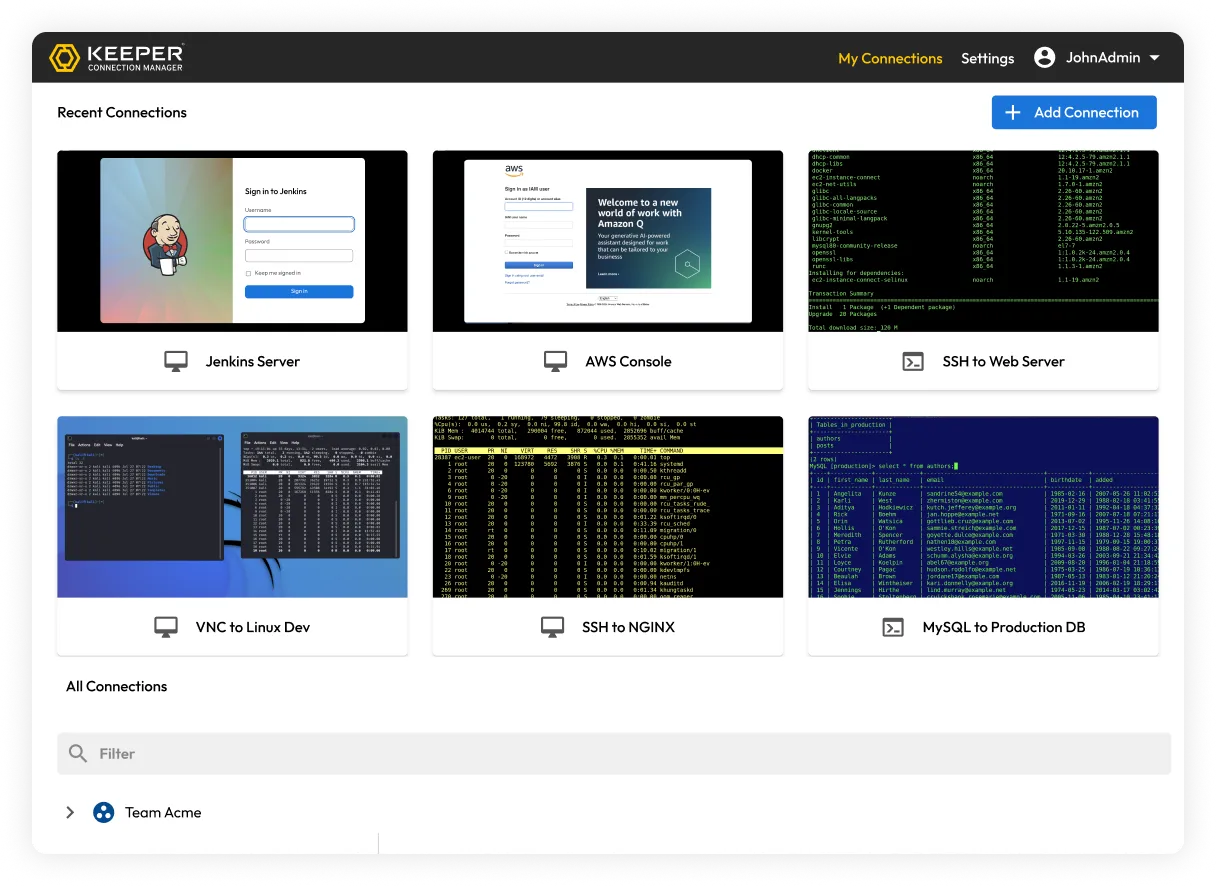

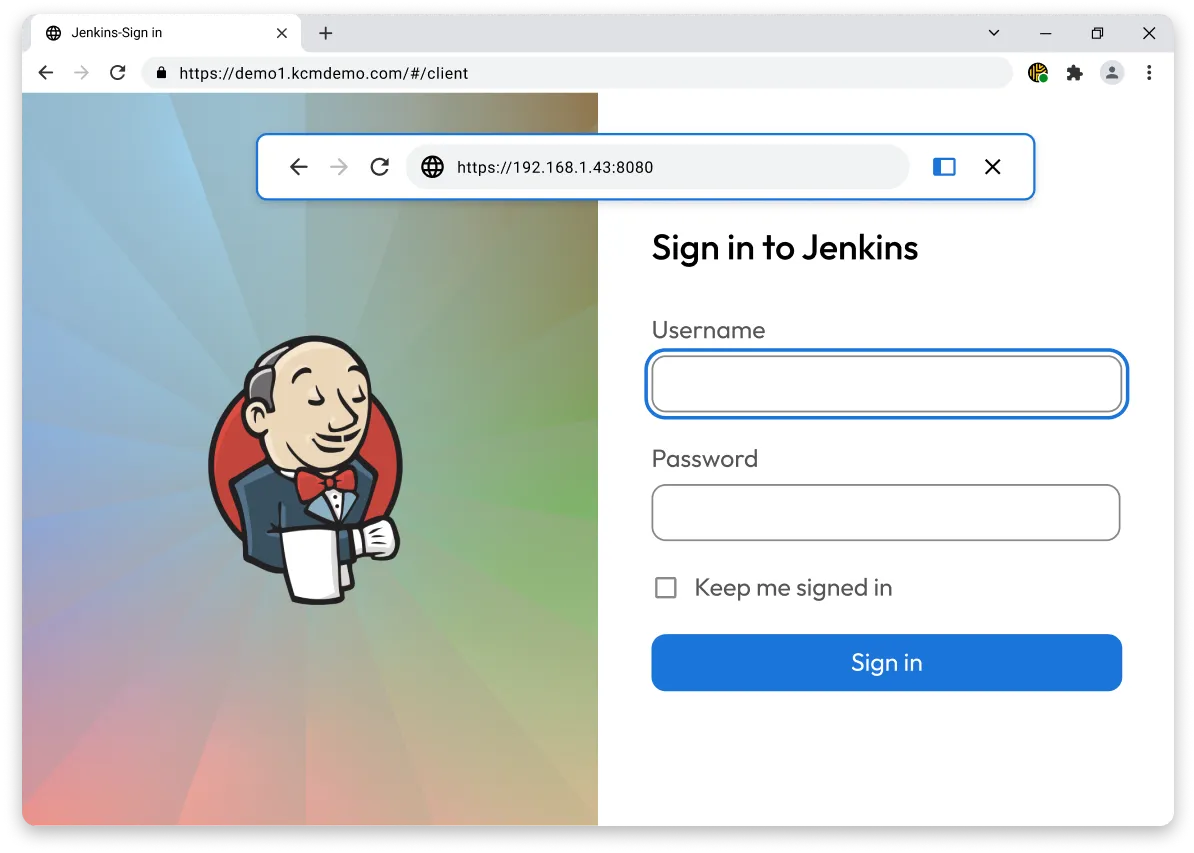

Keeper Connection Manager oraz funkcja izolacji przeglądarki zdalnej zapewniają rejestrowanie sesji, automatyczne wypełnianie danych uwierzytelniających oraz szczegółowe ścieżki audytu, co umożliwia bezpieczne przeglądanie i dostęp do infrastruktury na zasadzie zero-trust bez konieczności korzystania z sieci VPN lub lokalnego agenta.

1 Raport Verizon DBIR 2024

2 Zarządzanie dostępem uprzywilejowanym oparte na chmurze rozwiązania Keeper

Aby korzystać z czatu na żywo, musisz włączyć obsługę plików cookie.