Gerenciamento de acesso privilegiado remoto

Forneça aos funcionários, fornecedores e terceiros confiáveis acesso remoto privilegiado a sistemas críticos sem exigir uma VPN.

Forneça aos funcionários, fornecedores e terceiros confiáveis acesso remoto privilegiado a sistemas críticos sem exigir uma VPN.

15% das violações envolveram terceiros em 2023, um aumento de 68% em relação a 20221

Mais de 35% das violações envolveram credenciais em 20231

Os líderes de TI reconhecem o comprometimento de credenciais privilegiadas por agentes de ameaças externas2

À medida que o número de trabalhadores remotos e externos aumenta, as ameaças cibernéticas estão acompanhando o ritmo, trazendo desafios novos e exclusivos para organizações de todos os tamanhos. Um desses desafios é garantir que esses usuários possam acessar sistemas e recursos sem adicionar risco ou reduzir a produtividade. Isso se torna um problema ainda maior ao proteger o acesso para usuários privilegiados.

Os usuários privilegiados internos e externos geralmente exigem uma abordagem baseada em VPN para realizar tarefas privilegiadas remotas. Isso adiciona complexidade, pois geralmente exige configuração adicional no front-end para os administradores de TI e reduz a capacidade de os usuários finais se conectarem de qualquer lugar e de qualquer dispositivo, reduzindo a produtividade.

Atender a essas necessidades enquanto mantém a segurança e a conformidade pode levar a frustrações e problemas para as equipes de TI, impulsionando a adoção do gerenciamento de acesso privilegiado remoto (RPAM).

O RPAM impõe princípios de privilégio mínimo por meio de abordagens de intermediação de sessão e permite o acesso just-in-time por tempo limitado, específico da sessão para usuários privilegiados remotos. Ele também garante a responsabilidade registrando e auditando atividades de usuário privilegiado remoto.

O RPAM é usado para melhorar as abordagens de gerenciamento de ciclo de vida de identificação, especialmente para acesso temporário, que requer um conjunto específico de políticas e procedimentos para orientar a criação e a atribuição de privilégios e sua expiração do acesso.

Sem uma estratégia adequada, proteger usuários privilegiados remotos pode ser complexo.

Permitir o acesso de privilégio mínimo a fornecedores e outras agências externas para obter visibilidade completa sobre as ações com relatórios e conformidade integrados.

Gerenciar todo o ciclo de vida de conexões remotas privilegiadas, garantindo privilégio mínimo e eliminando o acesso permanente.

Registrar sessões privilegiadas para garantir conformidade, criar uma trilha de auditoria de atividades e reduzir ameaças.

Além dos usuários remotos internos, as organizações também precisam proteger fornecedores e agências externas ao acessar dados privilegiados. Ao estender o acesso privilegiado remoto para usuários externos, as organizações se beneficiam de uma trilha de auditoria completa de ações de fornecedores e limitam o acesso permanente.

Além disso, as organizações podem impor a autenticação de dois fatores (A2F) e ativar o provisionamento just-in-time para garantir que apenas usuários externos aprovados acessem informações.

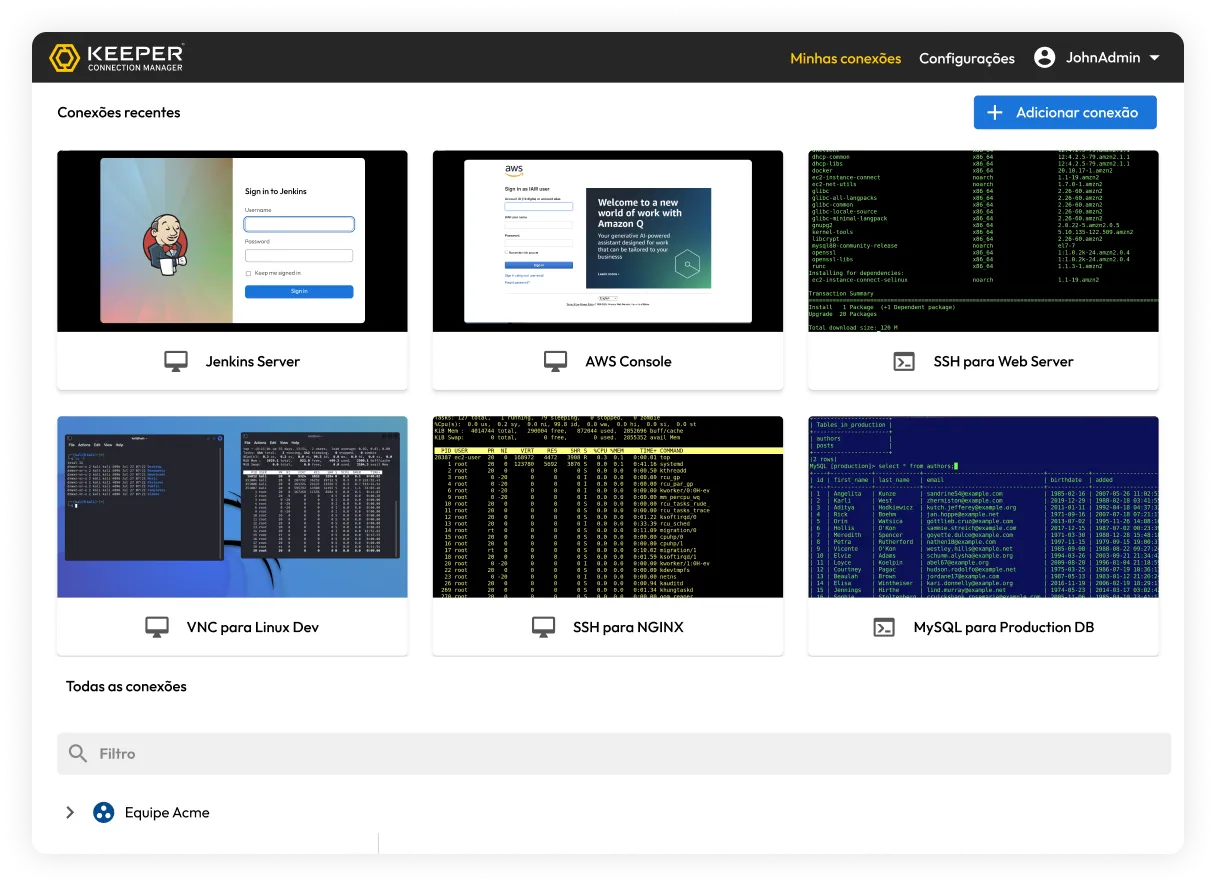

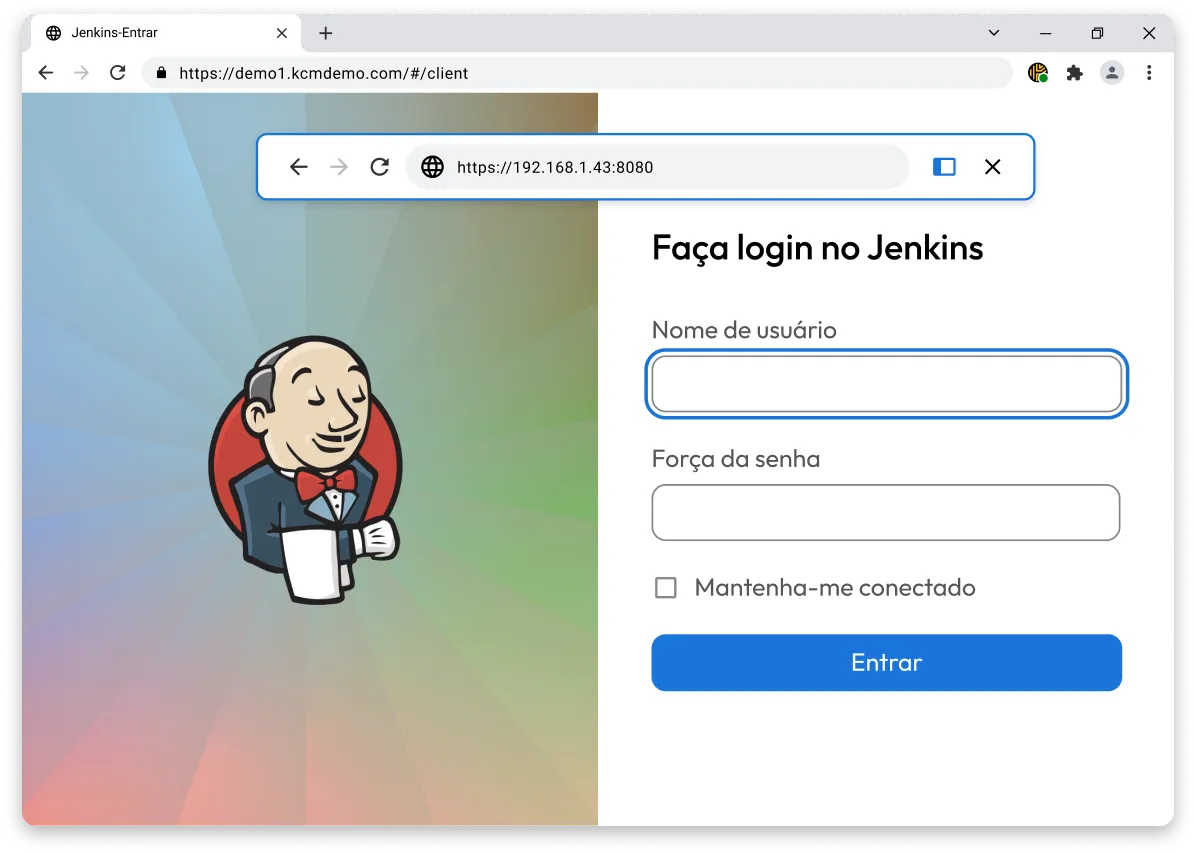

O Keeper Connection Manager e o isolamento remoto do navegador fornecem registro de sessão, preenchimento automático de credenciais e trilhas de auditoria claras para permitir navegação segura e acesso à infraestrutura de confiança zero sem uma VPN ou agente local.

1 Relatório 2024 Verizon DBIR

2 Gerenciamento de acesso privilegiado baseado em nuvem do Keeper

É preciso ativar cookies para usar o Bate-papo em tempo real.