A capacidade de fornecer acesso de menor privilégio a todos os usuários é um componente essencial do gerenciamento de senhas empresariais. O Keeper permite que os administradores façam o ajuste fino dos níveis de acesso da organização a dados e credenciais confidenciais, de equipes a grupos e até o nível de usuário individual.

Esse recurso essencial funciona de forma transparente com a arquitetura superior do Keeper, composta de nós, funções e equipes.

Nós

Os nós são uma forma de organizar os usuários em agrupamentos distintos, semelhantes a unidades organizacionais no Active Directory, e são a essência da arquitetura do Keeper. O administrador pode criar nós com base em localização, departamento, divisão ou qualquer outra estrutura. Por padrão, o nó de nível superior, ou nó-raiz, é definido com o nome da organização e todos os outros nós podem ser criados abaixo dele.

Uma vantagem de definir vários nós é ajudar a dar suporte ao conceito de administração delegada. Um administrador delegado pode receber algumas ou todas as permissões administrativas, mas apenas em seu nó respectivo ou subnós. Essa administração delegada permite que diferentes pessoas na organização gerenciem o controle sobre subconjuntos de equipes, usuários, funções e pastas compartilhadas.

Funções

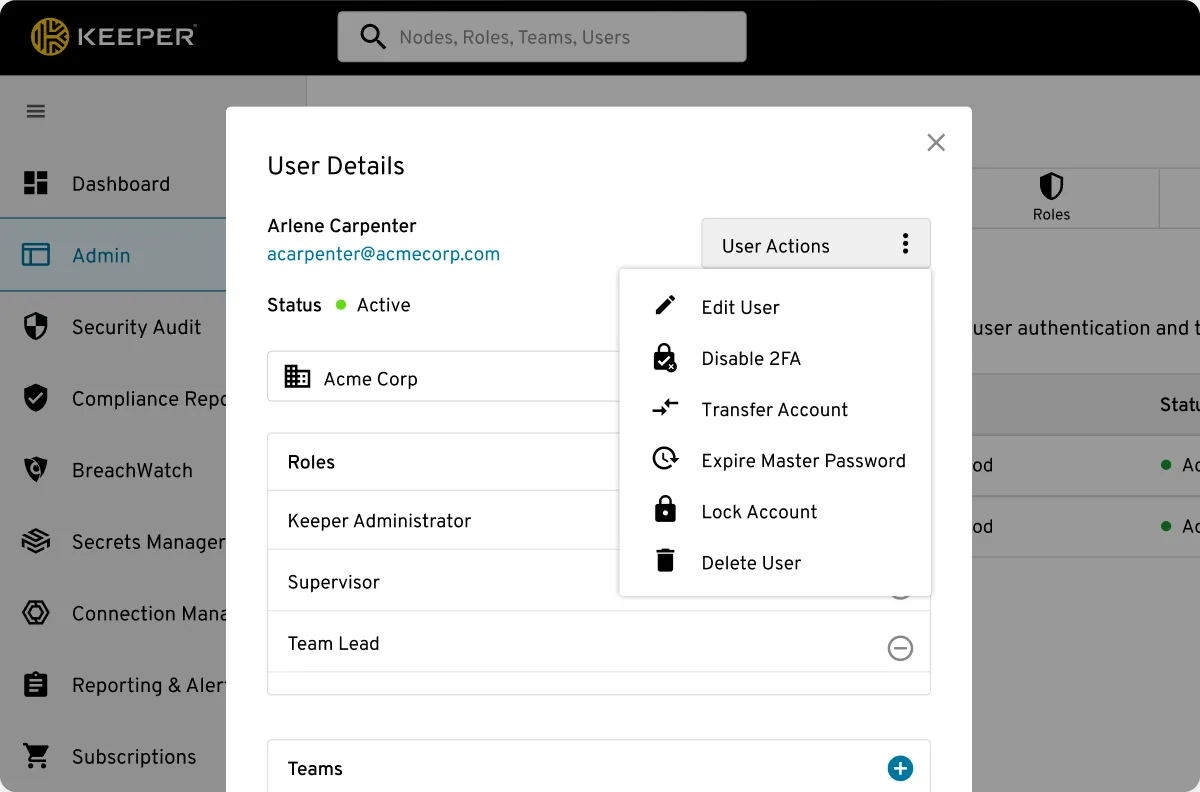

Funções definem permissões, controlam quais recursos e configurações de segurança se aplicam a quais usuários, e gerenciam capacidades administrativas. Os usuários são provisionados sob os nós respectivos, com as funções configuradas para corresponder às necessidades específicas da empresa.

As funções são compostas de políticas de imposição e controlam como os usuários podem acessar o Cofre do Keeper em seus dispositivos. Qualquer número de políticas de função pode ser criado e aplicado a um ou mais usuários.

Equipes

Equipes são usadas para compartilhar contas privilegiadas e pastas compartilhadas entre grupos de usuários dentro do Cofre do Keeper. As equipes também podem ser usadas para atribuir facilmente funções a grupos inteiros de usuários para garantir a consistência das políticas de imposição.

Como o modelo de segurança do Keeper é baseado no acesso de menor privilégio, implementamos políticas de menor privilégio, portanto, quando um usuário é membro de várias funções, a política padrão é a mais restritiva.