Управление привилегированным удаленным доступом

Предоставляйте сотрудникам, поставщикам и доверенным третьим сторонам привилегированный удаленный доступ к критически важным системам без использования VPN.

Предоставляйте сотрудникам, поставщикам и доверенным третьим сторонам привилегированный удаленный доступ к критически важным системам без использования VPN.

В 2023 году в 15% случаев нарушений были связаны с третьими сторонами, что на 68% больше, чем в 2022 году1

Более 35% нарушений были связаны с учетными данными в 2023 году1

Руководители ИТ-служб признают факт компрометации привилегированных учетных данных привилегий внешними злоумышленниками2

По мере увеличения числа удаленных и внешних сотрудников также растет количество киберугроз, из-за чего организации любого размера сталкиваются с новыми и уникальными проблемами. Одной из таких проблем является обеспечение доступа этих пользователей к системам и ресурсам без дополнительного риска или снижения производительности. Проблема становится еще более серьезной при обеспечении доступа для привилегированных пользователей.

Как внутренним, так и внешним привилегированным пользователям часто требуется использовать VPN для выполнения удаленных привилегированных задач. Это усложняет работу ИТ-администраторов, поскольку часто требуется дополнительная настройка на клиентском компьютере, а также ограничиваются возможности конечных пользователей подключаться из любого места и с любого устройства, что снижает производительность.

Удовлетворение этих потребностей при одновременном обеспечении безопасности и соответствия нормативным требованиям может затруднить работу ИТ-специалистов и стать поводом для внедрения системы управления удаленным привилегированным доступом (RPAM).

RPAM обеспечивает соблюдение принципов наименьших привилегий посредством использования методов посредничества в сеансах и предоставляет удаленным привилегированным пользователям ограниченный по времени доступ «точно в срок» к определенному сеансу. Эта система также обеспечивает подотчетность путем записи и аудита действий удаленных привилегированных пользователей.

RPAM используется для совершенствования подходов к управлению жизненным циклом идентификационных данных, особенно в случае краткосрочного доступа, когда требуется определенный свод правил и процедур для управления созданием и назначением привилегий и истечением срока их действия.

Без надлежащей стратегии защита удаленных привилегированных пользователей может оказаться сложной задачей.

Обеспечьте доступ с наименьшими привилегиями для поставщиков и других внешних служб для получения полной информации о действиях со встроенными возможностями отчетности соответствия требованиям.

Управляйте всем жизненным циклом привилегированных удаленных подключений, обеспечивая минимальные привилегии и исключая постоянный доступ.

Записывайте привилегированные сеансы для обеспечения соответствия, создания журнала аудита действий и снижения уровня вероятности угроз.

Помимо внутренних удаленных пользователей, организации также должны защищать поставщиков и внешние службы во время доступа к привилегированным данным. Расширяя удаленный привилегированный доступ для внешних пользователей, организации получают возможность вести полный аудиторский учет действий поставщика и ограничивать постоянный доступ.

Кроме того, организации могут применять двухфакторную аутентификацию (2FA) и обеспечить предоставление доступа к информации «точно в срок» только одобренным внешним пользователям.

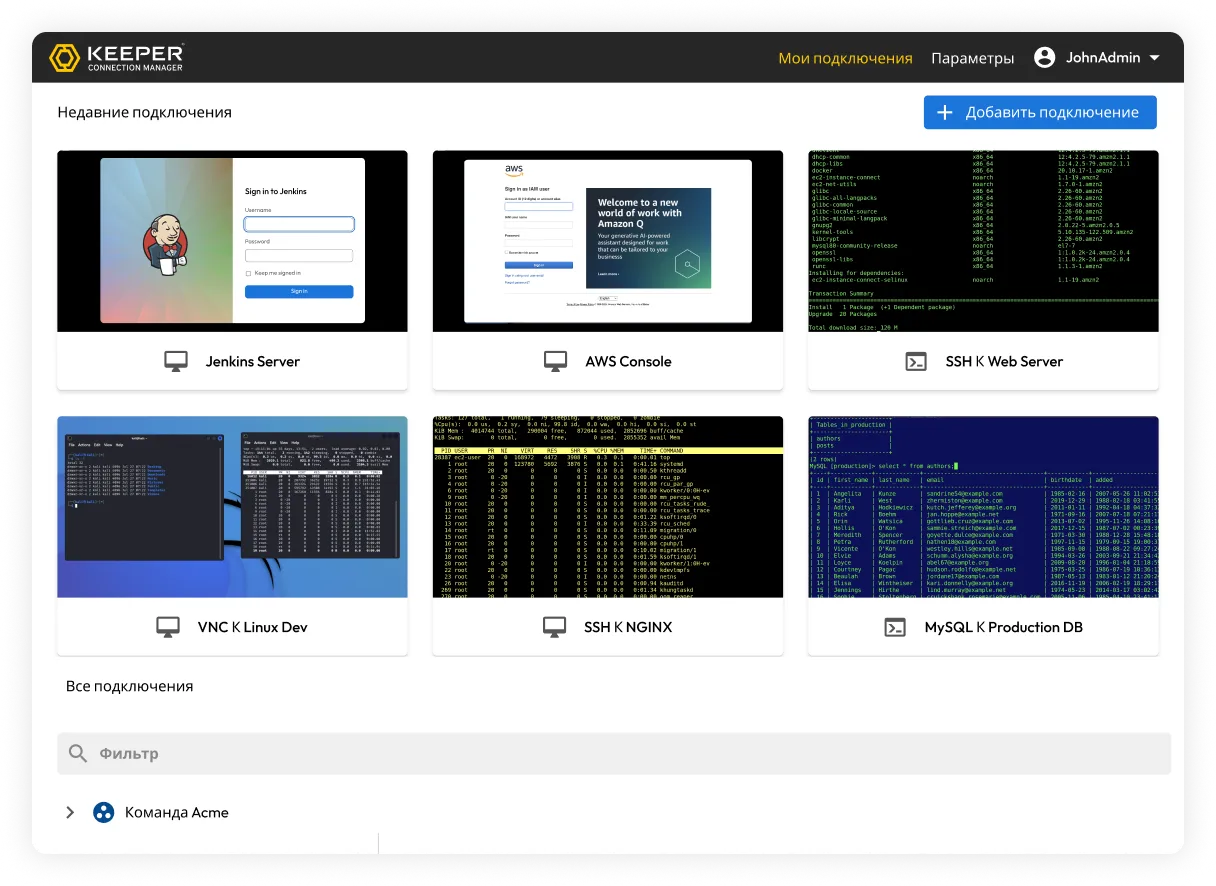

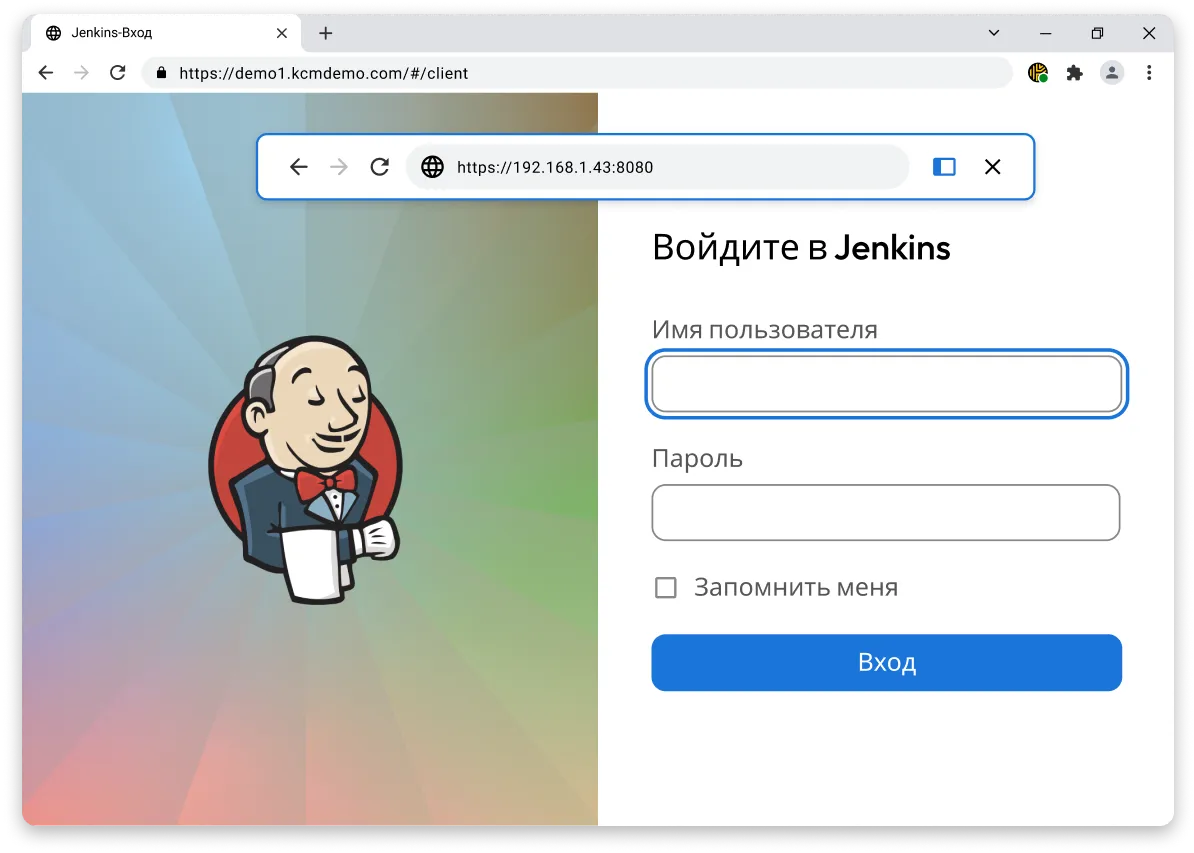

Keeper Connection Manager и Remote Browser Isolation обеспечивают запись сеансов, автозаполнение учетных данных и четкие журналы аудита, что обеспечивает безопасный просмотр и доступ к инфраструктуре с нулевым доверием без использования VPN или локального агента.

1 Отчет Verizon DBIR за 2024 год

2 Облачное управление привилегированным доступом Keeper

Чтобы использовать онлайн-чат, необходимо разрешить использование cookie-файлов.