Возможность предоставлять доступ с наименьшими привилегиями всем пользователям является важнейшим компонентом корпоративного управления паролями. Keeper позволяет администраторам точно настраивать уровни доступа организации к конфиденциальным данным и учетным данным, начиная с команд и групп и заканчивая отдельными пользователями.

Эта ключевая функция органично сочетается с превосходной архитектурой Keeper, состоящей из узлов, ролей и команд.

Узлы

Узлы предоставляют способ организации пользователей в отдельные группы, аналогичные организационным единицам в Active Directory, и они лежат в основе архитектуры Keeper. Администратор может создавать узлы на основе местоположения, отдела, подразделения или любой другой структуры. По умолчанию узлу верхнего уровня — или корневому узлу — присваивается название организации, а все остальные узлы могут быть созданы под корневым узлом.

Одним из преимуществ определения множества узлов является поддержка концепции делегированного администрирования. Делегированному администратору могут быть предоставлены некоторые или все административные права, но только по отношению к соответствующему узлу или подузлам. Это делегированное администрирование позволяет разным людям в организации осуществлять контроль на подмножествами команд, пользователей, ролей и общих папок.

Роли

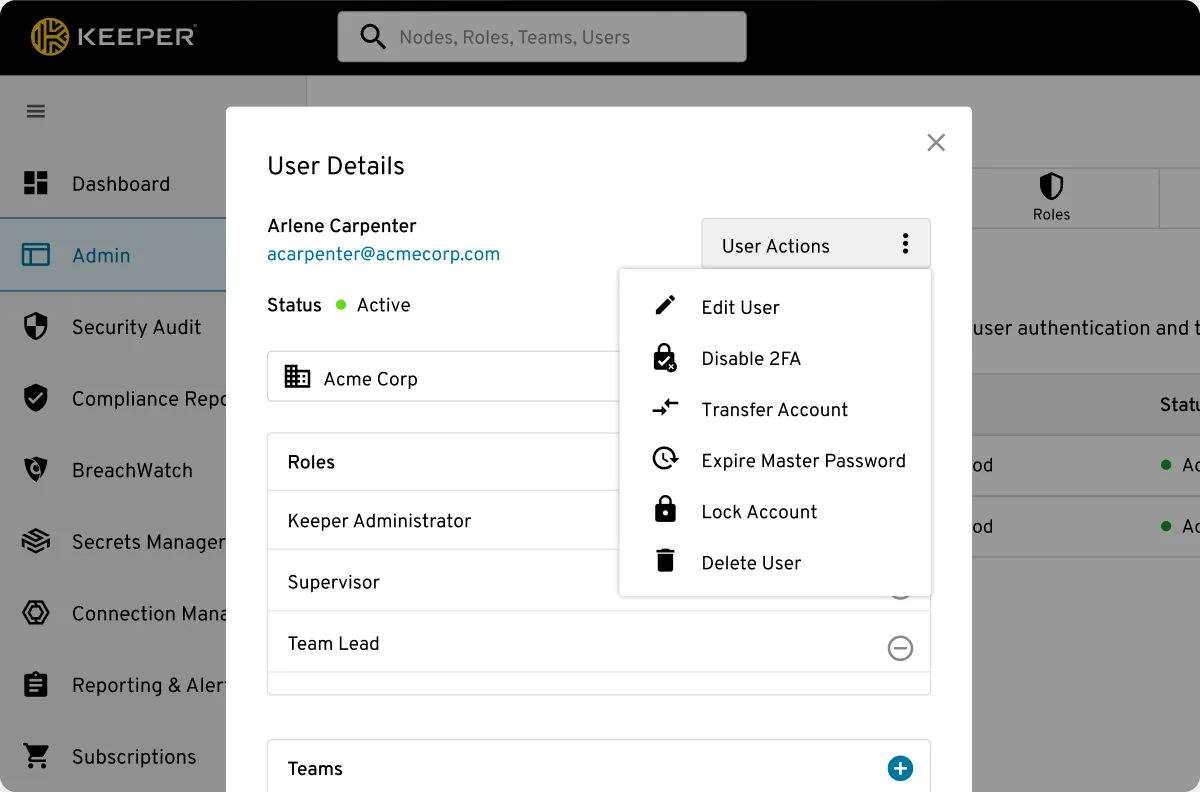

Роли определяют разрешения и контролируют, какие функции и параметры безопасности применяются к тем или иным пользователям, а также управляют административными возможностями. Пользователи обеспечиваются в соответствующих узлах, а их роли настраиваются в соответствии с конкретными потребностями бизнеса.

Роли состоят из политик принудительного исполнения и управляют тем, как пользователи могут получить доступ к хранилищу Keeper на своих устройствах. Можно создать сколько угодно ролевых политик и применить их к одному или нескольким пользователям.

Команды

Команды используются для совместного использования привилегированных учетных записей и общих папок среди групп пользователей в хранилище Keeper. Команды также можно использовать для простого назначения ролей целым группам пользователей, чтобы обеспечить согласованность политик принудительного исполнения.

Поскольку модель безопасности Keeper основана на доступе с наименьшими привилегиями, мы внедряем политики с наименьшими привилегиями, поэтому, когда пользователь имеет несколько ролей, его политика по умолчанию является наиболее ограничительной.