特权访问管理

在整个组织中实现可见性、安全、访问控制和合规性。

通过监控、威胁跟踪及报告,验证和授权企业中的每一位用户和设备。

Keeper Vault 保护组织中的所有用户,全面安全覆盖。通过统一的策略配置访问权限,KeeperPAM 能与所有身份提供程序 (IdP) 和网络基础设施集成。

使用零知识和零信任体系结构,对从 Keeper 到目标基础设施建立的连接和隧道进行端到端加密。 公共部门组织可以保护运营技术 (OT) 环境,帮助满足 CISA 的严格要求。

Keeper 的工程师是 Apache Guacamole 的创始人,也是基于浏览器的远程会话协议(涵盖 SSH、RDP、VNC、HTTPS、MySQL、PostgreSQL、SQL Server 等)方面的专家。

KeeperPAM 使用零信任网关服务来访问每个环境。 无需防火墙更新或更改入口,降低了复杂性,轻松实现无缝、安全的访问。

使用您自己的 SSH 客户端和数据库管理工具,例如 PuTTY、MySQL Workbench、Oracle SQL Developer、SQL Server Management Studio 和 pgAdmin,并提供额外的保护层。

一键启动隧道并连接到 localhost。 隧道是端到端加密的,确保在整个会话中保持零信任体系结构和零知识安全。

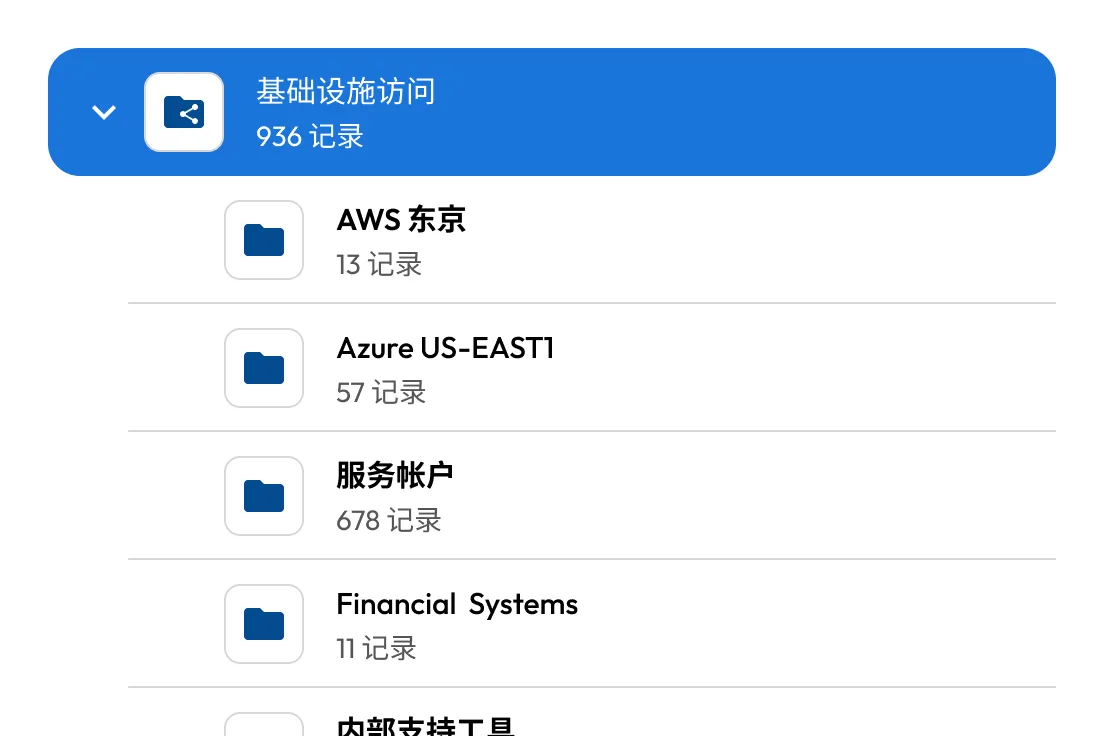

KeeperPAM 通过单个用户界面集中访问多个云提供商、本地工作负载和客户端环境。

Keeper 网关服务部署到每个云提供商区域,确保客户完全控制特权。

远程会话可以记录所有协议的屏幕和键盘活动,包括:SSH、RDP、VNC、数据库和 Web 浏览器会话。

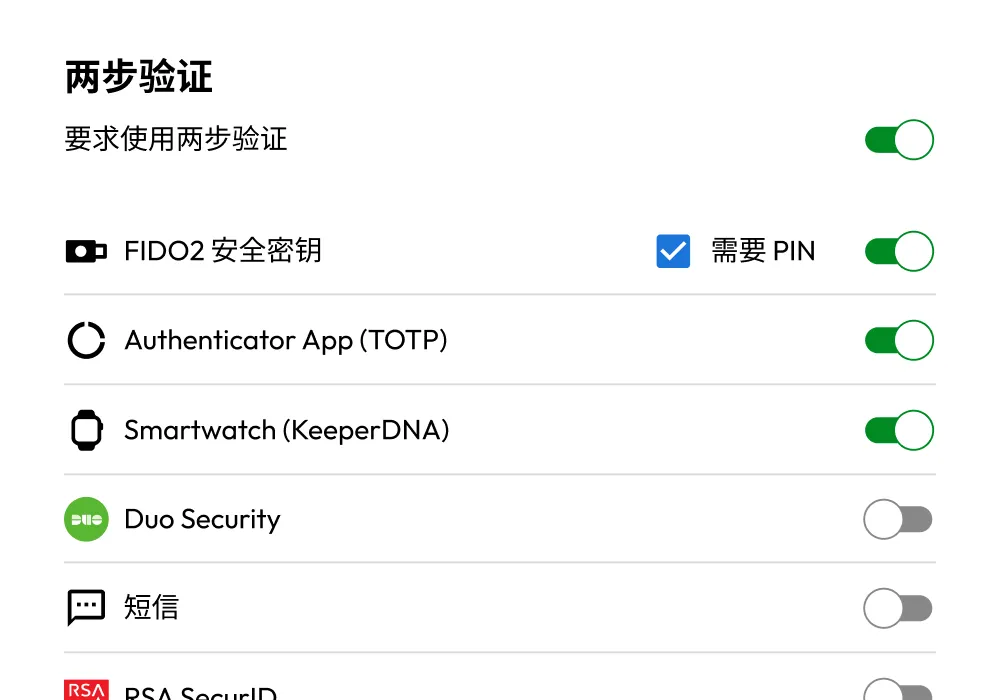

在云和本地基础设施上建立多因素身份验证 (MFA) 层,包括 MFA 原生不支持的资源。

锁定本地部署和云基础设施的服务帐户

开发人员最终能提高安全性,而且不会受到多余网络配置的干扰。

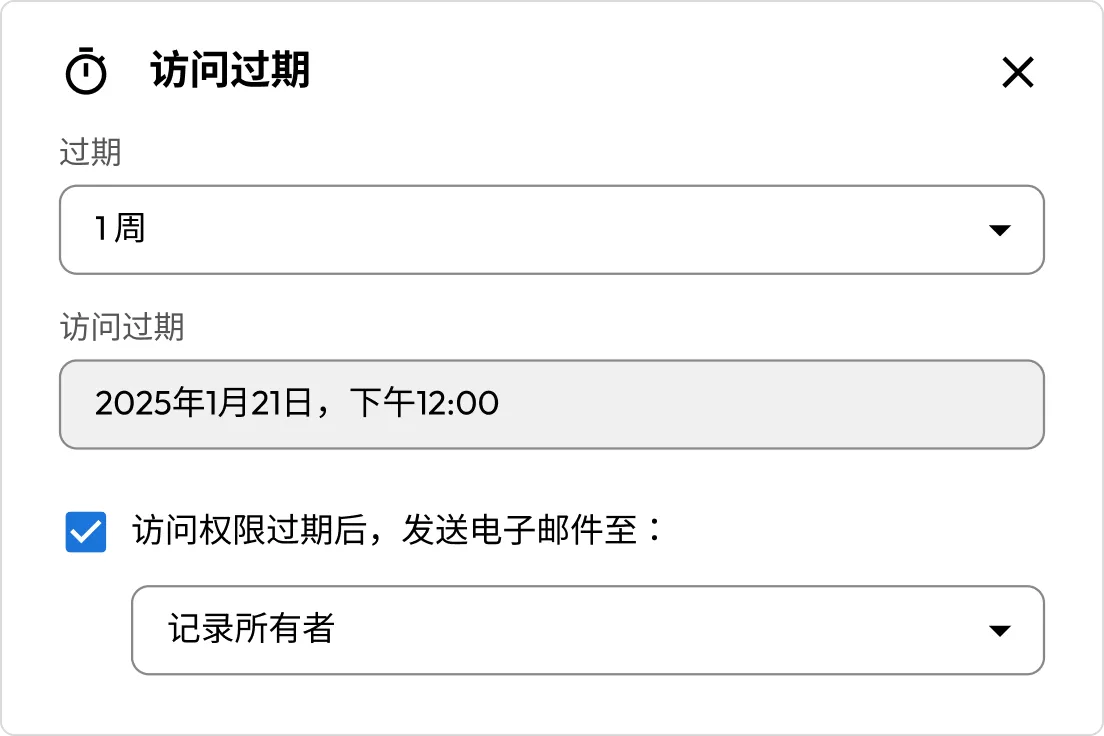

KeeperPAM 通过零信任安全集中访问系统和数据,在所有资产上强制执行基于角色的策略和 MFA。 自动化 SCIM 配置可确保组织中的每个用户都受到保护,并且即时 (JIT) 访问消除了长期特权。

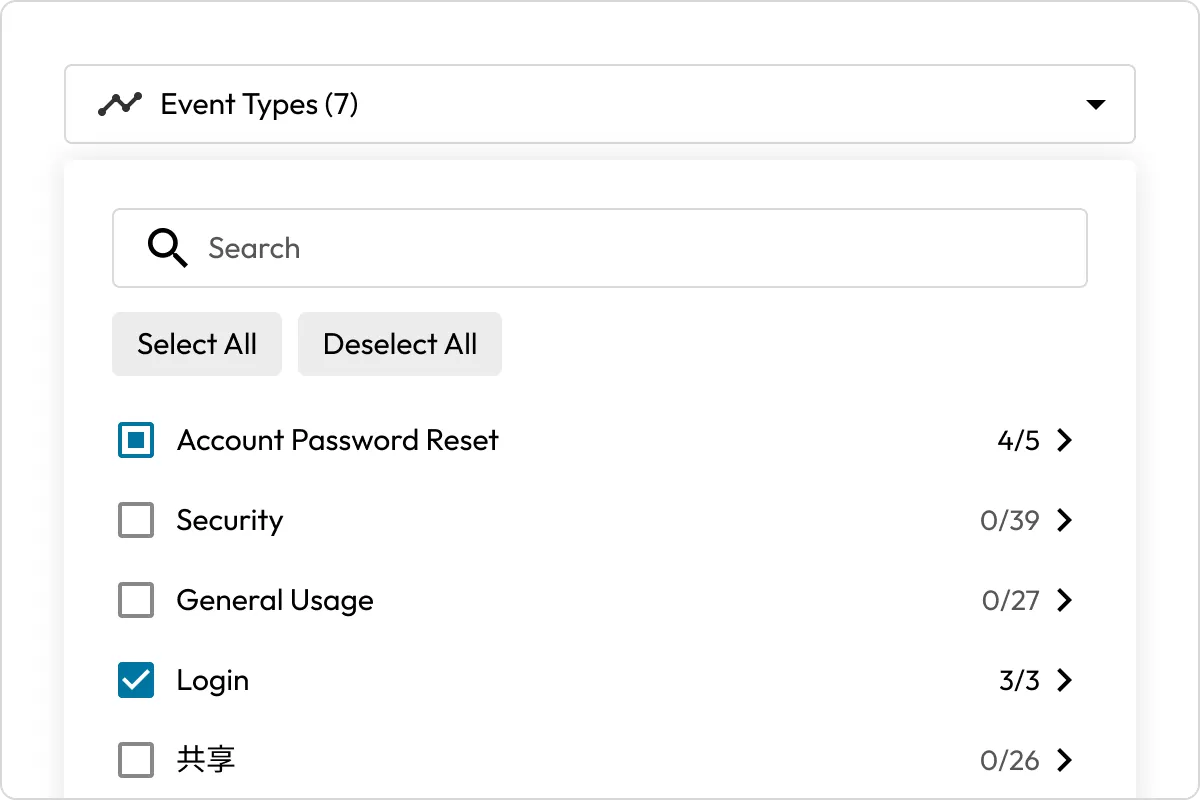

满足合规标准的多种规范,如 FedRAMP、NIST 800-53、CMMC、SOC 2、ISO 27001 和 HIPAA。 KeeperPAM 通过详细日志、会话记录和自动报告提供全面可见性,以确保您能够即时访问审计所需的任何数据。

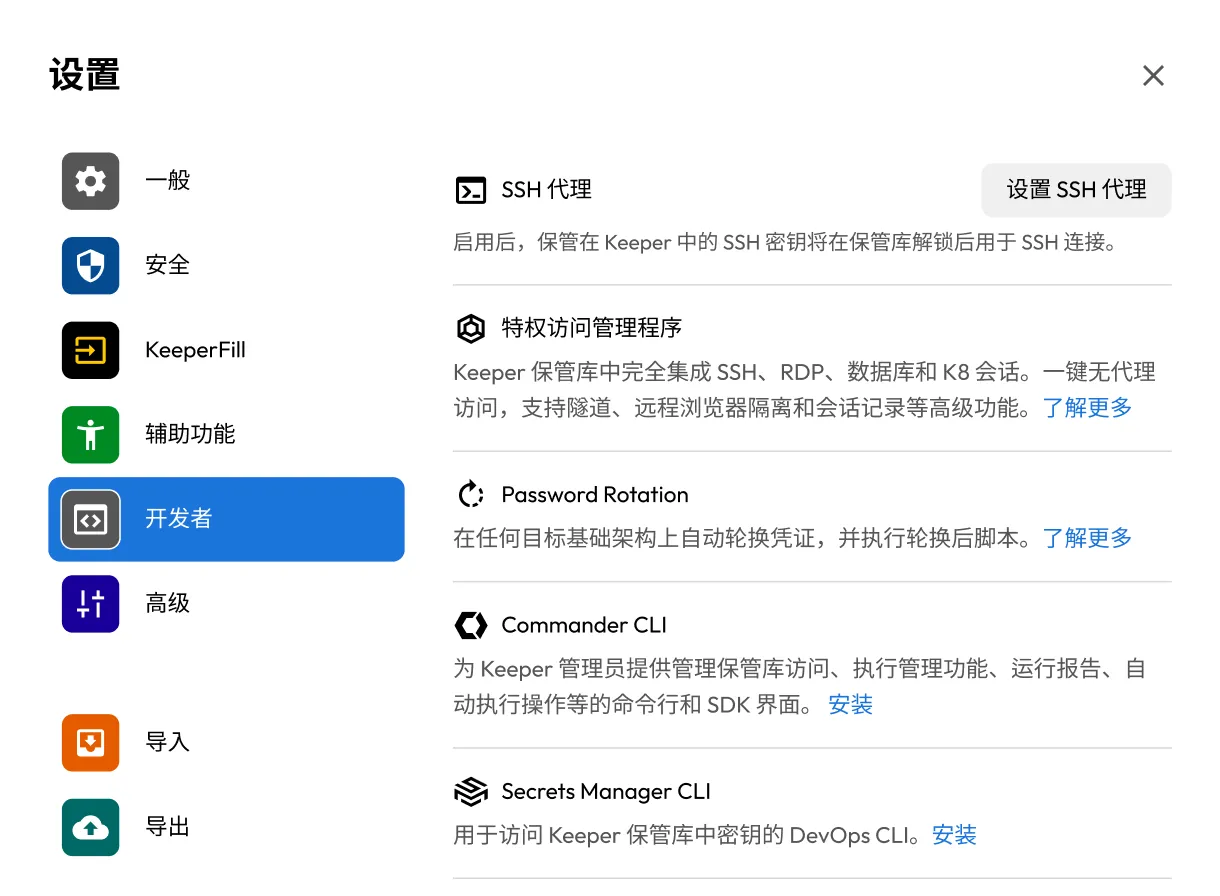

KeeperPAM 通过开发人员友好功能简化了对资源的访问,这些功能旨在提高生产力,而无需打开端口或创建堡垒主机。 从 API 到开源工具包,工程师可以获得高效安全工作所需的灵活性。

通过基于角色的访问控制、审核和合规管理,在零知识库保管中保护、发现、共享和轮换密码、通行密钥和机密数据。

将 CI/CD 管道、DevOps 工具、定制软件和多云环境集成到一个完全托管的零知识平台,以保护基础设施机密并减少机密扩散。

建立云端和本地特权会话,创建隧道,支持零信任基础设施访问,并在无需 VPN 的情况下保护远程数据库访问。

通过全面审核、会话记录和密码自动填充功能,保护内部基于 Web 的应用、云应用和 BYOD 设备免受恶意软件侵扰,防止数据外泄,并控制浏览会话。

管理并向用户部署 Keeper,集成身份提供程序,监视活动,并建立基于角色的强制策略。

协调和监视与特权访问、会话管理、策略和工作流程相关的各种组件和活动。

Keeper 按用户数收取年费。 请参阅我们的定价页面,了解套餐和定价详细信息。

以前的 Keeper Connection Manager 产品是一个完全本地部署的自我托管解决方案。 这种新的 KeeperPAM 平台完全基于云,不需要客户安装和托管任何应用程序。 在这种新模型中,客户只需将轻量级 Keeper Gateway 服务安装到任何云或本地环境即可。Keeper 网关仅要求通过端口 443 进行出站连接。 不需要入口连接,这简化了访问控制。对 PAM 功能的所有访问都直接在 Keeper 保管库内进行管理。

客户只需从任何 Web 浏览器登录 Keeper Vault。 隧道和 SSH 代理等高级功能需要安装本地 Keeper 桌面应用程序。 Keeper Desktop 推出了 Windows、macOS、和 Linux 版本。

是的,Keeper 支持在保管库中存储和管理密钥,客户可以使用密钥在 Web 保管库或桌面应用程序中强制执行 MFA。

是的,Keeper 支持通过 Keeper Commander CLI 发现用户、机器和基础设施。 KeeperPAM 的下一个版本将支持通过保管库用户界面进行发现。

是的,Keeper Secrets Manager 是 KeeperPAM 的组件,可在本地部署和云环境中为任何类型的服务帐户提供自动密码轮换。

是的,借助 Keeper 的隧道功能,可以使用任何首选工具通过 Keeper 网关,借助全面的端到端加密连接到任何目标端点。

是的,与 Island 浏览器相比,KeeperPAM 不需要本地安装,并提供卓越的会话记录,以简化审核和合规性。在此处查看详细的比较。

您必须启用 Cookie 才能使用在线聊天。