保护您的公司免受网络犯罪分子的侵扰。

合规审核不必一团乱。

申请演示IT 合规既复杂又费钱

数据泄露的流行,再加上消费者要求对公司如何处理其个人数据进行更多控制,催生了一个不断扩大的监管环境,重点是要求组织采取一定的安全控制措施,并对数据泄露负责。以下是组织必须遵循的一些法规和行业标准:

- 1996 年健康保险流通与责任法案 (HIPAA) 是一项联邦法律,旨在保护敏感的患者健康信息在未经患者同意或不知情的情况下不被披露。

- 支付卡行业数据安全标准 (PCI DSS) 是一套由主要信用卡品牌强制执行的安全标准。任何接受、处理、存储或传输信用卡信息的公司都必须遵守 PCI DSS。

- 萨班斯-奥克斯利法案 (SOX) 要求进行制衡,以确保公司披露信息准确透明,并保护企业股东和公众免受会计错误和欺诈行为的影响。

- 联邦风险和授权管理计划 (FedRAMP) 是一套全面的安全控制措施,云服务提供商必须遵守这些控制措施,作为向美国联邦政府机构销售服务的先决条件。

- 通用数据保护条例 (GDPR) 是一项数据隐私和保护法,适用于为欧盟客户提供服务的所有公司,即使该公司在欧盟并没有实体存在。

- 加州消费者隐私法案 (CCPA),通常被称为“美国版 GDPR”,是一项适用于加州居民的数据隐私和保护法。CCPA 促使许多其他州通过了类似的数据隐私立法。

许多公司必须遵守多个标准,这既复杂又费钱。根据 Competitive Enterprise Institute 的数据,大型组织每年为每位员工花费约 10,000 美元来维持合规。

合规审核可能是痛点

任何在 GRC(管理、风险和合规)工作的人都深谙处理之道。尽管组织的风险相互依存,并跨部门共享安全控制,但通常是在孤岛中规划和管理合规。除了会增加不合规的风险,或者更糟的是发生泄露,这种孤立的合规方法在进行年度合规审核时会造成一阵乱冲。GRC 人员花费了大量时间和精力来找出支持文件,争分夺秒地赶在最后期限前完成工作,以至于在最后期限前通过审核变得比安全控制本身更重要。

然而,合规不是单次事件。组织全年都需要保持合规。此外,合规框架规定的许多控制措施都是组织无论如何都应遵循的最佳安全做法,以降低数据泄露的风险。

例如,几乎所有合规框架都通过强制要求零信任网络访问和/或最低特权来解决与特权系统访问相关的风险。例如,这是 PCI DSS 要求 7:

“持卡人数据环境中的所有系统都应具有充分配置的访问控制,以确保只有经过授权的内部人员才能访问环境、系统和敏感的持卡人数据。非授权个人的所有其他访问必须被拒绝。”

大多数框架都包含有关保护凭据、不使用默认凭据、录制会话等其他控制。

获得对用户凭据和访问的可见性和控制力

由于企业网络中的每个用户都是一个潜在的风险因素,因此保护用户凭据并实施对组织网络的零信任访问对于组织遵循 PCI DSS、HIPAA、SOX、GDPR 和其他合规框架至关重要。大多数组织必须遵循多个框架,因此尽可能多地自动化合规流程以避免给已经超负荷工作的 IT 和 GRC 人员带来额外负担至关重要。

Keeper 深受好评的企业密码管理平台 (EPM) 通过为 IT 管理员提供对员工密码使用情况和在整个数据环境中基于角色的零信任网络访问的全面了解和控制,简化了合规监视和报告。Keeper 通过委派管理、强制执行策略、事件记录和监视以及可自定义的审核日志和事件报告来支持强大的内部控制。

Keeper 为组织中的每个用户提供加密的数字保管库,用于存储其密码和文件。管理控制台中的安全控制面板概述了弱密码、密码重复使用和多步验证 (MFA) 实施情况,以及用于强制执行最低特权策略的基于角色的访问控制 (RBAC)。可以根据部门或按团队负责人委派管理,并且可以安全地共享和撤销文件夹和记录。如果管理员或员工从公司离职,他们的保管库可以自动锁定并安全转移。可以审核 Keeper 保管库访问日志以用于合规或取证。

消除孤岛并简化审核报告

Keeper 合规报告为 GRC、安全和 IT 管理员提供了在零信任和零知识安全环境中对其组织的凭据和机密的访问权限的按需可见性。报告也可以转发给自动 GRC 解决方案和外部审核员。

Keeper 合规报告通过按需审核、支付卡访问报告、财务服务调查报告、云基础设施访问监视、用户解除授权、特定记录级搜索和用户记录权限核对等功能,帮助您的组织持续维护合规和管理风险。

除了汇总的安全审核外,Keeper 还提供 200 多种事件类型的事件日志记录,基于事件的提醒,并可集成流行的第三方 SIEM 解决方案。Keeper 的合规报告功能还允许管理员在零信任和零知识安全环境中监视并报告整个组织特权帐户的访问权限。

监视任何规模的用户群

Keeper Security 的高级报告和警报使 IT 管理员能够监视任何规模的用户群;接收聚焦的汇总趋势数据以及风险或异常行为的实时通知;并运行自定义报告。例如,审核报告命令可在用户、记录或整个系统级别提供基于事件的详细报告。

ARAM 使管理员能够轻松定义自定义合规报告,其中包含与共享信息相关的详细事件,包括与谁共享了信息以及与访问相关的任何权限变更。

ARAM 设计为易于使用和维护。无需脚本、REGEX 或 syslog 配置,一旦设置好了所有内容,其他所有内容都将自动进行。

通过审核和记录会话提供对特权系统的安全远程访问

提供对最敏感系统的远程访问是必要的,但这会带来风险。VPN 通常提供了过多的访问权限,特别是对于承包商、供应商和偶尔使用的员工。

Keeper Connection Manager 允许管理员提供对特权系统的访问,而无需共享凭据。访问权可以随时撤销,并且有稳健的审核跟踪识别系统使用的时间和方式。Keeper Connection Manager 支持记录每个连接会话。记录可以是连接的图形视频记录,也可以是(对于某些连接协议)仅记录发送到客户端机器的文本的文稿记录。由于这些记录文件存储在 Keeper Connection Manager 中,而不是存储在用户机器,因此威胁分子无法修改或删除它们。

保护和管理 IT 基础设施机密

由于 IT 网络机密可以解锁对高特权系统和数据的访问权限,因此保护机密对于防范网络攻击与保护最终用户密码同样重要。但是,机密扩散以及硬编码和嵌入式密码使机密管理比用户密码管理更具挑战性。

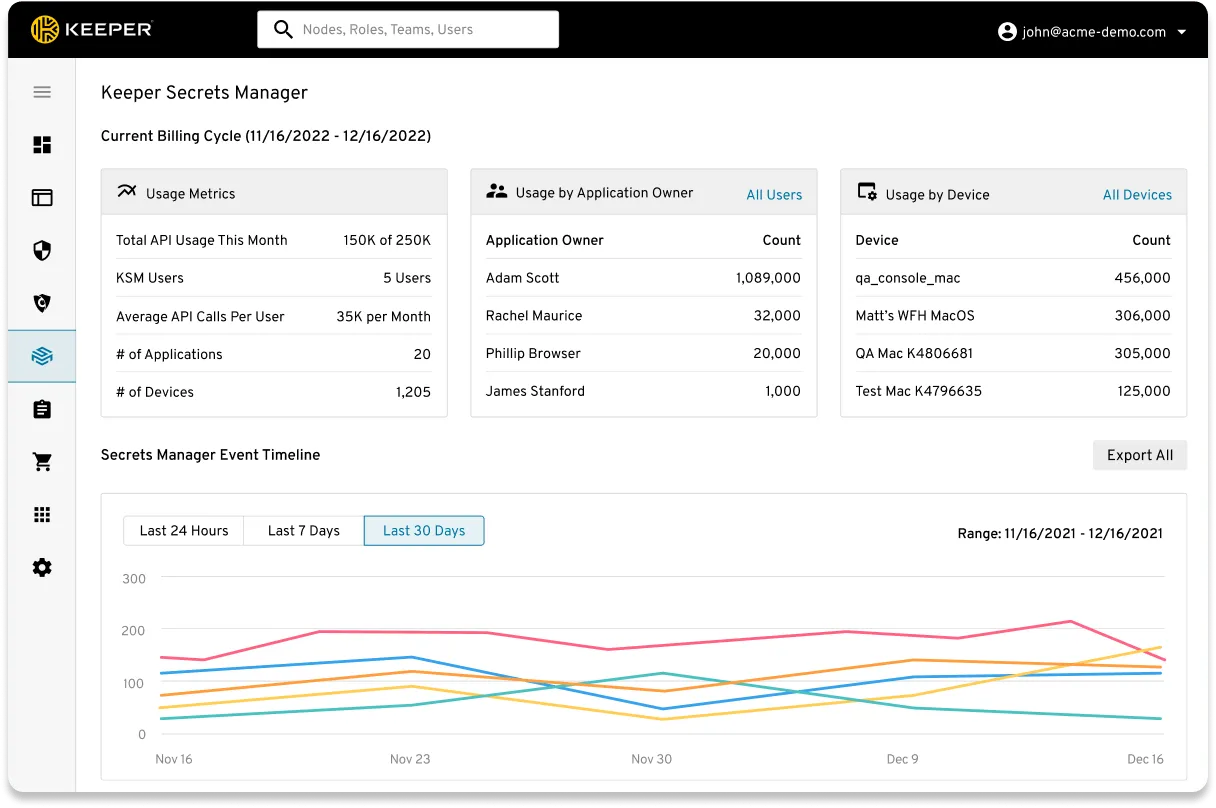

Keeper Secrets Manager 是一个采用完全托管的基于云的零知识平台,用于保护基础设施机密信息,例如 API 密钥、数据库密码、访问密钥、证书和任何其他类型的机密数据,并直接集成至 Keeper EPM 和 Keeper Connection Manager。

通过 Keeper Secrets Manager,所有服务器、CI/CD 管道、开发人员环境和源代码都可以从安全的 API 端点获取机密。每个机密都使用一个 256 位 AES 密钥进行加密,该密钥又由另一个 AES-256 应用密钥加密。客户端设备从 Keeper 云端检索加密的密文,机密在设备本地(而非在 Keeper 的服务器上)解密和使用。

此外,所有服务器请求都在 TLS 上使用 AES-256 传输密钥进一步加密,以防止中间人 (MITM) 或重放攻击。这种多层加密通过我们客户端可轻松集成至任何环境的 SDK 透明地处理。

Keeper Secrets Manager 可无缝集成到几乎任何数据环境中,无需额外的硬件或云托管基础设施,并且可与各种 DevOps 工具(包括 GitHub Actions、Kubernetes、Ansible 等)进行立即可用的集成。

市场领先的安全基础架构和策略

Keeper 拥有业内历史最悠久的 SOC 2 认证和 ISO 27001 认证。Keeper 提供一流的安全性,采用零信任框架和零知识安全架构,在保管库、共享文件夹和记录级别通过多层加密密钥保护客户数据。