远程特权访问管理

无需 VPN,就可为员工、供应商和受信任的第三方提供对关键系统的特权远程访问 。

2023 年,15% 的泄露涉及第三方,比 2022 年增加了 68% 1

2023 年,超过 35% 的泄露涉及凭证1

IT 领导者认识到外部威胁行为者泄露了其特权凭证2

随着远程和外部工作人员数量的增加,网络威胁也随之而来,并且给各种规模的组织带来了新的和独特的挑战。其中一个挑战是确保这些用户在不增加风险或降低生产力的情况下可以访问系统和资源。 当保护特权用户的访问时,这成为一个更大的问题。

内部和外部特权用户通常需要基于虚拟专用网络的方法来执行远程特权任务。 这增加了复杂度,因为它通常需要在前端为信息技术管理员进行额外的设置,并降低了最终用户从任何地方和任何设备进行连接的能力,从而降低了生产力。

在保持安全性和合规性的同时满足这些需求可能会给 IT 团队带来挫折和困难,从而推动远程特权访问管理 (RPAM) 的采用。

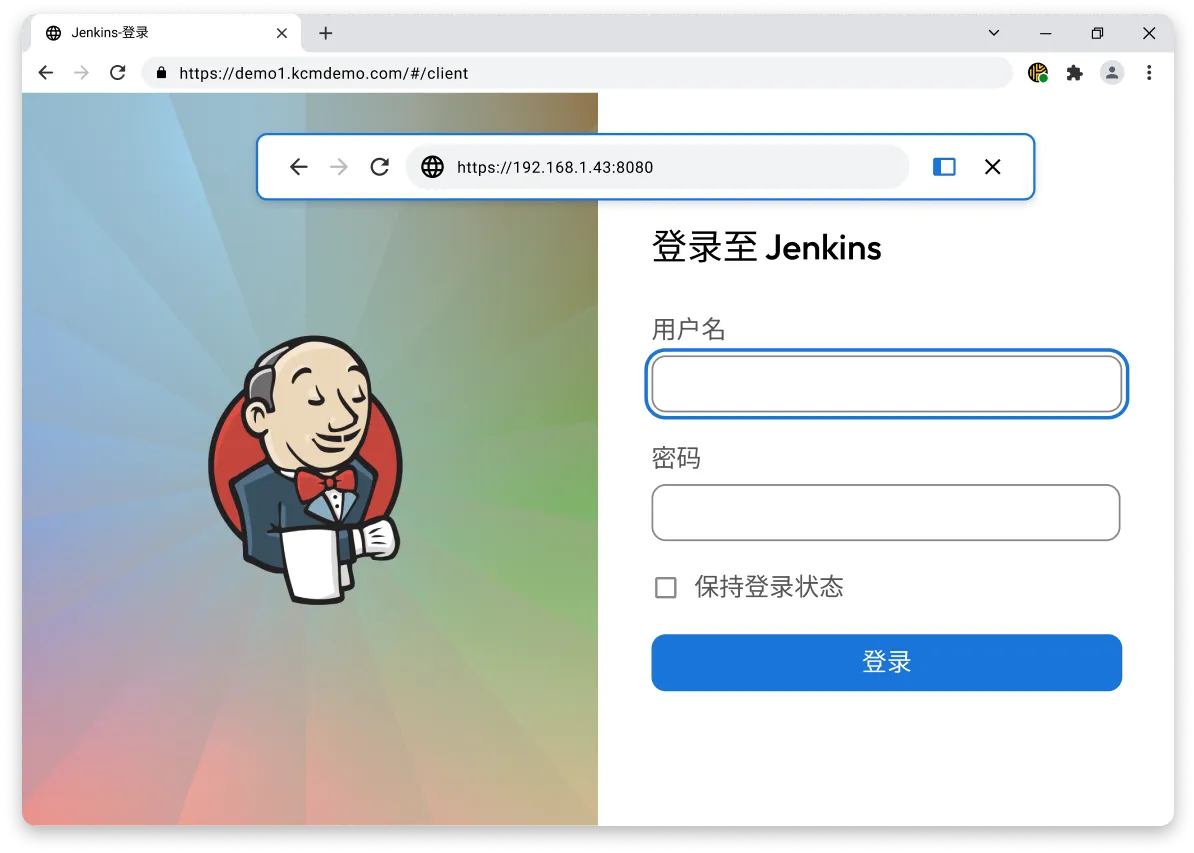

RPAM 通过会话代理方法执行最小特权原则,并为远程特权用户提供有时限的、特定会话的即时访问。 它还通过记录和审计远程特权用户活动来确保问责制。

RPAM 用于改进身份生命周期管理方法,尤其是对于短期访问,这需要一组特定的策略和过程来指导权限的创建和分配及其访问权限的到期。

如果没有适当的策略,保护远程特权用户可能会很复杂。

对供应商和其他外部机构启用最小权限访问,以通过内置的报告和合规性全面了解操作。

管理特权远程连接的整个生命周期,确保最小权限并消除长期访问。

记录特权会话以确保合规,创建活动的审计追踪并减轻威胁。

除了内部远程用户,组织在访问特权数据时还需要保护供应商和外部机构。 通过将远程特权访问扩展到外部用户,组织可以从供应商行为的全面审计跟踪中受益,并限制长期访问。

此外,组织可以强制执行双因素身份验证 (2FA) 并启用即时配置,以确保只有经过批准的外部用户才能访问信息。

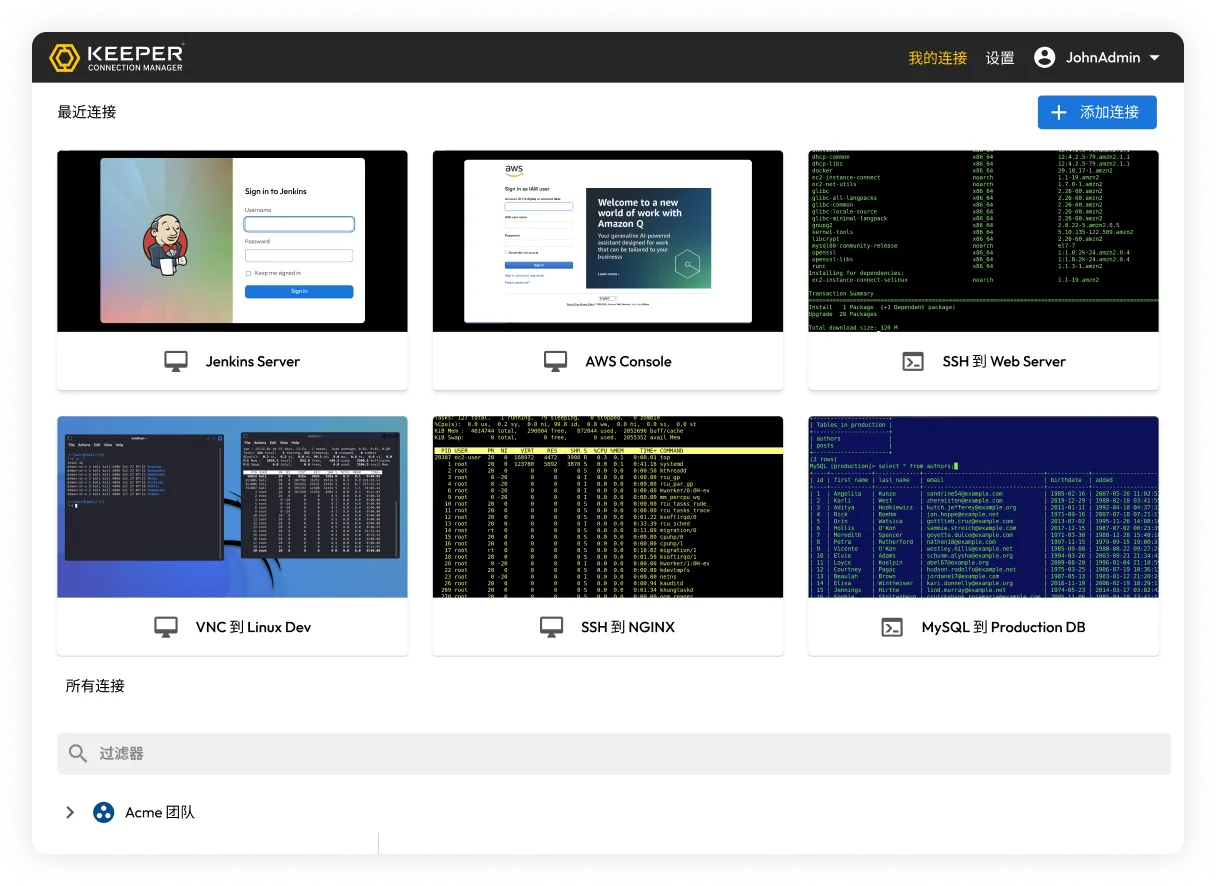

Keeper 连接管理器和远程浏览器隔离提供会话记录、凭证自动填充和清晰的审计跟踪,以便在无需 VPN 或本地代理的情况下实现安全浏览和零信任基础设施访问。

您必须启用 Cookie 才能使用在线聊天。