Schützen Sie Ihr Unternehmen vor Cyberkriminellen.

Keeper schützt Organisationen mit Zero-Trust- und Zero-Knowledge-Lösungen für Passwortverwaltung, Sicherheit und Verschlüsselung.

Demo anfordernUnternehmensweite Passwortverwaltung ist ein unverzichtbares Element in der Sicherheitsstrategie, um Ihre Organisation vor Cyberkriminellen zu beschützen.

Die Cyberkriminalität ist auf dem Vormarsch. Kriminelle führen immer ausgefeiltere Angriffe durch, um mittels gestohlener Anmeldedaten Zugang zu Ihrem Unternehmen zu erlangen. Die Anmeldedaten erlangen sie oft durch Ausnutzung von Passwortschwachstellen wie schwachen oder wiederverwendeten Passwörtern. Komplexe und einzigartige Passwörter sind ein Schutz dagegen, aber Mitarbeitende können sich nicht Hunderte von Passwörtern merken, die sie ständig für die Arbeit benötigen. Die Nutzer greifen daher auf Passwörter zurück, die sich leicht merken lassen, für Kriminelle aber auch leicht zu erraten sind. Gestohlene Anmeldedaten sind ein Hauptgrund für die meisten Datendiebstähle. Dieses Problem verschärft sich immer weiter dank moderner Multi-Cloud-Umgebungen und Lösungen für die Arbeit von überall aus.

Mehr als 80 % aller Datendiebstähle lassen sich auf schwache oder gestohlene Passwörter, Zugangsdaten und IT-Geheimnisse zurückführen. Cybersicherheit fängt daher mit Passwortsicherheit an. Passwörter sind häufig der einzige Schutz von vertraulichen Unternehmensdaten, urheberrechtlich geschützten Materialien, Zugriffsfunktionen für Netzwerke und vertraulichen Daten von Mitarbeitenden und Kunden. Dennoch nutzen Mitarbeitende und externe Vertragspartner oftmals schwache Passwörter oder setzen dasselbe Passwort für mehrere Dienste ein.

Zudem sind sich viele Organisationen nicht über die Gefahr des Darknets im Klaren. Dort handeln Cyberkriminelle mit mehr als 20 Milliarden gestohlenen Benutzernamen und Anmeldedaten aus öffentlich bekannt gewordenen Datendiebstählen, mit denen sie Webseiten, Anwendungen, Datenbanken und IT-Systeme angreifen. Das tun sie, weil sie wissen, dass Mitarbeitende und externe Vertragspartner in 60 % der Fälle dasselbe Passwort wiederverwenden oder häufig genutzte und bereits gestohlene Passwörter für mehrere Webseiten, Anwendungen und IT-Systeme einsetzen. Das stellt eine allgegenwärtige Cyberangriffen dar. Alle paar Sekunden wird eine Organisation mit einem Ransomware-Angriff attackiert. Das Problem der gestohlenen Zugangsdaten wird noch dadurch verschlimmert, dass IT- und Sicherheitsteams nicht die nötigen Einblicke oder keine zentrale Kontrolle über die verwendeten Passwörter für den Zugriff auf Unternehmenssysteme haben.

Der Einsatz einer Zero-Trust-Passwortverwaltungsplattform ist unverzichtbar zur Vereitelung der häufigsten Angriffsvektoren für Datendiebstähle. So eine Software kann komplexe, zufallsgenerierte Passwörter erstellen und Sicherheits- und Richtlinieneinhaltung in der ganzen Organisation überwachen. Die Einführung von Zwei-Faktor-Authentifizierung (2FA) und rollenbasierter Richtlinienanwendung unterstützt Unternehmen jeder Größe dabei, Ransomware-Angriffe und andere passwortbezogene Datendiebstähle zu verhindern.

Zero-Trust-Passwortverwaltung zum Schutz Ihrer Mitarbeitenden, Geräte und Daten

Zero-Trust ist ein Sicherheitsmodell, das den sicheren Zugriff auf alle Systemelemente durch alle Parteien ermöglicht. Alle Nutzer und Geräte werden authentifiziert und autorisiert, bevor sie Zugang zu kritischen Netzwerken, Anwendungen und Daten erhalten. Das ist ein umfassendes System, mit dem maximale Sicherheit ohne Beeinträchtigung der Leistung und des Nutzererlebnisses erreicht wird.

Keeper nutzt die besten verfügbaren Verschlüsselungstechnologien, Mehr-Faktor-Authentifizierung, detaillierte Zugangsberechtigungseinstellungen und Datenfreigabefunktionen, womit einzelne Unternehmenssegmente auch voneinander isoliert werden können. Mit all diesen Funktionen können Sie gewährleisten, dass der Zugriff auf kritische Ressourcen nur nach Bedarf und nur für autorisierte Nutzer gegeben wird.

Sichere und skalierende Passwortverwaltung mit simpler Integration in Ihre Sicherheitsinfrastruktur und Sicherheitsprozeduren

Keeper kann für Unternehmen jeder Größe eingesetzt werden: von Organisationen mit wenigen Beschäftigten bis hin zu Großkonzernen mit Hunderttausenden Mitarbeitenden und externen Vertragspartnern. Keeper kann problemlos und schnell in Vor-Ort und Cloud-basierten Identifizierungslösungen integriert werden, darunter AD, LDAP, Entra ID (Azure) und SCIM, sowie mit IdP, die konform sind mit SAML. Dazu gehören (SSO) wie Entra ID (Azure), Okta, Centrify, BeyondTrust, JumpCloud, OneLogin und Ping Identity.

Keeper bietet Entwicklern auch APIs, mit denen Keeper in beliebige Vor-Ort, Cloud-basierte oder Hybrid-Cloud-Umgebungen integriert werden kann. Zur leichten Ereigniserfassung und Ereignisberichtserstellung kann Keeper mit allen großen Lösungen für Information and Event Management (SIEM) integriert werden, darunter Splunk, Sumo Logic, LogRhythm, IBM, DEVO und viele andere Systeme, die Syslog-formatierte Ereignisse unterstützen.

Zero-Knowledge-Sicherheitsarchitektur

Keeper ist der Schutz von Kundendaten ungeheuer wichtig. Kundendaten werden so verschlüsselt und auf Keepers Cloud-Server gespeichert, dass Keeper oder Dritte sie nicht einsehen können. Nur die Endnutzer können auf Zugangsdaten, IT-Geheimnisse und andere Kundendaten zugreifen. Jeder Verschlüsselungs- und Entschlüsselungsschritt findet direkt auf den Nutzergeräten statt und die Daten werden sowohl bei der Übertragung (TLS) und gespeichert in der Keeper-Infrastruktur (AES-256) verschlüsselt. Die Reintextversion der Daten ist niemals für Mitarbeitenden von Keeper Security oder externe Parteien sichtbar.

Single-Sign-On-Lösung ergänzen und erweitern

Mitarbeitende nutzen bereits schwache Passwörter, vergessen diese aber trotzdem immer wieder. Eine Gartner-Studie fand heraus, dass 50 % der IT-Hilfeanfragen Passwortrücksetzungen sind. Eine andere Studie stellte fest, dass jede dieser Anfragen mehr als 30 € kostet. SSO-Lösungen wurden entwickelt, um dieses Problem zu beheben, aber viele alte (und selbst viele moderne) Anwendungen unterstützen die SAML-Protokolle nicht. Bei SSO muss man auch bedenken, dass diese Systeme nur die Authentifizierung handhaben, nicht aber die Ende-zu-Ende-Verschlüsselung. Viele Zugangskonten mit privilegierten Zugriffsberechtigungen nutzen keine Passwörter, aber die Speicherung von Verschlüsselungsschlüsseln, digitalen Zertifikaten und Zugangsschlüsseln werden von SSO-Lösungen nicht abgedeckt.

Anwendungen und Einsatzszenarien, die SAML-Protokolle nicht unterstützen, fallen durch das SSO-Systemnetz. Privilegierte Nutzer wie IT-Administratoren und Sicherheitsverantwortliche benötigen einen gesicherten Aufbewahrungsort für ihre (nicht-SSO-konformen) Passwörter, digitalen Zertifikate, SSH-Schlüssel, Zugangsschlüssel, API-Schlüssel und so weiter. Diese digitalen Werte benötigen dieselben rollenbasierten, detaillierten Zugangskontrollen und Möglichkeiten zur Freigabe und Entziehung von Rechten wie SSO-Daten.

Keeper funktioniert mit beliebigen Anwendungen und Einsatzszenarien, bei denen Passwörter genutzt werden. Alle Mitarbeitenden erhalten einen sicheren, Cloud-basierten digitalen Tresor zur Speicherung ihrer Passwörter und anderer kritischer Daten wie Verschlüsselungsschlüssel und digitaler Zertifikate. Keeper erzeugt komplexe, zufallsgenerierte Passwörter und kann sie automatisch für die Nutzer in Anmeldeformularen ausfüllen. Das spart Zeit und mindert Frustration und es eliminiert die Notwendigkeit, sich Passwörter merken zu müssen oder dieselben Passwörter für mehrere Dienste zu nutzen.

Kleine und mittelgroße Unternehmen (KMU) können ihre IAM-Bedürfnisse auf kostengünstige Weise allein mit Keeper abdecken. Für jede Organisation, die SSO-Lösungen erfordert, ist Keeper eine perfekte Ergänzung für nicht unterstützte, alte Anwendungen und andere Einsatzszenarien, die von SSO nicht abgedeckt werden. Keeper SSO Connect® funktioniert mit beliebten SSO-IdP-Plattformen wie Okta, AWS, OneLogin, Ping Identity, F5 BIG-IP APM, Google Workspace, JumpCloud sowie Microsoft ADFS und Microsoft Entra ID (Azure AD), damit Unternehmen die größtmögliche Flexibilität bei der Nutzerauthentifizierung haben.

Vollständig integrierte Mehr-Faktor-Authentifizierung (MFA) auch mit passwortloser Authentifizierung

Passwörter reichen nicht aus, um Ihre kritischen Ressourcen zu schützen. Durch den Einsatz weiterer Faktoren im Authentifizierungsprozess können Sie die Sicherheit erheblich steigern.

Die Multi-Faktor-Authentifizierung wird vom US National Institute of Standards & Technology (NIST) als bewährte Methode zur Risikominderung empfohlen. MFA bietet zusätzliche Sicherheitsebenen über die Zugangsdaten hinaus und die Faktoren lassen sich in drei Kategorien einteilen: „etwas, das Sie wissen“, „etwas, das Sie haben“ und „etwas, das Sie sind“. Passwörter sind „etwas, das Sie wissen“. Das Hinzufügen weiterer Faktoren zum Authentifizierungsprozess stärkt die Sicherheit.

Keeper unterstützt mehrere 2FA-Methoden, die die Faktoren "Etwas, das Sie haben" und "Etwas, das Sie sind" umfassen. Zu den unterstützten 2FA-Methoden gehören Keeper SMS, FIDO2 WebAuthn-Geräte, Passkeys, Duo Security, RSA SecurID, Anwendungen mit zeitlich begrenzten Einmalpasswörtern (TOTP) wie Google Authenticator sowie Wearables wie die Apple Watch oder Android Wear, die mit KeeperDNA kompatibel sind.

Passwortlose Lösungen bieten ein unkompliziertes Anmeldeverfahren und unterstützen biometrische Anmeldemethoden wie Fingerabdrücke oder Gesichtserkennung. Keeper SSO Connect®, das in Keeper Enterprise enthalten ist, kann problemlos mit beliebten Plattformen für passwortlose Authentifizierung integriert werden, darunter Trusona, Veridium, HYPR, Secret Double Octopus, Traitware und PureID.

Mindestzugriffsrechte (Least-Privilege-Prinzip) für kritische Systeme und Infrastruktur

Keeper bietet als Teil seiner Zero-Trust-Architektur granuläre und flexible Richtlinien für Mindestzugriffsrechte (Least-Privilege-Prinzip). Bei der Aufnahme neuer Anwendungen in die Plattform und im Gleichschritt mit den steigenden Konformitätsanforderungen unserer Kunden passt Keeper die Möglichkeiten der Zugriffssteuerung kontinuierlich an, um die größtmögliche Funktionspalette auf dem Markt zu bieten. Das Zugriffssteuerungsmodell von Keeper befolgt die aktuellen Richtlinien, die von der Privatwirtschaft und dem öffentlichen Verwaltungssektor etabliert wurden.

Während die Rollenbasierte Zugriffskontrolle (RBAC) für strikte Sicherheitskontrollen genutzt wird, findet attributbasierte Zugriffskontrolle (ABAC) dort Anwendung, wo dynamischere und flexiblere Richtlinien eingesetzt werden müssen. Mit der Erweiterung der Keeper-Funktionspalette für umfassend anpassbare Mindestzugriffsrechterichtlinien erweitert Keeper nun sein RBAC-Modell um ABAC-Elemente. Die hybride RBAC-ABAC-Zugriffssteuerung verbindet die Stärken beider Modelle mit maximaler Flexibilität und Kontrolle.

Keeper bindet ABAC-Elemente durch den Einsatz von Team- und Datensatzattributen ein. Ein Nutzer kann zum Beispiel eine Rolle haben, die es erlaubt, Datensätze mit IT-Geheimnissen zu teilen, aber gleichzeitig ist der Nutzer Teil eines Projektteams, für das die Freigabe von Datensätzen mit IT-Geheimnissen verboten ist. Dieser Nutzer kann nun solche Datensätze teilen, wenn er als Individuum die Berechtigung dazu hat, aber die Freigabe ist nicht möglich, wenn man nur im Rahmen des Teams Zugriff auf die IT-Geheimnisse hat. Zudem kann man bestimmten IT-Geheimnissen spezifische Attribute geben, etwa Datensatztyp (z. B. Bankkarte, Datenbank, SSH-Schlüssel) oder zeitbasierte Zugriffsbeschränkungen. Die Ressource- oder Datensatzattribute werden mit Nutzerattributen (z. B. Rolle, Team, Organisationseinheit (Knoten)) kombiniert, um die effektiv gültige niedrigste Zugriffsberechtigung für ein spezielles Datensatzset zu ermitteln.

Das hybride RBAC-ABAC-Modell reduziert die der administrativen Belastung, die Anzahl benötigter Rollen und bietet die größtmögliche Anpassbarkeit für Zugriffsberechtigungen, um Anforderungen an Mindestzugriffsberechtigungen in allen Unternehmensszenarien zu erfüllen.

Sichere Freigabe von Passwörtern, Anmeldedaten und IT-Geheimnissen

Alle Nutzer besitzen ein Set aus privaten und öffentlichen Verschlüsselungsschlüsseln, die zur Verschlüsselung ihres Tresors, zur Freigabe von Datensätzen und zum Verschicken von Nachrichten an andere Keeper-Nutzer eingesetzt werden. Keepers Methode zur Datensatzfreigabe ist unkompliziert, sicher und intuitiv. Wir unterstützen detaillierte Zugriffssteuerung für die Freigabe von Informationen mit privilegierten und nicht-privilegierten Nutzern, Technologiepartnern, externen Vertragspartnern und anderen Drittparteien.

Darknet-Überwachung

Keeper BreachWatch vergleicht Ihre Passwörter ständig mit aktuellen Scans von gestohlenen Zugangsdaten aus bekannten Datendiebstählen, mit Schadsoftware infizierten Geräten und anderen Untergrundquellen. Nutzer und Administratoren erhalten sofort eine Benachrichtigung, wenn kompromittierte Passwörter gefunden werden. Diese frühzeitige Warnung ermöglicht es Nutzern und Administratoren, nötige Schritte zu ihrem Schutz einzuleiten, bevor sie Opfer von Kontoübernahme-, Ransomware-Angriffen oder anderen Onlinebetrugsmaschen werden.

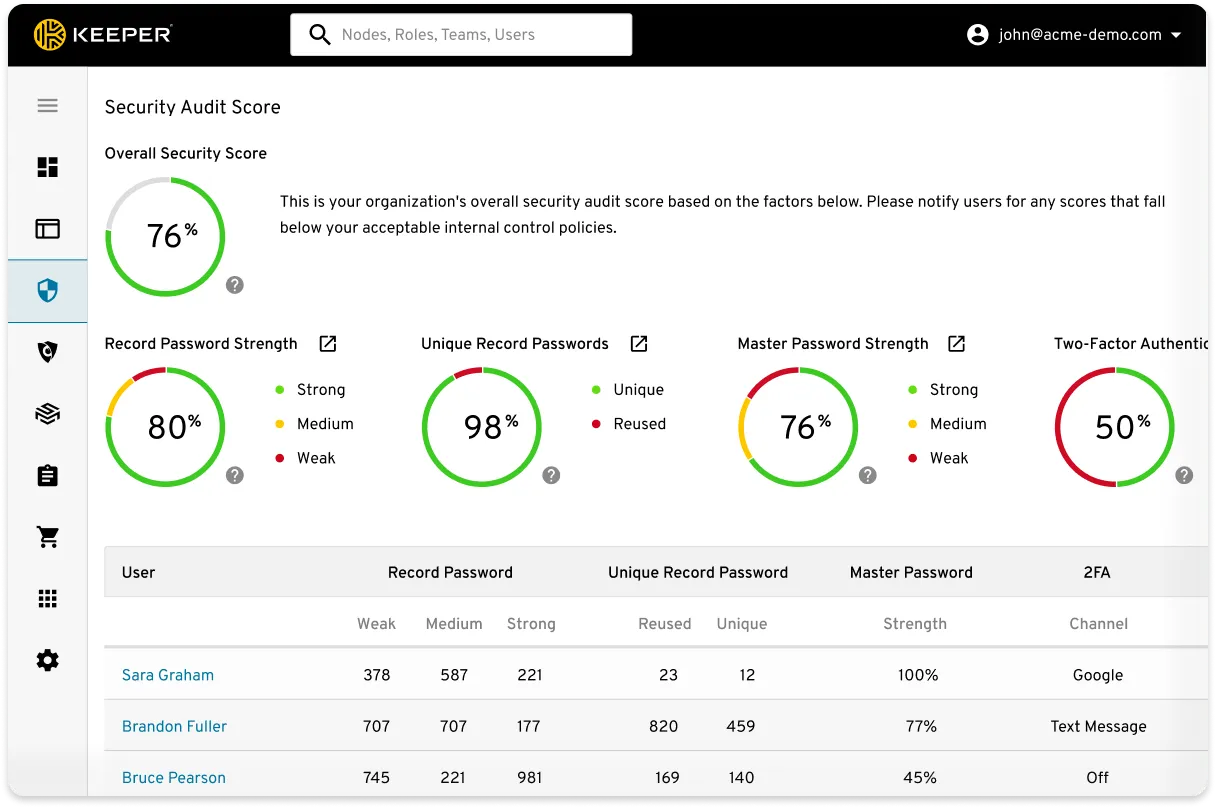

Sicherheitsüberprüfung

Konformität mit Überprüfungsstandards ist eine unverzichtbare Komponente zum Schutz Ihrer Organisation gegen Datendiebstähle und interne Bedrohungen. Keeper überwacht und erfasst alle Nutzeraktivitäten mit über 100 Ereignistypen, einschließlich solchen für Passwörter und Anmeldungen. Keeper unterstützt Konformitätsüberprüfungen durch Erfassung solcher Ereignisse, Erstellung anpassbarer Berichte und Echtzeitbenachrichtigung und durch die Integration in SIEM-Lösung anderer Anbieter.

Die Logs und Berichte enthalten detaillierte Informationen zu Aktivitäten von Nutzern und Administratoren, die für Sicherheitsüberprüfungen (z. B. DSGVO, PCI, ISO, SOC und NCUA) nötig sind.

Überwachung von Richtlinienkonformität

Kosten für die Konformitätseinhaltung steigen, aber Personalausgaben sind begrenzt. Großflächiger Einsatz von Fernarbeit hat die möglichen Angriffsflächen für Cyberkriminelle exponentiell vergrößert. Die Überprüfung von Zugangsberechtigungsrichtlinien ist deswegen wichtiger den je.

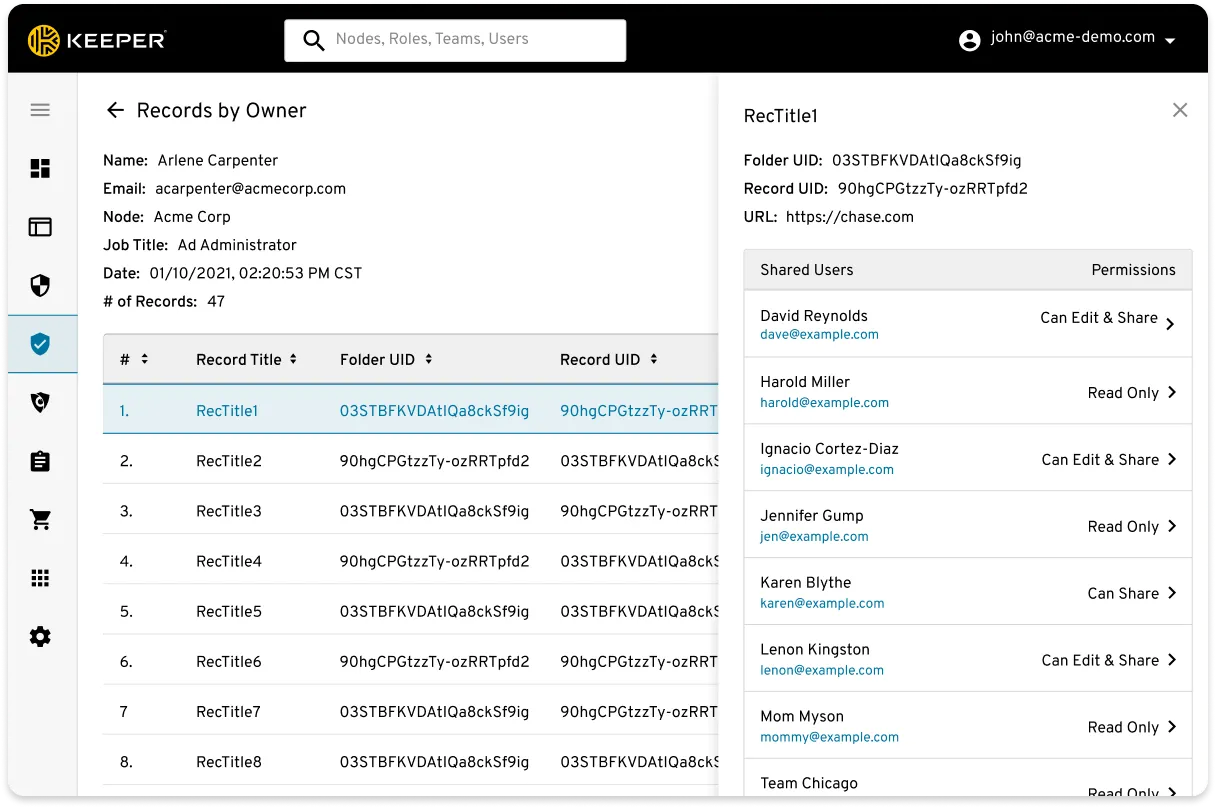

Keeper-Berichte können Sie vollständig Ihren Bedürfnissen anpassen. Sie bieten sofortige Einblicke in Zugriffsberechtigungen für Anmeldedaten und IT-Geheimnisse Ihrer Organisation. Wegen stetig strikteren Cybersicherheitsvorschriften für die Identitäts- und Zugriffsverwaltung (IAM) benötigen Organisationen umfassende Richtlinien und Werkzeuge, um deren Einhaltung zu gewährleisten. Die Möglichkeit, den Zugriff auf Anmeldedaten und sensible Informationen zu überwachen und nachzuverfolgen, ist von elementarer Bedeutung für den Erhalt von Konformitätszertifikaten und zur Verhinderung von Datendiebstählen.

Überprüfungs- und Finanzabteilungen verlangen kostengünstige Mittel, um aus der Ferne die Überprüfung, Erfassung und Berichterstellung zu Ereignissen zu ermöglichen. Die Berichte verringern den Zeit- und Kostenaufwand für Konformitätsüberprüfungen. Konformitätsberichte folgen den Zero-Trust- und Zero-Knowledge-Verfahren, da die Daten nur für und durch privilegierte Administratoren sichtbar sind.

Der Berichtseditor ist unkompliziert und komplett anpassbar. Die Berichte erlauben es Administratoren, Zugriffsberechtigungen für einzelne Nutzer für alle Datensätze im Unternehmen einzusehen. Die Berichtsvorschau für einzelne Nutzer ermöglicht die Ansicht und den Export der Daten für Administratoren vor der Erstellung des finalen Berichts. Das ist nützlich für die Validierung und Bearbeitung von Nutzerberechtigungen.

Marktführende Sicherheitsinfrastruktur und Richtlinien

Keeper hält die am längsten bestehende Zertifizierungs- und Validierungsdauer nach SOC 2 und ISO 27001 der Branche. Keeper setzt mit dem Zero-Trust-Framework und der Zero-Knowledge-Sicherheitsarchitektur auf die besten verfügbaren Sicherheitsverfahren, um Kundendaten mit mehreren Verschlüsselungsebenen im Tresor, in geteilten Ordnern und auf Datensatzebene zu schützen.