Schützen Sie Ihr Unternehmen vor Cyberkriminellen.

Privilegierte Systeme mit Zero-Trust-RDA schützen

Demo anfordernWas ist RDA?

RDA steht für Remote Database Access und ist ein Protokollstandard, der sich normalerweise auf den Fernzugriff auf Datenbanken zwischen einem Gerät und einem Server bezieht. Die Datenbank bezieht sich wiederum auf Daten, die in der Cloud oder in physischen Computersystemen gespeichert sind.

Die Bedeutung des sicheren Fernzugriffs auf Datenbanken

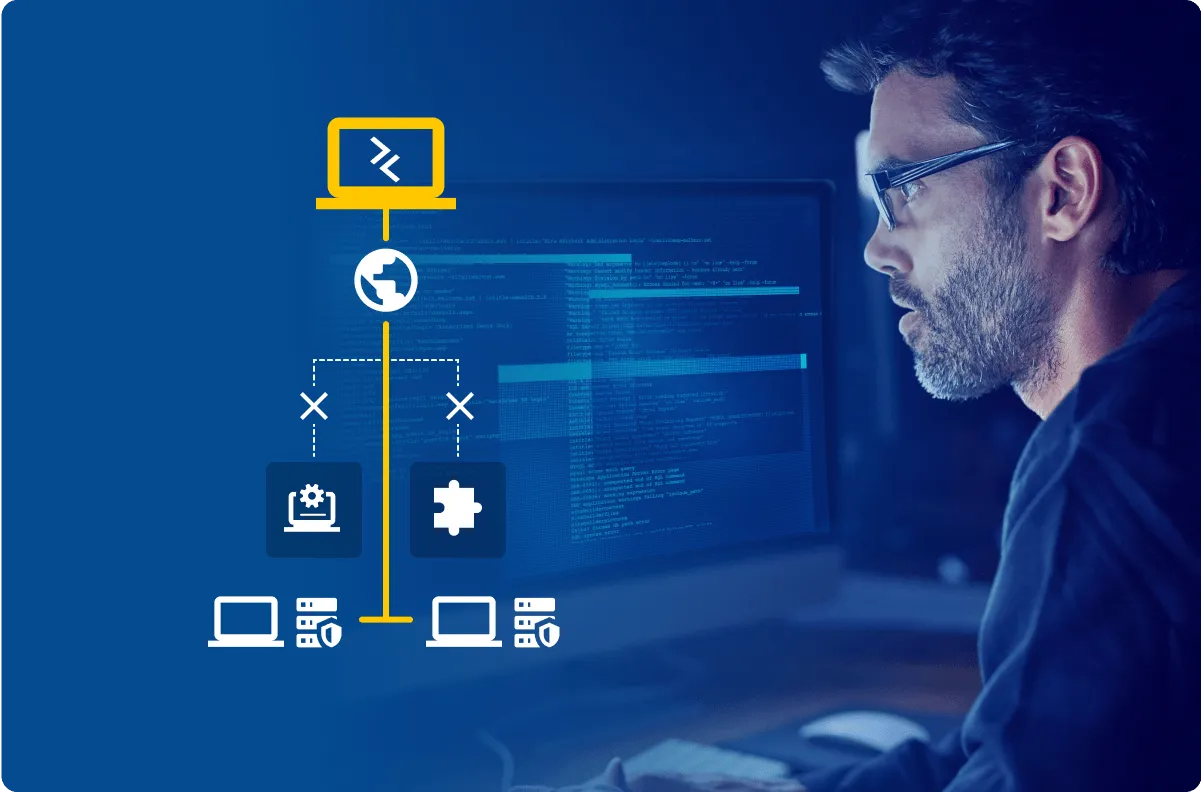

Zugriff auf sensible Systeme ist einerseits unverzichtbar, birgt andererseits aber viele Risiken. VPN gewähren typischerweise zu viele Zugriffsrechte, insbesondere für externe Vertragspartner, Vertriebspartner und freie Mitarbeiter.

Das Offenlegen von Zugangsdaten für Datenbanken birgt noch mehr Risiken. Es lässt sich schwer nachvollziehen, wer Zugriff auf Systeme hat, wenn gemeinsame Root- oder Systemadministratorkonten verwendet werden.

Es ist wichtig, Datenbanken und den Zugriff darauf zu sichern, da sie sensible Daten wie proprietäre Unternehmensdaten und personenbezogene Daten von Kunden enthalten. Zu wissen, wer Zugriff auf diese Systeme hat, ist im Falle einer Sicherheitsverletzung oder eines Insider-Angriffs von großer Bedeutung.

Datenbankzugriff ohne Offenlegung von Zugangsdaten schützen

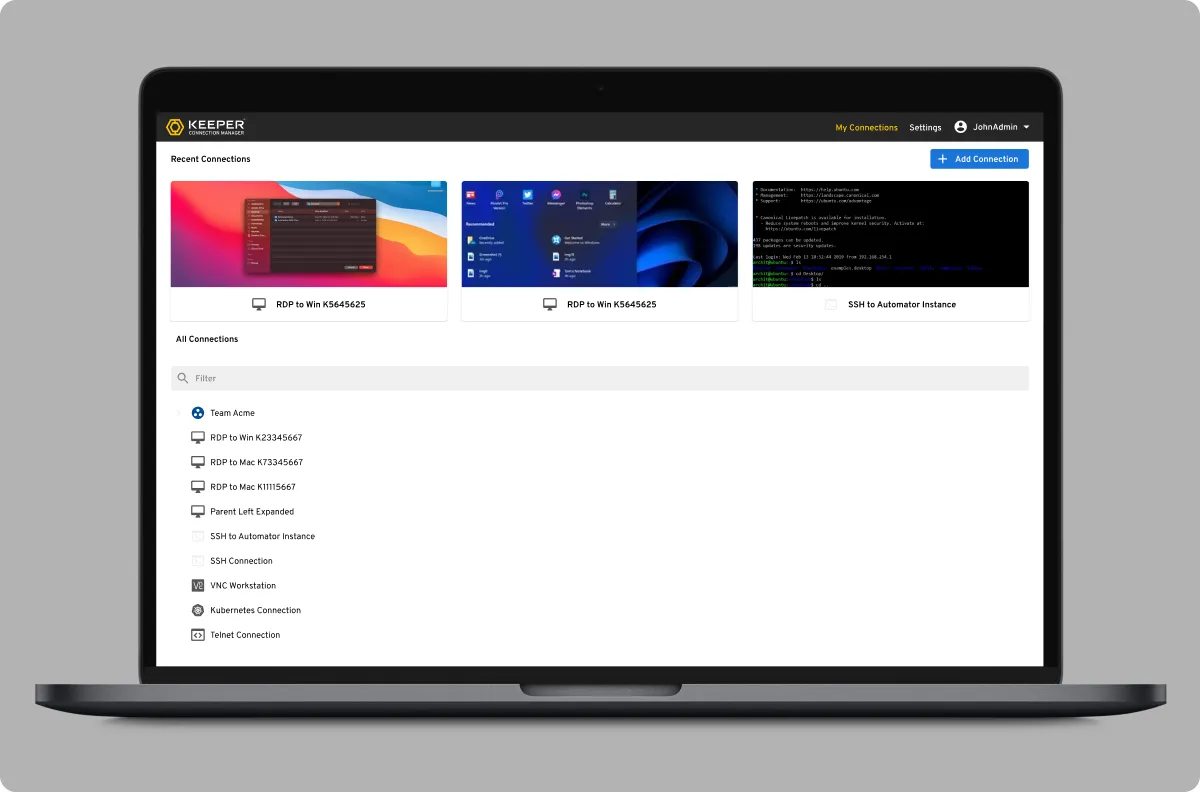

Keeper Connection Manager (KCM) eliminiert die Risiken, die mit der Verwendung von VPNs verbunden sind. KCM ermöglicht Administratoren den direkten Datenbankzugriff auf MySQL, SQL Server und PostgreSQL. Auf andere Datenbanktypen kann über RDP, SSH, K8s, VCN und RemoteApp zugegriffen werden – und zwar ohne Zugangsdaten teilen zu müssen. Der Zugriff kann jederzeit widerrufen werden, und ein klarer Prüfpfad zeigt an, wann und wie das System verwendet wurde.

Datenbankzugriff mit mehreren Zugriffspfaden kontrollieren

Keeper Connection Manager basiert auf Zero-Knowledge- und Zero-Trust-Sicherheit mit granularen Zugriffsregeln. Administratoren können Datenbankadministratoren (DBAs) Zugriff auf das gesamte Zielsystem oder nur auf eine Komponente gewähren.

Für MySQL kann ein bestimmter SSH-ähnlicher Verbindungstyp konfiguriert werden. Wenn Ihre DBAs lieber in einer Benutzeroberfläche wie SQL Server Management Studio (SSMS) arbeiten, kann RemoteApp so eingerichtet werden, dass nur der Zugriff auf SSMS zugelassen wird.

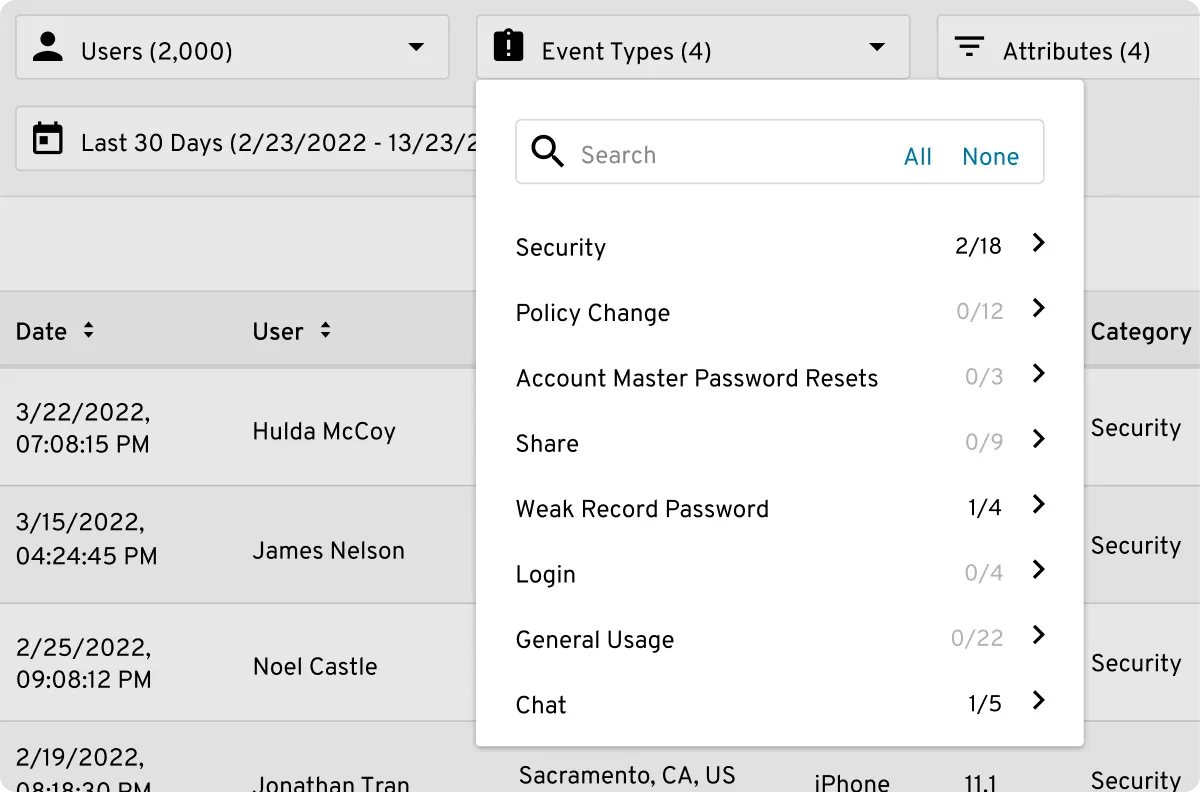

Konformitätsanforderungen mit geprüften und aufgezeichneten Sitzungen erfüllen

Nahezu alle Compliance-Frameworks gehen auf die Risiken ein, die mit dem Zugriff auf privilegierte Systeme verbunden sind, indem sie vorschreiben, dass Zugriffsanfragen protokolliert und aufgezeichnet werden, einschließlich aller Datenbanksysteme, die als „im Geltungsbereich“ gelten. KCM erfüllt diese wesentlichen Anforderungen.

Keeper erleichtert die Sicherung des Fernzugriffs auf Datenbanken

Die Implementierung einer Privileged-Access-Management-Lösung (PAM) sollte so einfach wie möglich sein. Dies ist jedoch oft nicht der Fall. Für einige Lösungen ist es erforderlich, dass für alle privilegierten Benutzer benutzerdefinierte Clients und für alle privilegierten Endpunkte Agents installiert sind. Und zwar zusätzlich zu einer oder mehreren Bastionen, um die Verbindungen zu vermitteln. Einige Lösungen erfordern auch Änderungen an Ihrem Active Directory (AD) oder direkten Zugriff auf Ihre Domain-Controller.

Da er ohne Agents und Clients auskommt, ist der Keeper Connection Manager einfach zu implementieren. Installieren Sie einfach ein Gateway und Sie haben Unterstützung für:

- Datenbankverbindungen zu MySQL, PostgreSQL und SQL Server

- RemoteApp

Und sonstige Verbindungen:

- SSH

- VNC

- Kubernetes

- RDP (integriert)

Es gibt keine Agents. Ihr Webbrowser ist der Client und es gibt keine Auswirkungen auf Ihre Datenbankserver oder sonstigen Dienste.

Eine sichere Bastion = überlegene Sicherheit

Der Keeper-Connection-Manager-Gateway kann vollständig für die Infrastruktur des Kunden gesperrt werden, um den Zugriff zwischen dem Client-Gerät und dem Zielserver zu beschränken. Geheimnisse, die zum Herstellen einer Verbindung mit den Zielservern verwendet werden, können im verschlüsselten Tresor von Keeper Secrets Manager verwaltet werden. Pass-Through-Zugangsdaten bieten Benutzern auch dynamischen Zugriff auf Zielinstanzen ohne geheime Speicherung im Gateway.

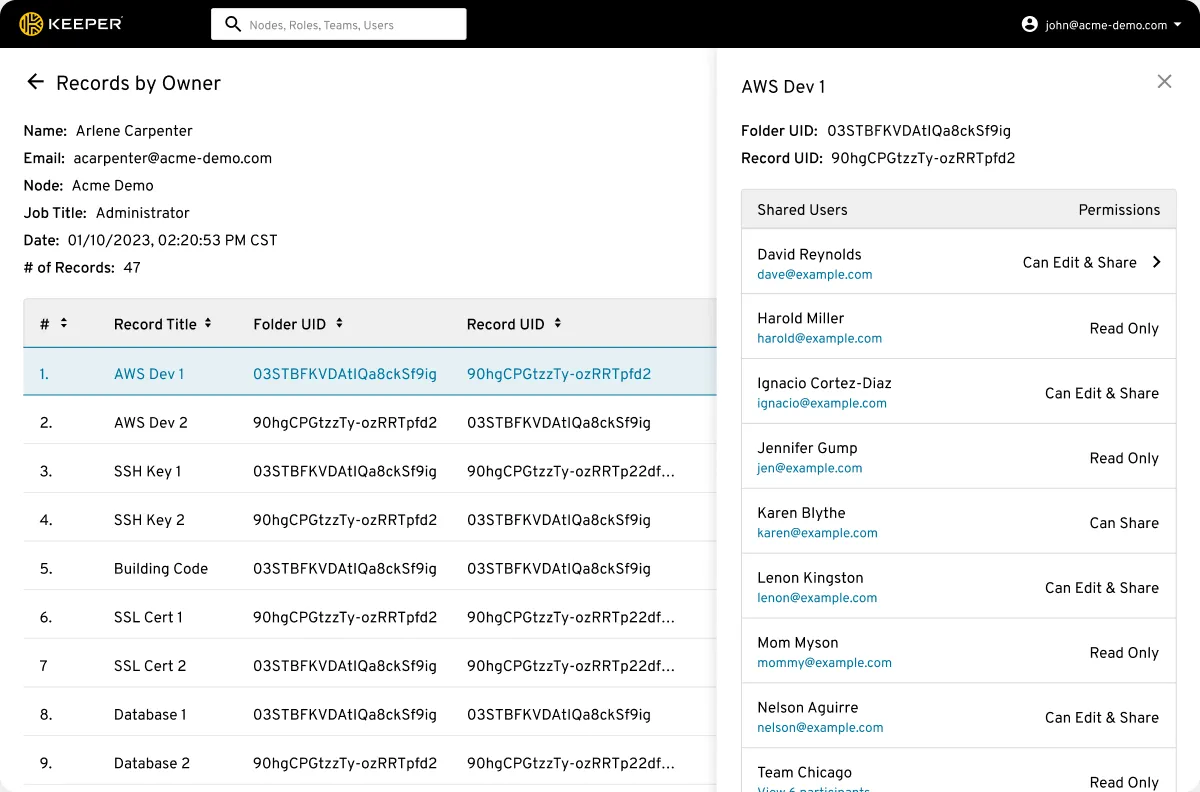

Umfassende Optionen zur Überwachung, Prüfung und Berichterstattung

Zusätzlich zu aggregierten Sicherheitsprüfungen bietet Keeper eine Ereignisprotokollierung für über 200 Ereignistypen, ereignisbasierte Warnungen und Integrationen mit beliebten SIEM-Lösungen von Drittanbietern.

Mithilfe von Konformitätsberichten von Keeper können Keeper-Administratoren die Zugriffsberechtigungen privilegierter Konten im gesamten Unternehmen überwachen und melden und zwar in einer sicheren Zero-Trust- und Zero-Knowledge-Umgebung.

Marktführende Sicherheitsinfrastruktur und Richtlinien

Keeper verfügt branchenweit über die am längsten bestehende SOC-2-Bescheinigung und ISO-27001-Zertifizierung. Keeper nutzt erstklassige Sicherheit mit einem Zero-Trust-Framework und einer Zero-Knowledge-Sicherheitsarchitektur, die Kundendaten mit mehreren Schichten von Verschlüsselungsschlüsseln auf Tresor-, Freigabeordner- und Datensatzebene schützt.