Comment Keeper Security Government Cloud aide les sous-traitants de la DIB à répondre aux exigences de la CMMC en matière de partage sécurisé de fichiers

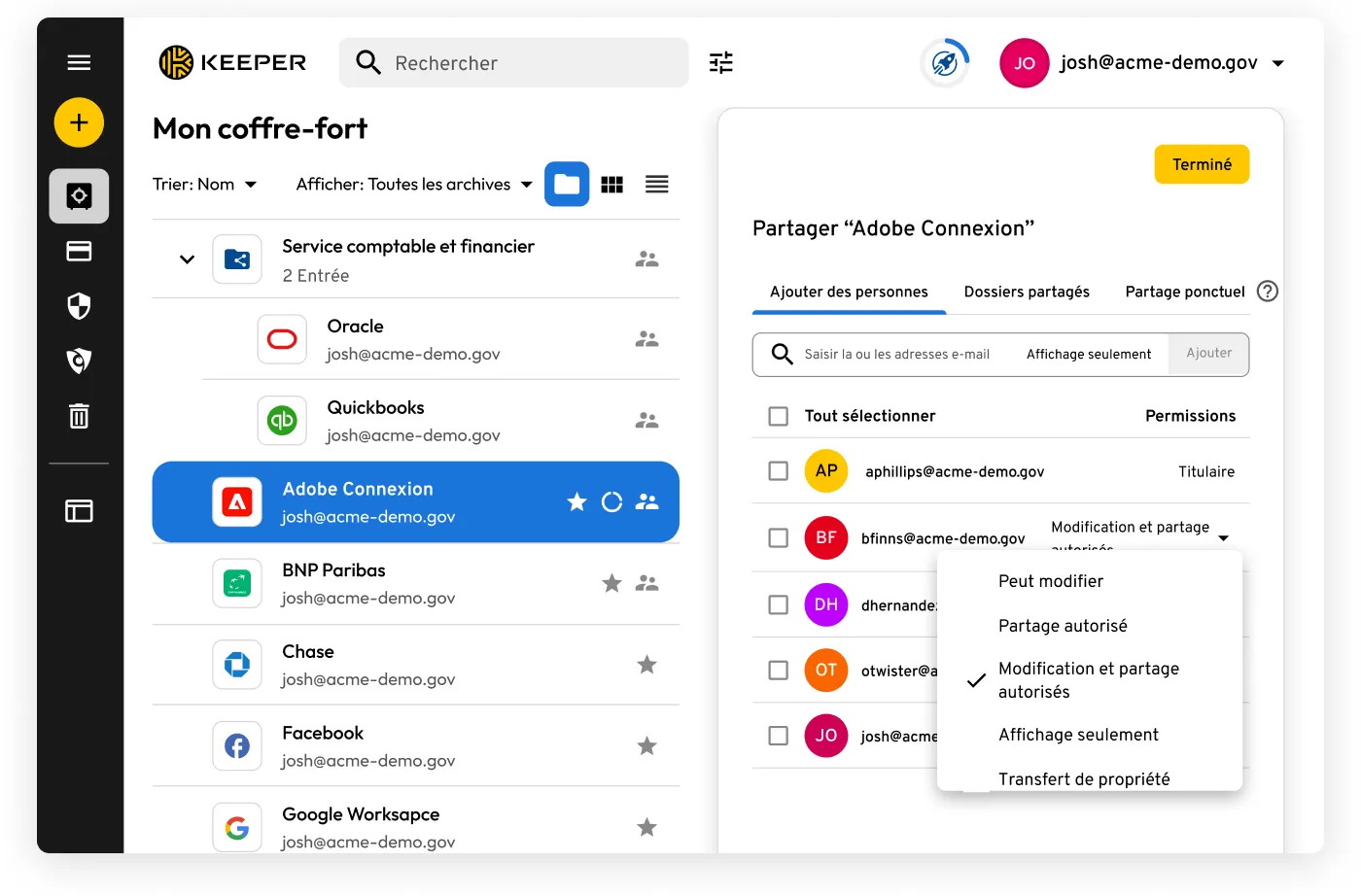

Les entreprises de la DIB reçoivent régulièrement des dossiers CUI et collaborent avec le DoD à ce sujet. La CMMC exige que les entreprises suivent des protocoles de sécurité stricts lorsqu'elles partagent des CUI, notamment en utilisant le chiffrement et en limitant l'accès aux seuls utilisateurs autorisés.

Les e-mails ne sont généralement pas chiffrés, ce qui permet aux cybercriminels d'intercepter les courriers électroniques et les pièces jointes en transit. L'envoi d'informations sensibles par courrier électronique présente également le risque que ces informations soient transférées, enregistrées ou imprimées sans l'autorisation de l'expéditeur.

Certains sous-traitants utilisent Microsoft Encrypted Email, qui renvoie le destinataire vers un écran de connexion sécurisé pour accéder au courrier électronique contenant les fichiers. Cependant, dans de nombreux cas, les contrôles internes sur les machines du gouvernement ne permettent pas ce processus de connexion. L'agence ne reçoit donc pas l'information.

Les sous-traitants de la DIB peuvent également créer un PDF chiffré, puis envoyer séparément à l'agence le mot de passe du PDF par le biais d'un e-mail en texte lisible. Cette procédure est lourde, peu sûre et peu conviviale pour les employés.