Protégez votre entreprise des cybercriminels.

Protégez les systèmes privilégiés grâce à l'accès à distance aux bases de données zero trust

Demander une démoQu'est-ce que l'accès à distance aux bases données ?

L'accès à distance aux bases de données (RDA) est une norme de protocole qui fait généralement référence à l'accès aux bases de données entre un appareil et un serveur à distance. La base de données fait référence aux données stockées dans le cloud ou dans des systèmes informatiques physiques.

L'importance de sécuriser l'accès à distance aux bases données

Fournir un accès à distance à vos systèmes sensibles est indispensable, mais comporte des risques. Les VPN fournissent généralement un accès trop large, particulièrement pour les sous-traitants, fournisseurs et employés contractuels.

L'exposition des identifiants de la base de données présente encore plus de risques. Il est difficile de savoir qui a accès aux systèmes lorsque l'on utilise des comptes root ou administrateur système partagés.

Il est important de sécuriser les bases de données et de savoir qui y a accès, car elles contiennent des données sensibles telles que les données propriétaires de l'entreprise et les informations personnelles identifiables (IPI) des clients. Il est essentiel de savoir qui a accès à ces systèmes en cas de violation de sécurité ou d'attaque interne.

Comment sécuriser l'accès aux bases de données sans exposer les identifiants ?

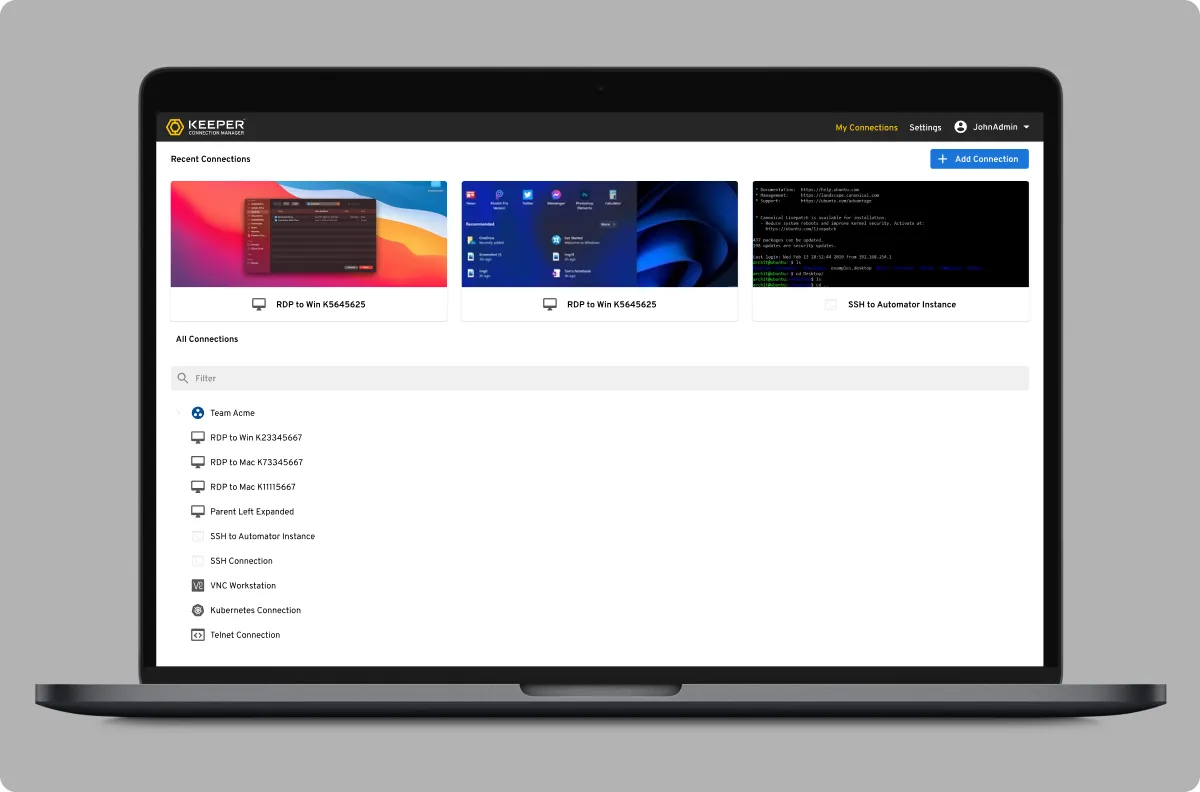

Keeper Connection Manager (KCM) écarte les risques liés à l'utilisation des VPN. KCM permet aux administrateurs de fournir un accès direct aux bases de données MySQL, SQL Server et PostgreSQL. D'autres types de bases de données sont accessibles via RDP, SSH, K8s, VCN et RemoteApp, sans qu'il soit nécessaire de partager des identifiants. L'accès peut être révoqué à tout moment et une piste d'audit robuste identifie quand et comment le système a été utilisé.

Contrôle de l'accès aux bases de données avec des chemins d'accès multiples

Keeper Connection Manager se base sur une sécurité zero knowledge et zero trust, avec des règles d'accès granulaires. Les administrateurs peuvent donner aux administrateurs de bases de données (DBA) l'accès à l'ensemble du système cible ou à un seul de ses composants.

Dans le cas de MySQL, il est possible de configurer un type de connexion spécifique de type SSH. Si vos administrateurs de bases de données préfèrent travailler avec une interface utilisateur telle que SQL Server Management Studio (SSMS), RemoteApp peut être configuré pour permettre uniquement l'accès à SSMS.

Répondre aux besoins de conformité avec des sessions auditées et archivées

La plupart des cadres de conformité traitent les risques associés à l'accès aux systèmes privilégiés en exigeant que les demandes d'accès soient consignées et archivées, notamment les systèmes de base de données considérés comme étant « dans le champ d'application ». KCM répond à ces besoins essentiels.

Sécurisez facilement l'accès à distance aux bases de données avec Keeper

La mise en œuvre d'une solution de gestion des accès privilégiés (PAM) doit être aussi simple que possible, mais ce n'est souvent pas le cas. Certaines solutions nécessitent l'installation de clients personnalisés pour tous les utilisateurs privilégiés et d'agents sur tous les points de terminaison privilégiés, en plus d'un ou plusieurs bastions pour servir d'intermédiaires entre les connexions. D'autres exigent de modifier votre Active Directory (AD) ou d'accéder directement à vos contrôleurs de domaine.

Sans agent et sans client, Keeper Connection Manager est facile à déployer. Installez simplement une passerelle pour prendre en charge :

- Les connexions aux bases de données MySQL, PostgreSQL et SQL Server

- RemoteApp

Et d'autres connexions non liées aux bases de données :

- SSH

- VNC

- Kubernetes

- RDP clé en main

Sans agent, votre navigateur web est le client et les serveurs de base de données et autres services ne sont pas affectés.

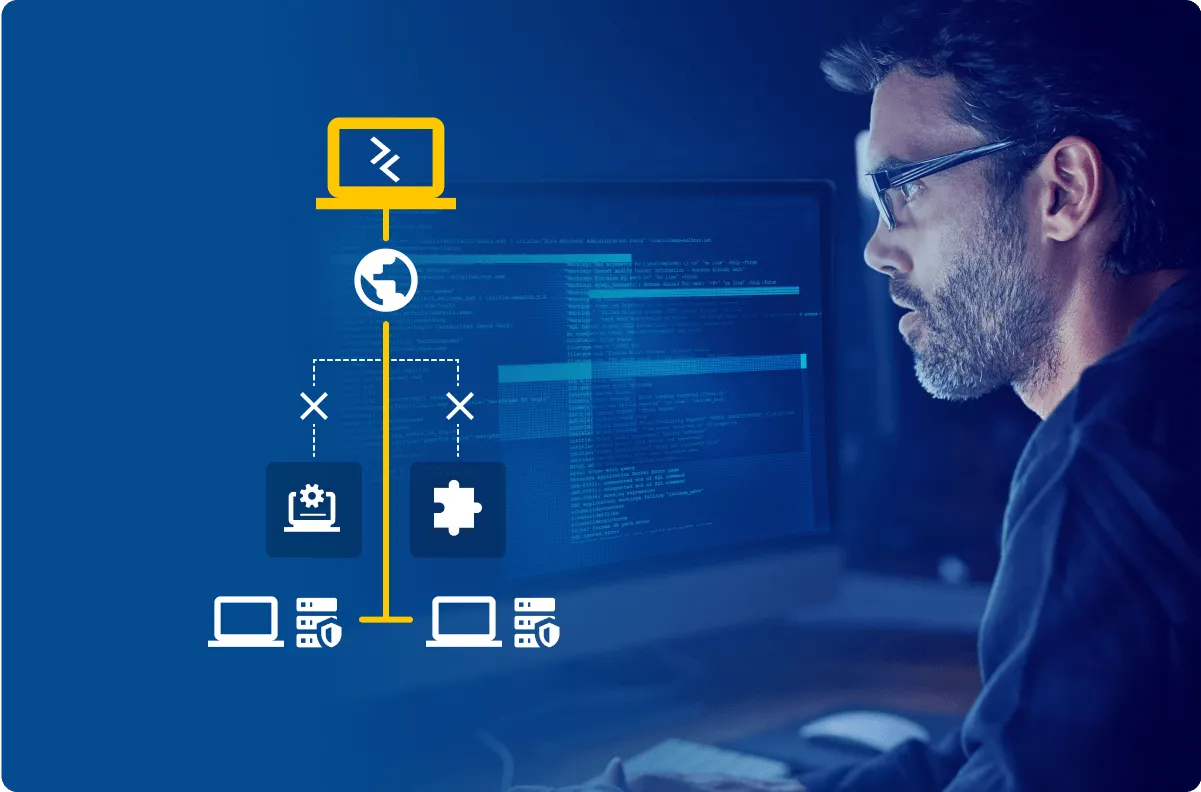

Bastion sécurisé = protection renforcée

La passerelle Keeper Connection Manager peut être complètement verrouillée à l'infrastructure du client pour limiter l'accès entre l'appareil client et le serveur cible. Il est possible de gérer les secrets utilisés pour se connecter aux serveurs cibles à l'intérieur du coffre-fort chiffré de Keeper Secrets Manager. Les identifiants directs fournissent également aux utilisateurs un accès dynamique aux instances cibles sans stockage de secrets dans la passerelle.

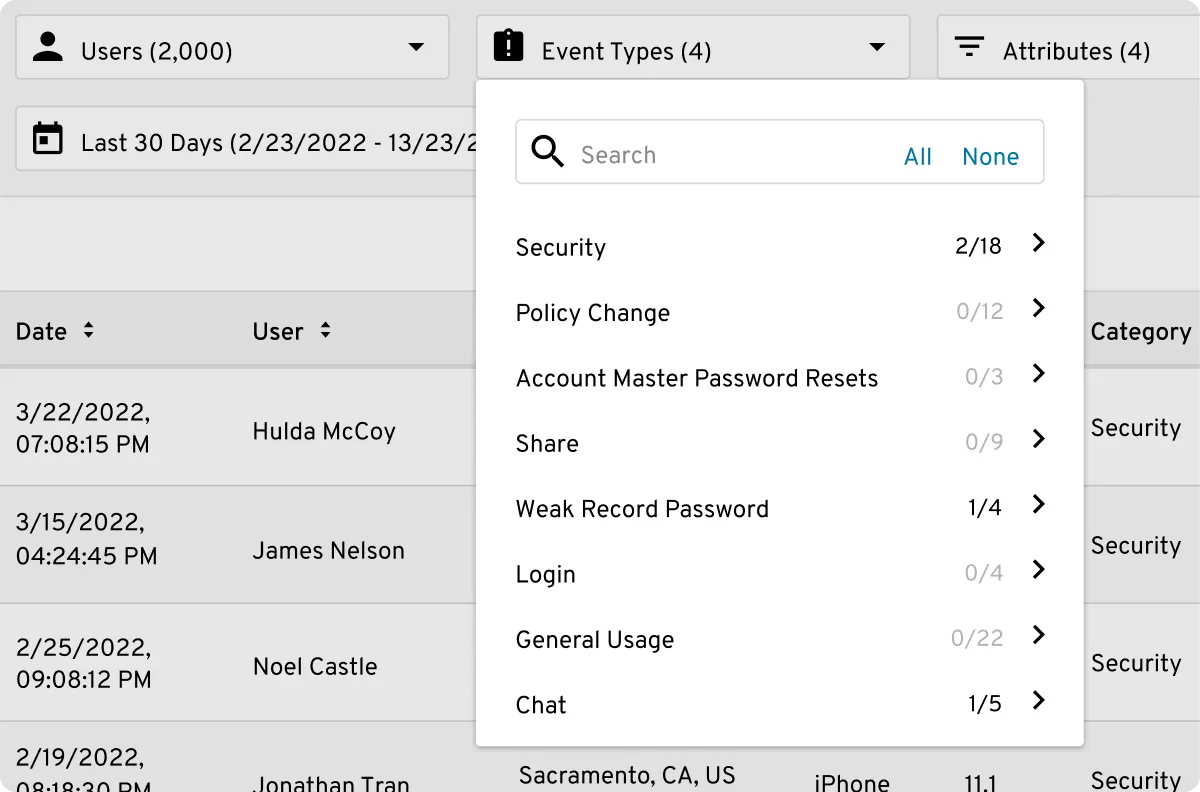

Keeper propose des fonctionnalités complètes de suivi, d'audit et de rapports

En plus des audits de sécurité agrégés, Keeper fournit également des journaux d'événements pour plus de 200 types d'événements, des alertes basées sur les événements ainsi qu'une intégration à des solutions SIEM tierces.

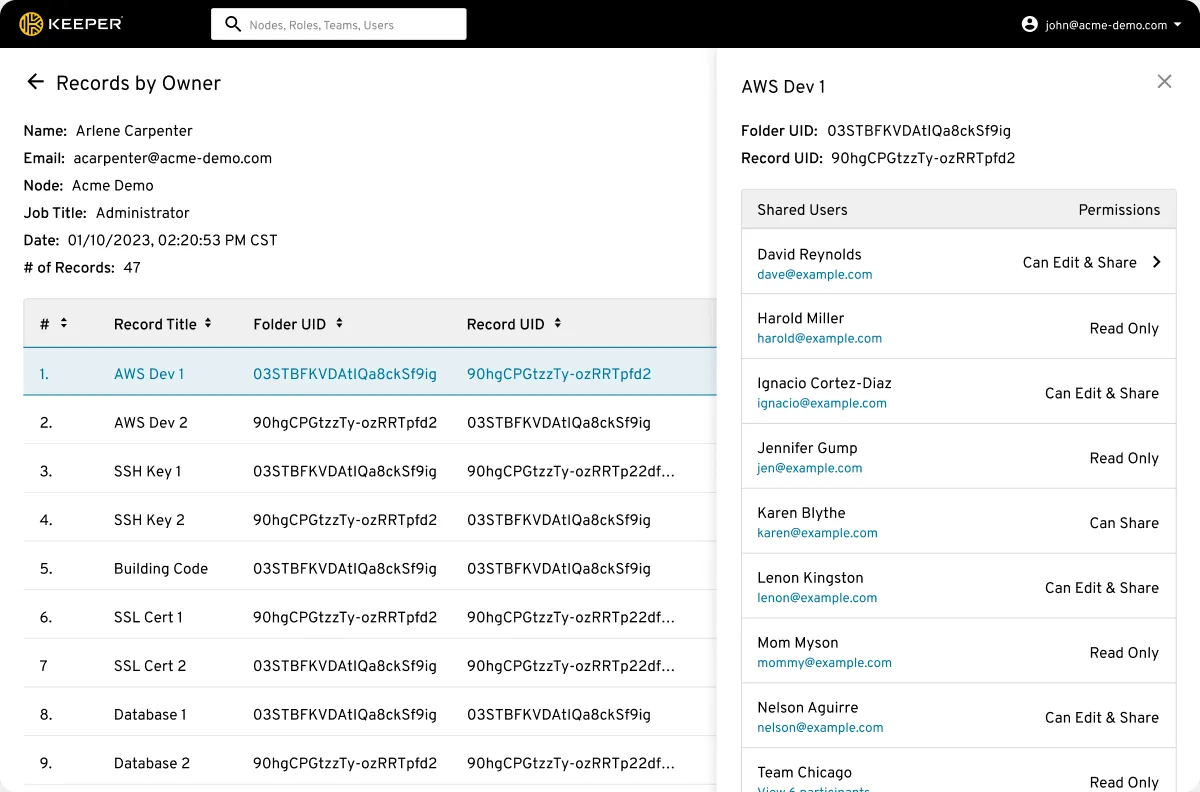

La fonctionnalité de rapports de conformité de Keeper permet aux administrateurs de surveiller et de créer des rapports sur les autorisations d'accès des comptes privilégiés de toute l'entreprise, dans un environnement de sécurité zero trust et zero knowledge.

Politiques et infrastructure de sécurité leader du marché

Keeper détient la plus ancienne certification SOC 2 et ISO 27001 du secteur. Nous proposons une sécurité optimale, avec un cadre zero trust et une architecture de sécurité zero knowledge qui protège les données des clients grâce à plusieurs couches de clés de chiffrement au niveau du coffre-fort, des dossiers partagés et des archives.