Qu'est-ce que Keeper Secrets Manager ?

Keeper Secrets Manager (KSM) est une plateforme multi-cloud, zero-trust et zero-knowledge conçue pour les DevOps et les équipes techniques. Elle est conçue pour sécuriser les secrets d'infrastructure, notamment les clés d'accès, les identifiants secrets, les mots de passe de base de données, les clés API, les certificats et autres identifiants privilégiés, même ceux stockés dans d'autres outils de gestion des secrets tels qu'AWS Secrets Manager.

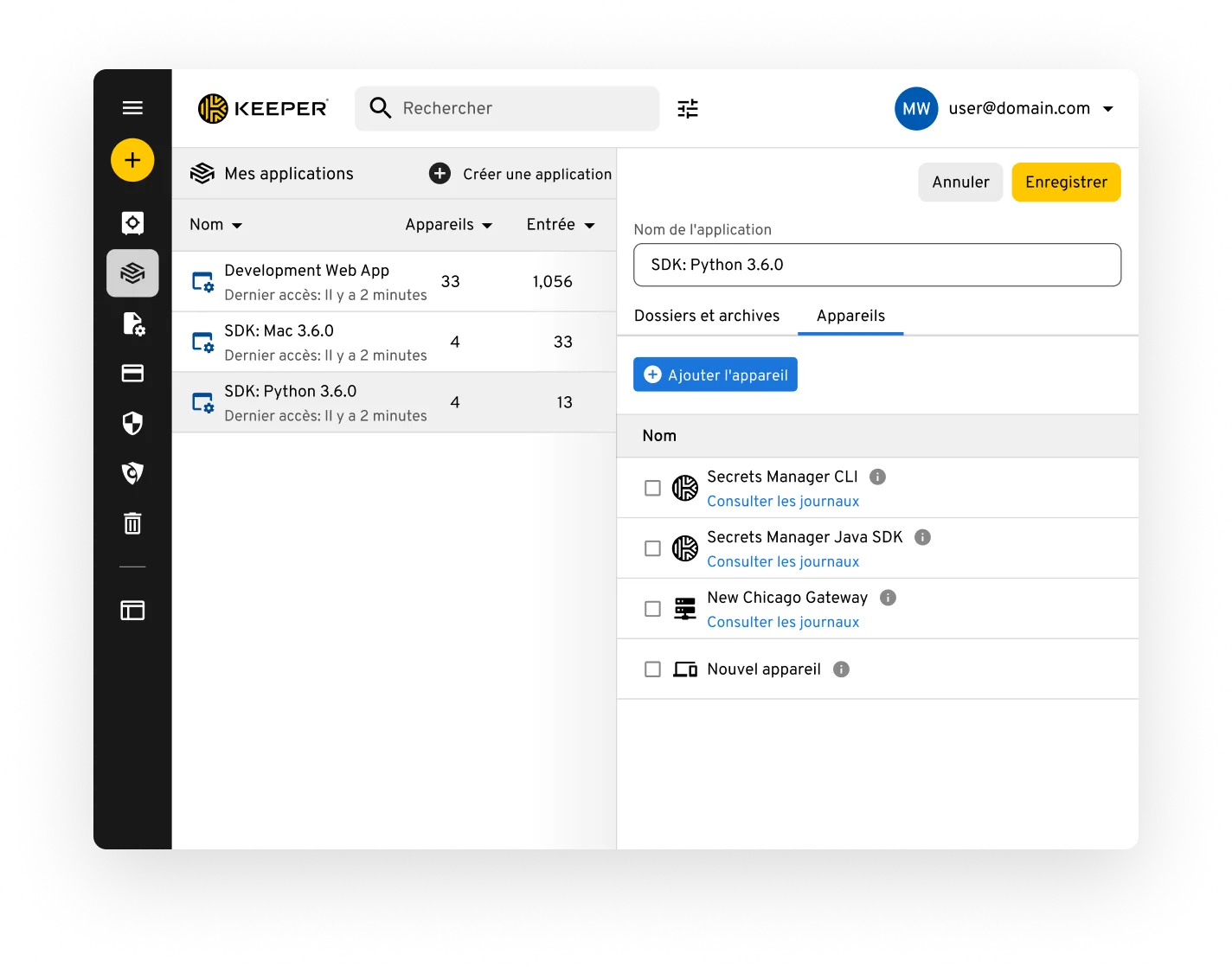

Avec Keeper Secrets Manager, toutes les machines, les pipelines CI/CD, les environnements de développement et le code source tirent des secrets d'un point de terminaison d'API sécurisé et crypté. Keeper Secrets Manager utilise plusieurs couches de cryptage AES 256 bits et les données sont toujours cryptées ou décryptées sur l'appareil de l'utilisateur, ce qui signifie que seuls les utilisateurs et les machines autorisés peuvent voir et décrypter les données stockées. Keeper Secrets Manager fournit à tous les membres de l'équipe DevOps un coffre-fort sécurisé pour gérer leurs secrets, assigner des secrets aux applications et exécuter des rapports. L'intégration dans les solutions SIEM fournit aux administrateurs des capacités de suivi et d'alertes auditables.