Proteggete la vostra azienda dai criminali informatici.

Proteggere i sistemi con privilegi tramite l'accesso remoto e zero-trust al database

Richiedi una dimostrazioneCos'è l'accesso remoto al database?

L'accesso remoto al database (RDA) è uno standard di protocollo che di solito fa riferimento all'accesso in remoto ai database tra un dispositivo e un server. Il database è un insieme di dati memorizzati nel cloud o in sistemi informatici fisici.

L'importanza di proteggere l'accesso remoto al database

Fornire l'accesso ai vostri sistemi più riservati è necessario, ma si corrono dei rischi. La VPN di solito fornisce ampio accesso, soprattutto a collaboratori esterni, fornitori e per l'uso occasionale dei dipendenti.

L'esposizione delle credenziali del database introduce un rischio ancora maggiore: è difficile capire chi ha accesso ai sistemi quando si utilizzano cartelle radice o account di amministratore di sistema condivisi.

È importante proteggere i database e i soggetti che vi hanno accesso perché contengono dati sensibili, come quelli proprietari dell'azienda e le informazioni di identificazione personale (PII) dei clienti. Sapere chi ha accesso a questi sistemi è essenziale nel caso di una violazione della sicurezza o di un attacco da parte di una persona interna all'organizzazione.

Come proteggere l'accesso al database senza rendere visibili le credenziali

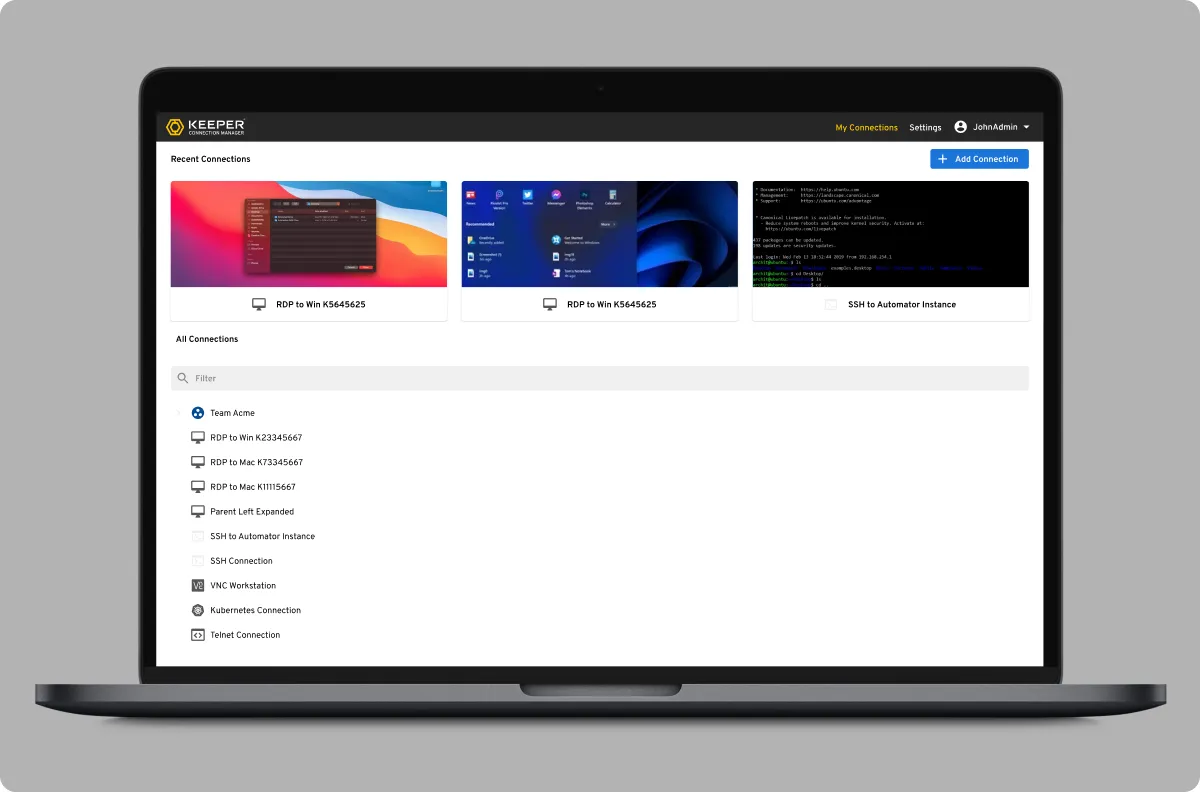

Keeper Connection Manager (KCM) elimina il rischio associato all'uso delle VPN. KCM consente agli amministratori di fornire accesso diretto ai database MySQL, SQL Server e PostgreSQL. È possibile accedere ad altri tipi di database tramite RDP, SSH, K8s, VCN e RemoteApp, senza dover condividere le credenziali. L'accesso può essere revocato in qualsiasi momento e un solido audit trail identifica quando e come il sistema è stato utilizzato.

Controllo dell'accesso al database con percorsi di accesso multipli

Keeper Connection Manager è costruito su una base di sicurezza zero-knowledge e zero-trust, con regole di accesso dettagliate. Gli amministratori possono fornire agli amministratori del database (Database Administrators, DBA) l'accesso all'intero sistema di destinazione o a un solo componente.

Per MySQL, è possibile configurare un tipo di connessione specifico simile a SSH. Se i vostri DBA preferiscono lavorare in un'interfaccia utente quale SQL Server Management Studio (SSMS), è possibile configurare RemoteApp per consentire l'accesso solo a SSMS.

Soddisfare i requisiti di conformità con sessioni registrate e verificate

Quasi tutti i framework di conformità affrontano i rischi associati all'accesso ai sistemi con privilegi imponendo la registrazione e la protocollazione delle richieste di accesso, compresi i sistemi di database considerati "inclusi nell'ambito". KCM soddisfa tali requisiti fondamentali.

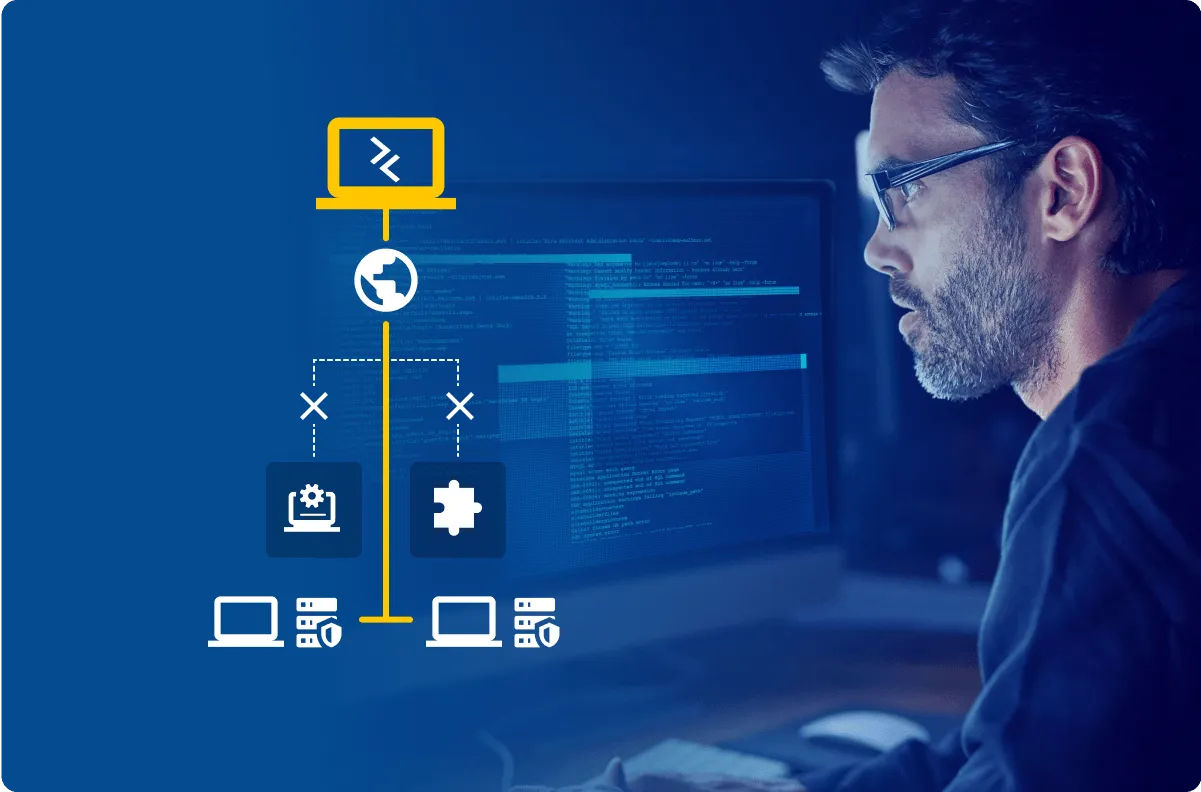

Proteggere l'accesso remoto al database è facile con Keeper

L'implementazione di una soluzione di gestione degli accessi con privilegi (Privileged Access Management,PAM) dovrebbe essere il più indolore possibile. Spesso non è così. Alcune soluzioni richiedono l'installazione di client personalizzati per tutti gli utenti con privilegi e l'installazione di agenti su tutti gli endpoint con privilegi, oltre a uno o più bastion per gestire le connessioni. Alcune richiedono modifiche alla vostra Active Directory o accesso diretto ai vostri controllori di dominio.

Poiché non ha agente né client, Keeper Connection Manager è facile da implementare. È sufficiente installare un gateway per avere il supporto di:

- MySQL, PostgreSQL e delle connessioni al database di SQL Server

- RemoteApp

E di altre connessioni non al database:

- SSH

- VNC

- Kubernetes

- RDP fin da subito

Non ci sono agenti, il browser web è il client e non c'è alcun impatto sui server del database o su altri servizi.

Un bastion protetto = sicurezza superiore

Il gateway di Keeper Connection Manager può essere completamente rinchiuso all'interno dell'infrastruttura del cliente per limitare l'accesso tra il dispositivo client e il server di destinazione. Le chiavi segrete che vengono utilizzata per collegarsi ai server di destinazione possono essere gestite all'interno della cassetta di sicurezza crittografata di Keeper Secrets Manager. Le credenziali di accesso forniscono inoltre accesso dinamico alle istanze di destinazione agli utenti, senza la conservazione delle chiavi segrete in un punto qualsiasi del gateway.

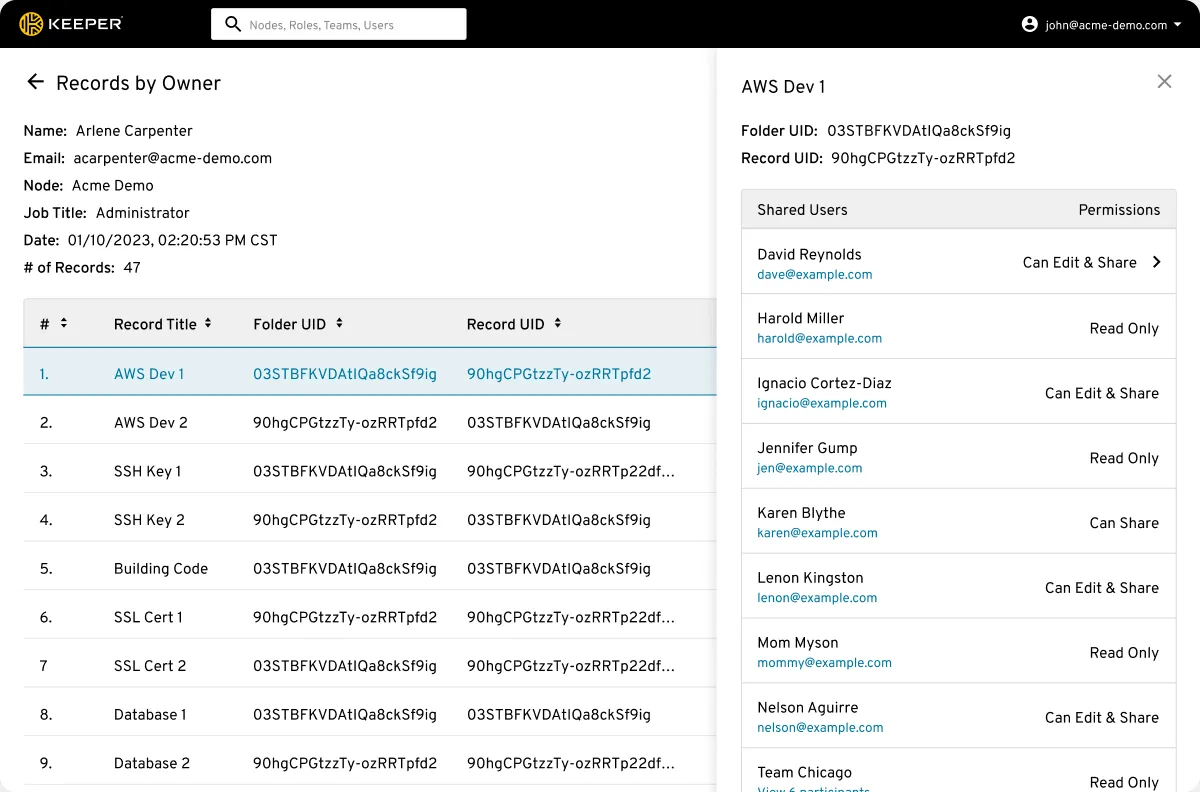

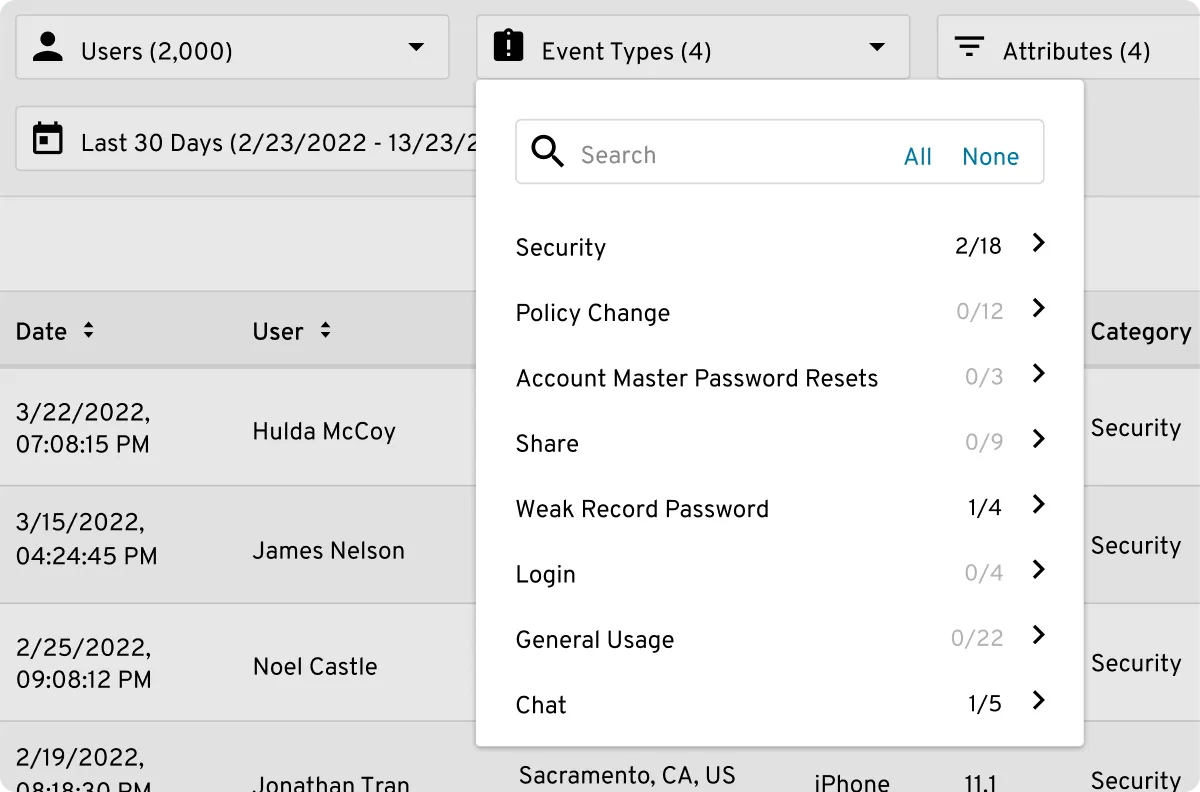

Keeper offre monitoraggio, audit e segnalazioni di ampio respiro

Oltre ai controlli di sicurezza aggregati, Keeper offre anche la registrazione degli eventi per oltre 200 tipi di eventi, avvisi basati sugli eventi e integrazione con soluzioni SIEM di terze parti molto diffuse.

La funzionalità di segnalazione della conformità di Keeper consente agli amministratori di monitorare e segnalare le autorizzazioni di accesso per gli account con privilegi in tutta l'organizzazione, in un ambiente di sicurezza zero-trust e zero-knowledge.

Infrastruttura e politiche di sicurezza di punta del mercato

Keeper vanta la certificazione SOC2 e ISO 27001 più duratura del settore. Keeper utilizza la migliore sicurezza grazie alla sua framework zero-trust e alla sua architettura di sicurezza zero-knowledge che protegge i dati dei clienti con più livelli di chiavi di crittografia a livello di cassetta di sicurezza, cartella condivisa e di voce.