Cos'è Keeper Secrets Manager?

Keeper Secrets Manager (KSM) è una piattaforma multi-cloud, zero-trust e zero-knowledge creata per i team DevOps e tecnici. È progettata per proteggere le chiavi segrete dell'infrastruttura, comprese le chiavi di accesso, le credenziali segrete, le password dei database, le chiavi API, i certificati e altre credenziali con privilegi, persino quelle memorizzate in altri strumenti di gestione delle chiavi segrete come AWS Secrets Manager.

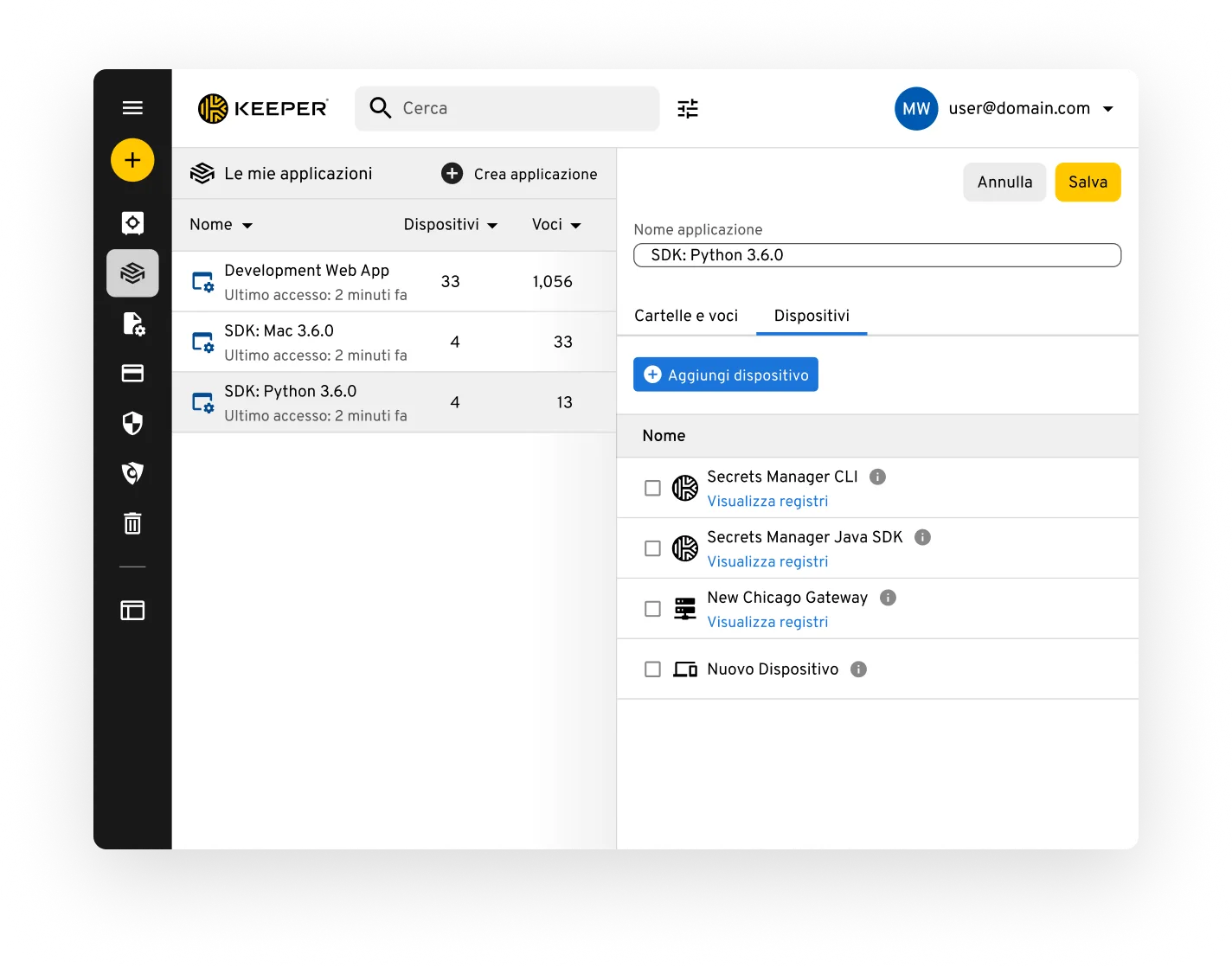

Con Keeper Secrets Manager, tutti i computer, le pipeline CI/CD, gli ambienti degli sviluppatori e il codice sorgente estraggono le chiavi segrete da un endpoint API sicuro e crittografato. Keeper Secrets Manager si avvale di vari livelli di crittografia AES a 256-bit e i dati sono sempre crittografati o decrittografati sul dispositivo dell'utente, il che significa che solo gli utenti e le macchine autorizzate possono visualizzare e decrittografare i dati memorizzati. Keeper Secrets Manager offre a tutti i membri del team DevOps una cassetta di sicurezza protetta per la gestione delle chiavi segrete, la loro assegnazione alle applicazioni e la redazione di resoconti. L'integrazione con le soluzioni SIEM offre agli amministratori funzionalità di segnalazione e avvisi verificabili.