Keeper Security で CMMC を促進

Keeper Security Government Cloud(KSGC)のパスワードマネージャーと特権アクセスマネージャーは FedRAMP 認定を受けており、サイバーセキュリティ成熟度モデル認証(CMMC)の要件に対処します。

Keeper Security Government Cloud(KSGC)のパスワードマネージャーと特権アクセスマネージャーは FedRAMP 認定を受けており、サイバーセキュリティ成熟度モデル認証(CMMC)の要件に対処します。

サイバーセキュリティ成熟度モデル認証(CMMC)とは、米国国防総省(DoD)のサイバーセキュリティのコンプライアンスと認証プログラムであり、管理された非格付け情報(CUI)を保護する NIST 800-171 セキュリティコントロールに対する防衛請負業者の独立評価に重点を置いています。

CMMC は、既存の DFARS 252.204-7012 の規定に基づいて構築されており、アクセス制御とデータ保護が、サイバー脅威のリスクを低減するモデルの最前線に置かれています。

CMMC のセキュリティ制御を満たすには、人材、プロセス、技術の組み合わせが必要となります。Keeper Security Government Cloud (KSGC) を実装することで、米国国防総省の請負業者は CMMC レベル 2 の 110 件の制御のうち 26 件の制御に対処できます。KSGC で網羅する制御の詳細については、以下の表をご参照ください。

CMMC のセキュリティ制御の大部分は、2020 年にリリースされた NIST 800-171 Revision 2 に基づいています。NIST 800-171 Revision 3 は 2024 年第 1 四半期にリリースされ、新しいパスワードセキュリティ要件が含まれます。

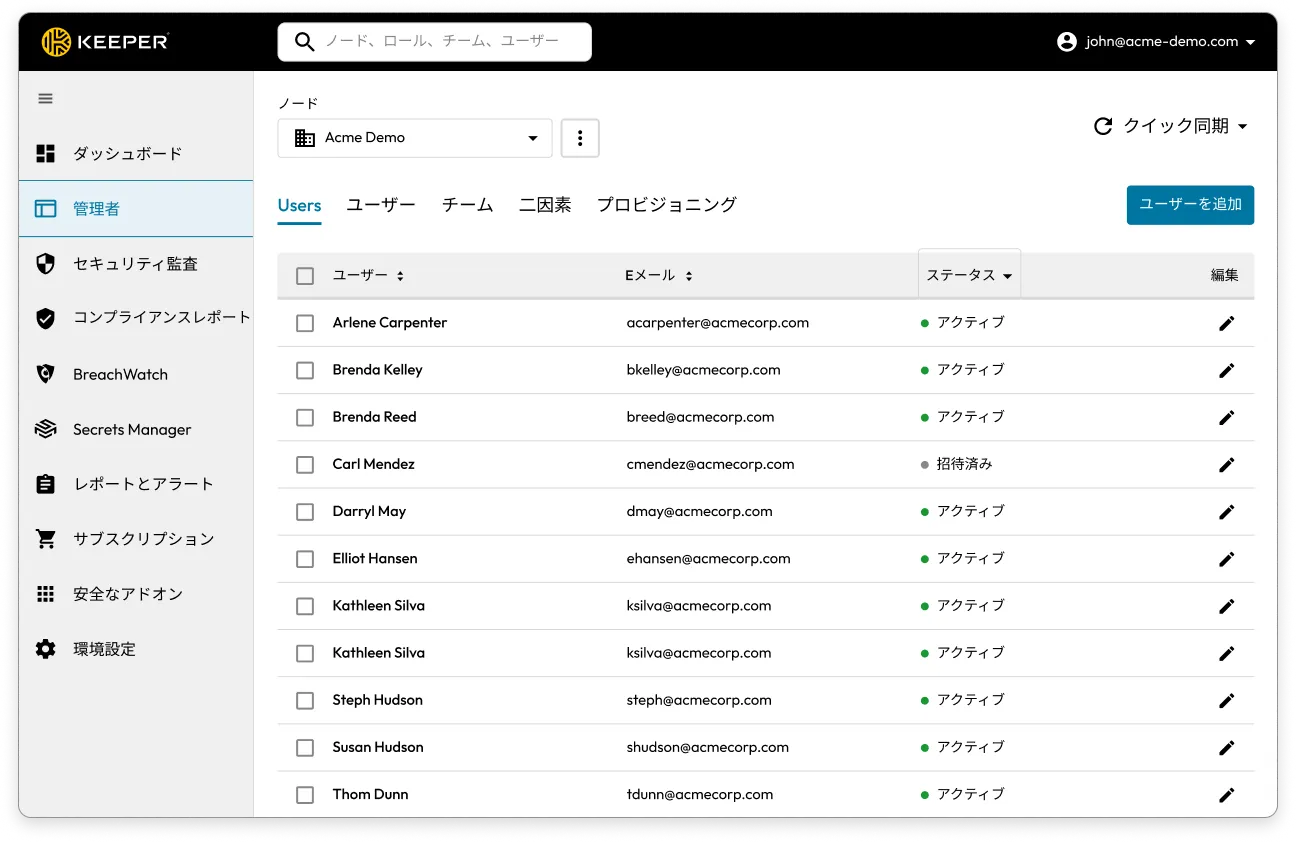

多くの DIB IT チームは、組織におけるパスワードセキュリティの状況を把握できていません。KSGC は、組織全体で保存されているパスワードの強度とセキュリティを分析します。KSGC は、各パスワードを複雑さや独自性、ダークウェブでの潜在的な漏洩の基準に対して評価し、個々のクレデンシャルと組織全体のパスワード衛生に関する包括的なリスクスコアを算出します。IT 管理者は、詳細なレポートやダッシュボードを通じて、脆弱なパスワード、使い回されたパスワード、漏洩したパスワードに重点を置いた情報を得ることで、パスワードポリシーを積極的に適用し、是正措置を講じることができます。

KSGC の継続的なモニタリングと警告システムにより、管理者は潜在的なセキュリティ脆弱性に迅速に対応することができ、強固で安全なクレデンシャルを維持することで、組織におけるサイバー脅威に対する防御を大幅に強化することができます。

DIB 組織は、CUI ファイルを定期的に受け取り、DoD と共同作業を行っています。CMMC により、組織が CUI を共有する際に、暗号化の使用や許可されたユーザのみにアクセスを制限するなど、厳密なセキュリティプロトコルに従うことが求められています。

Eメールは一般的には暗号化されていないため、転送中のEメールや添付ファイルは

一部の請負業者はマイクロソフトの暗号化Eメールを使用して、受信者に安全なログイン画面を送信して、添付ファイル付きのEメールできるようにします。しかし、多くの場合、政府の端末の内部制御によりこのログインプロセスが実行できないため、情報は届きません。

別の方法として、DIB 請負業者が暗号化された PDF を作成し、その PDF のパスワードを平文のEメールで政府機関に送信する場合があります。この方法は面倒であるのに安全ではなく、使いやすいものではありません。

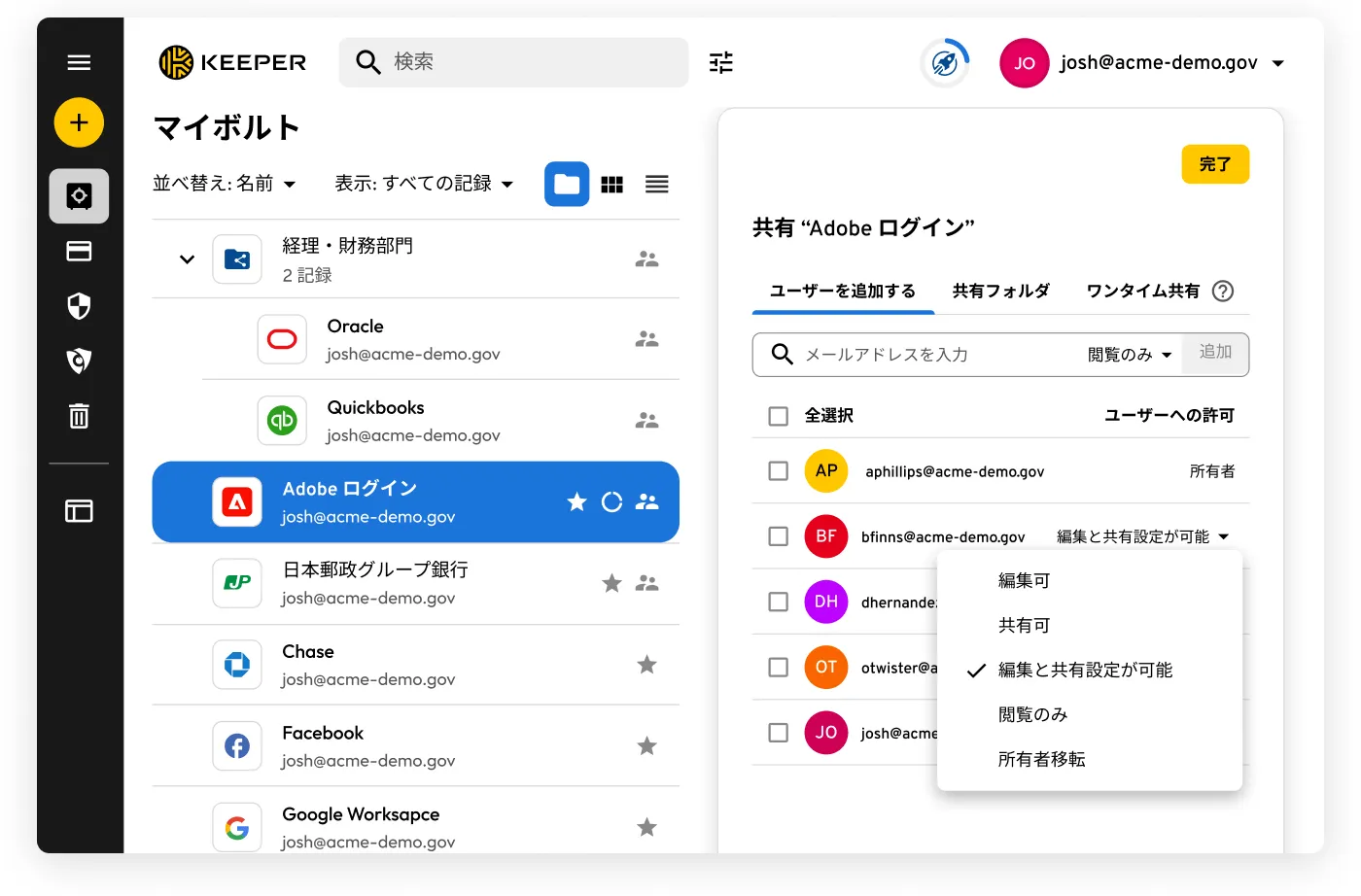

KSGC は FedRAMP 認定済みのファイル共有機能を搭載しており、安全かつ簡単にファイルを共有できます。Keeper には安全なボルト間共有機能と楕円曲線暗号化によるワンタイム共有機能が搭載されているため、転送中のパスワードやファイルがサイバー犯罪者によって傍受されることはなく、意図された共有相手だけが共有された情報にアクセスできます。ワンタイム共有機能を使用すると共有相手側で暗号化されたファイルを開いたりダウンロードしたりするためにのに Keeper にログインしたり、Keeper のライセンスを取得している必要はありません。

さらに、Keeper 内のログには、ワンタイム共有機能のすべての送受信情報が表示されます。リアルタイムのセキュリティアラートをオンにして、共有が発生した際に、テキスト、メール、あるいは Slack や Teams のようなメッセージングアプリを介してシステム管理者に通知することも可能です。

暗号化されたファイル共有機能の使用は、国防総省と連携する組織にとっては必須となります。Keeper を使用すると、機密ファイルを暗号化された形式で保管、共有することが可能となり、コンプライアンスと監査の合理化を実現します。

CMMC は最終的に NIST 800-171 の第 3 改訂版を採用する予定であり、防衛産業の請負業者は新たな要件に対応する必要があります。

Keeper Security Government Cloud のパスワードマネージャーと特権アクセスマネージャーは、 FedRAMP の認定を受けており、ゼロ知識セキュリティアーキテクチャとともに、Keeper Security のゼロトラストセキュリティフレームワークを搭載しています。

KSGC で利用できるもの: