Obsługa CMMC z Keeper Security.

Menedżer haseł i dostępu uprzywilejowanego Keeper Security Government Cloud (KSGC) posiada autoryzację FedRAMP i spełnia wymagania programu Cybersecurity Maturity Model Certification (CMMC).

Menedżer haseł i dostępu uprzywilejowanego Keeper Security Government Cloud (KSGC) posiada autoryzację FedRAMP i spełnia wymagania programu Cybersecurity Maturity Model Certification (CMMC).

Cybersecurity Maturity Model Certification (CMMC) to program zgodności i certyfikacji cyberbezpieczeństwa amerykańskiego Departamentu Obrony (DoD), który koncentruje się na niezależnej ocenie wykonawców z sektora obronnego pod kątem kontroli bezpieczeństwa NIST 800-171 w celu ochrony kontrolowanych informacji jawnych.

CMMC opiera się na istniejących przepisach DFARS 252.204-7012. Kontrola dostępu i ochrona danych znajdują się na czele modelu, aby zmniejszyć ryzyko powstawania cyberzagrożeń.

Spełnienie wymogów kontroli bezpieczeństwa CMMC wymaga połączenia ludzi, procesów i technologii. Wdrażając rozwiązanie Keeper Security Government Cloud (KSGC), wykonawcy DoD mogą objąć 26 ze 110 kontroli na poziomie 2 CMMC. Poniższa tabela przedstawia szczegółową lista kontroli objętych KSGC.

Większość kontroli bezpieczeństwa CMMC opiera się na standardzie NIST 800-171 Rev. 2, który został wydany w 2020 roku. Wersja 3 NIST 800-171 zostanie wydana w pierwszym kwartale 2024 r. i będzie zawierać nowe wymagania dotyczące bezpieczeństwa haseł.

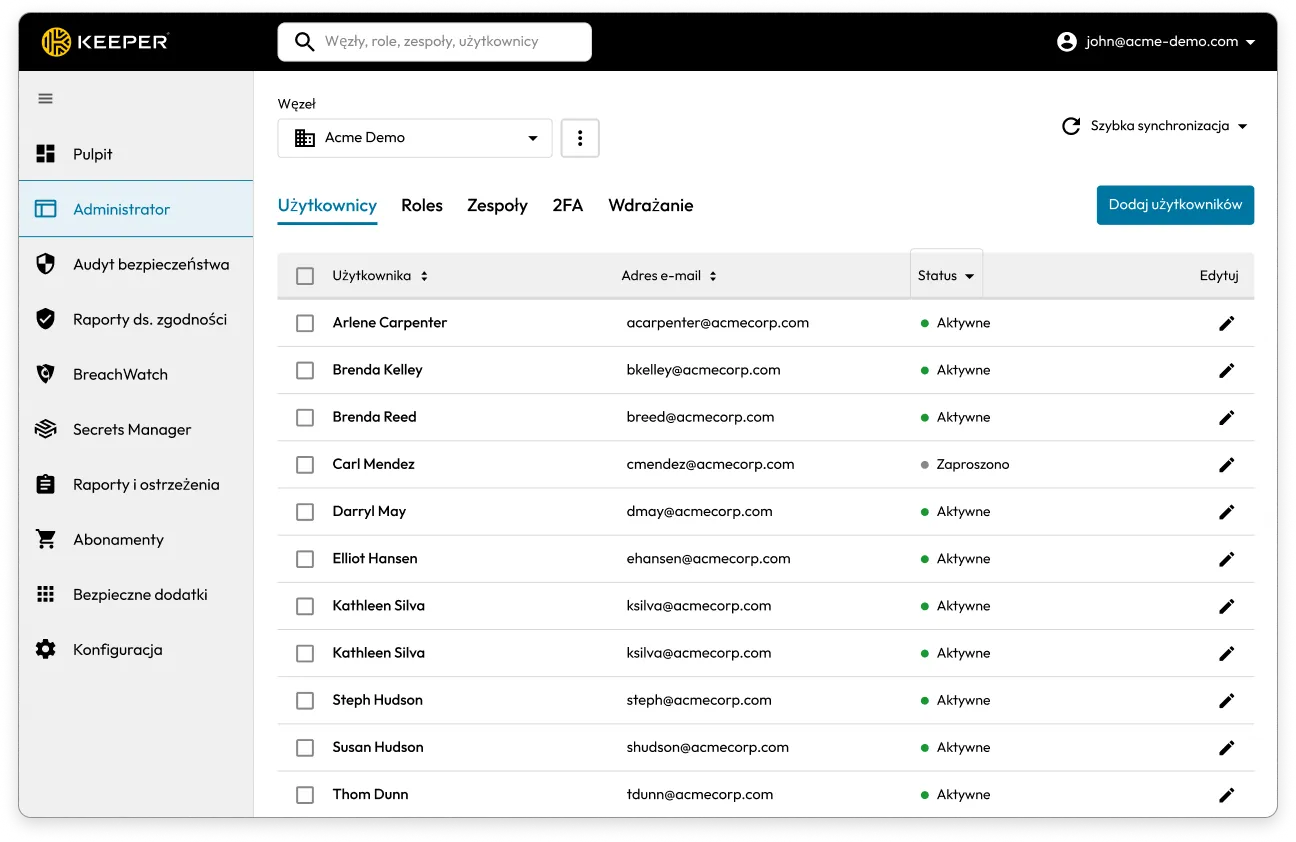

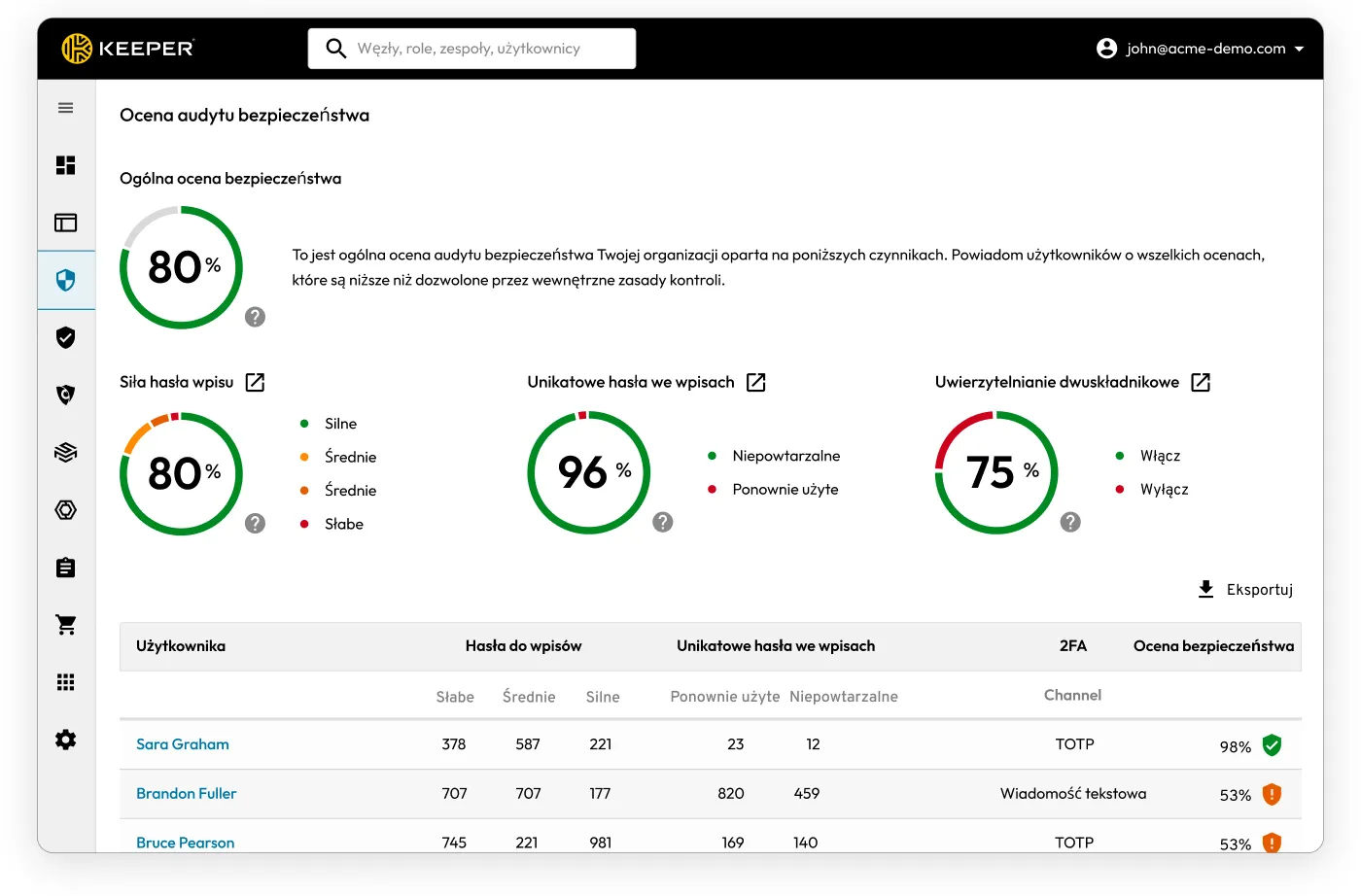

Wiele zespołów IT DIB nie ma wglądu w stan bezpieczeństwa haseł w swojej organizacji. KSGC analizuje siłę i bezpieczeństwo przechowywanych haseł w całej organizacji. KSGC ocenia każde hasło pod kątem kryteriów złożoności, unikalności i potencjalnej ekspozycji w dark webie, zapewniając kompleksową ocenę ryzyka dla poszczególnych poświadczeń i ogólnej higieny haseł w organizacji. Administratorzy IT otrzymują przydatne informacje za pośrednictwem szczegółowych raportów i pulpitów, wyróżniając słabe, ponownie użyte lub naruszone hasła, umożliwiając im proaktywne egzekwowanie zasad dotyczących haseł i inicjowanie działań naprawczych.

System ciągłego monitorowania i ostrzegania KSGC zapewnia administratorom możliwość szybkiego reagowania na potencjalne luki w zabezpieczeniach, znacznie zwiększając obronę organizacji przed cyberzagrożeniami poprzez utrzymanie silnych, bezpiecznych poświadczeń.

Organizacje DIB regularnie otrzymują pliki CUI i współpracują z Departamentem Obrony w tym zakresie. CMMC wymaga, aby organizacje przestrzegały ścisłych protokołów bezpieczeństwa podczas udostępniania CUI, takich jak szyfrowanie i ograniczanie dostępu tylko do upoważnionych użytkowników.

Poczta elektroniczna zazwyczaj nie jest szyfrowana, co umożliwia cyberprzestępcom przechwytywanie wiadomości e-mail i załączników podczas ich przesyłania. Wysyłanie poufnych informacji pocztą elektroniczną wiąże się również z ryzykiem ich przekazania, zapisania lub wydrukowania bez zgody nadawcy.

Niektórzy wykonawcy korzystają z szyfrowanej poczty e-mail firmy Microsoft, która kieruje odbiorcę do bezpiecznego ekranu logowania w celu uzyskania dostępu do wiadomości e-mail z plikami. Jednak w wielu przypadkach wewnętrzne kontrole na komputerach rządowych nie pozwalają na przeprowadzenie tego procesu logowania, więc agencja nie otrzymuje informacji.

Alternatywnie, wykonawcy DIB mogą utworzyć zaszyfrowany plik PDF, a następnie oddzielnie wysłać agencji hasło do pliku PDF za pośrednictwem wiadomości e-mail zawierającej zwykły tekst. Proces ten jest uciążliwy, niepewny i nieprzyjazny dla pracowników.

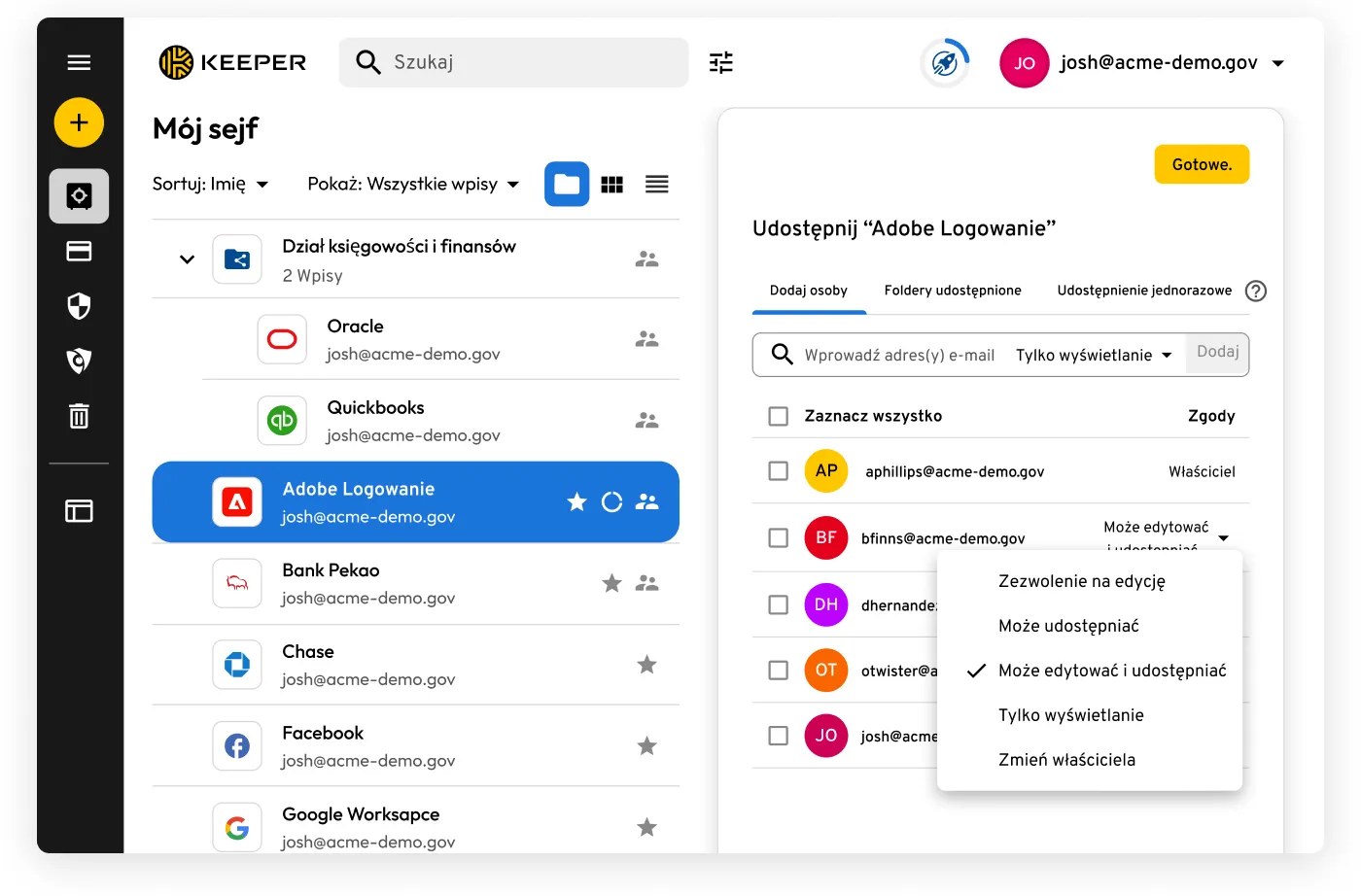

KSGC ma wbudowane funkcje udostępniania plików autoryzowane przez FedRAMP i zapewnia bezpieczny i przyjazny dla użytkownika sposób udostępniania plików. Keeper oferuje bezpieczne udostępnianie między sejfami i udostępnianie jednorazowe z szyfrowaniem krzywymi eliptycznymi, co oznacza, że cyberprzestępcy nie mogą przechwycić haseł ani plików w trakcie przesyłania. Tylko zamierzony odbiorca może uzyskać dostęp do udostępnionego wpisu. Dzięki funkcji udostępniania jednorazowego odbiorcy nie muszą się logować ani posiadać licencji Keeper, aby otworzyć i pobrać zaszyfrowany plik.

Ponadto dzienniki w rozwiązaniu Keeper pokazują wszystkie informacje dotyczące wysyłania i odbierania w przypadku udostępniania jednorazowego. Można również włączyć alerty bezpieczeństwa w czasie rzeczywistym, aby powiadamiać administratorów systemu za pośrednictwem wiadomości tekstowych, e-mail lub platform komunikacyjnych, takich jak Slack lub Teams, o wystąpieniu udostępniania.

Udostępnianie zaszyfrowanych plików to konieczność dla każdej organizacji współpracującej z Departamentem Obrony. Keeper umożliwia organizacjom przechowywanie i udostępnianie poufnych plików w zaszyfrowanym formacie w celu usprawnienia kontroli i zapewnienia zgodności z przepisami.

CMMC ostatecznie przyjmie trzecią wersję NIST 800-171, a wykonawcy z sektora obronnego będą musieli uwzględnić nowe wymagania.

Menadżer haseł i menedżer dostępu uprzywilejowanego Keeper Security Government Cloud mają autoryzację FedRAMP i korzystają ze środowiska bezpieczeństwa zero-trust Keeper Security wraz z architekturą bezpieczeństwa zero-knowledge.

KSGC zapewnia: