Chroń swoją firmę przed cyberprzestępcami.

Keeper chroni organizacje poprzez zarządzanie hasłami, zabezpieczenia i szyfrowanie typu „zero-trust” i „zero-knowledge”.

Poproś o wersję demoMenedżer haseł da przedsiębiorstw jest niezbędny do zabezpieczania Twojej organizacji przed cyber-przestępcami

Liczba cyber-przestępstw wciąż rośnie, a hakerzy przeprowadzają skomplikowane ataki, które zapewniają im dostęp do Twojej firmy poprzez skradzione poświadczenia. Kradzież poświadczeń często jest możliwa dzięki wykorzystaniu słabych punktów w zakresie haseł, takich jak stosowanie słabych haseł lub ich ponowne używanie na wielu stronach. Silne i unikatowe hasła są niezbędne, ale pracownicy nie są w stanie zapamiętać setek haseł potrzebnych w codziennej pracy. Użytkownicy przyznają, że stosują te same hasła ponownie, gdyż łatwiej je zapamiętać, ale w ten sposób ułatwiają też hakerom ich rozszyfrowanie. Skradzione poświadczenia są głównym powodem większości naruszeń bezpieczeństwa danych, a ten problem wciąż rośnie, gdyż zakres podobnych ataków zwiększa się w dzisiejszym środowisku wielu chmur i pracy zdalnej z dowolnego miejsca.

Ponad 80% naruszeń bezpieczeństwa danych jest związanych z kradzieżą haseł i poświadczeń lub z faktem, że są one zbyt słabe. Dlatego cyber-bezpieczeństwo zawsze zaczyna się od zabezpieczenia haseł. Hasła to często jedyny element zabezpieczający poufne plany biznesowe, własność intelektualną, dostęp do sieci i poufne informacje należące do pracowników i klientów. Pomimo to, pracownicy i kontrahenci często korzystają ze słabych haseł lub używają ich ponownie.

Co więcej, organizacje nie zdają sobie sprawy z zagrożenia, jakim jest dark web, gdzie cyberprzestępcy dokonują transakcji na ponad 20 miliardach skradzionych nazw użytkowników i haseł, pochodzących z publicznych naruszeń danych, w celu przejęcia witryn internetowych, aplikacji, baz danych i systemów. To najbardziej rozległy obszar do cyberataków, jaki świat kiedykolwiek widział. Co kilka sekund dochodzi do ataku przy użyciu ransomware w jakiejś organizacji. Oprócz kradzieży poświadczeń istnieje też problem związany z faktem, że zespoły IT nie mają widoczności i scentralizowanej kontroli nad hasłami używanymi w celu uzyskiwania dostępu do zasobów firmy.

Wprowadzenie platformy typu zero-trust do zarządzania hasłami jest absolutnie niezbędne do zapobiegania najczęstszym naruszeniom bezpieczeństwa danych. Oprogramowanie generuje silne losowe hasła i śledzi zachowanie bezpieczeństwa i zgodności w całej organizacji. Wprowadzenie uwierzytelnianie dwuskładnikowe (2FA) polityk opartych na rolach pomaga zabezpieczyć firmy każdej wielkości przed oprogramowaniem ransomware i innymi naruszeniami danych związanymi z hasłami.

Menedżer haseł typu zero-trust do ochrony Twojego miejsca pracy, urządzeń i danych

Zero-trust to model bezpieczeństwa, który zapewnia bezpieczny dostęp do wszystkiego dla wszystkich. Wszyscy użytkownicy i wszystkie urządzenia są uwierzytelniane przez przyznaniem dostępu do newralgicznych systemów, aplikacji i danych. To kompleksowy system, który zapewnia maksymalne bezpieczeństwo bez negatywnego wpływu na wydajność i środowisko użytkownika.

Keeper stosuje najlepsze w swojej klasie technologie szyfrowania, uwierzytelnianie wieloskładnikowe, szczegółową kontrolę dostępu oraz polityki dot. udostępniania, które mogą obejmować izolowanie jednostki biznesowej. Te funkcje zapewniają, że dostęp do najważniejszych zasobów jest przyznawany tylko, gdy jest to konieczne i wyłącznie uprawnionym użytkownikom.

Bezpieczny i skalowalny menedżer haseł z prostą integracją z Twoimi procesami i infrastrukturą bezpieczeństwa

Keeper można wdrożyć na skalę całego przedsiębiorstwa, niezależnie od liczby użytkowników: od małej jednostki po organizacje z setkami lub tysiącami pracowników i kontrahentów. Keeper zapewnia sprawną i szybką integrację z dowolnym rozwiązaniem w zakresie weryfikacji tożsamości, czy to lokalnym czy w chmurze, w tym z AD, LDAP, Entra ID (Azure) oraz systemami SCIM oraz IdPs zgodnymi z SAML. Obejmuje to rozwiązania SSO, takie jak Entra ID (Azure), Okta, Centrify, BeyondTrust, JumpCloud, OneLogin oraz Ping Identity.

Keeper zapewnia też programistom API, które umożliwiają integrację Keeper z dowolnego rodzaju środowiskiem: lokalnym, opartym na chmurze lub hybrydowym. W celu zapewnienia śledzenia zdarzeń i raportowania Keeper zapewnia sprawną integrację ze wszystkimi głównymi rozwiązaniami w zakresie informacji dot. bezpieczeństwa i zarządzania zdarzeniami (SIEM), w tym Splunk, Sumo Logic, LogRhythm, IBM, DEVO i dowolnym systemem obsługującym zdarzenia w formacie Syslog.

Architektura oparta na szyfrowaniu „zero-knowledge”

Keeper dba o bezpieczeństwo danych swoich klientów, Szyfrowanie i odszyfrowywanie odbywa się na urządzeniu użytkownika. Dane klientów są szyfrowane i przechowywane na serwerze Keeper w chmurze, nie są więc widoczne ani dla pracowników Keeper ani dla stron trzecich. Poświadczenia i wszelkie dane klientów są dostępne wyłącznie dla użytkowników końcowych. Szyfrowanie i odszyfrowywanie odbywa się na urządzeniu użytkownika. Szyfrowane są zarówno dane przesyłane (TLS), jak i te zapisane w infrastrukturze Keeper (AES-256). Pracownicy firmy Keeper Security ani żadnej firmy zewnętrznej nie mają dostępu do danych zapisanych w formie zwykłego tekstu.

Uzupełnia i rozszerza rozwiązania w zakresie pojedynczego logowania

Pracownicy używają słabych haseł i mimo to, nie pamiętają ich. Według Gartner nawet 50% telefonów do działu wsparcia technicznego dotyczy resetowania haseł, a inne badanie pokazuje, że każde takie połączenie to koszt ponad 30$. Rozwiązania w zakresie pojedynczego logowania SSO zostały stworzone, aby rozwiązać ten problem, ale wiele starszych aplikacji (ale też sporo nowszych) nie obsługuje protokołów SAML. Należy zauważyć, że rozwiązania SSO odpowiadają za uwierzytelnianie, nie za pełne szyfrowanie. Wiele kont z uprzywilejowanym dostępem nie korzysta z haseł, więc w takich przypadkach SSO nie oferuje funkcji przechowywania zaszyfrowanych kluczy, cyfrowych certyfikatów i kluczy dostępów.

Aplikacje i przypadki użycia, które nie obsługują protokołów SAML, nie są obsługiwane przy wdrażaniu SSO. Użytkownicy z dostępem uprzywilejowanym, tacy jak administratorzy IT i specjaliści ds. bezpieczeństwa, potrzebują jednej bezpiecznej lokalizacji do przechowywania wszystkich swoich haseł (brak SSO), certyfikatów cyfrowych, kluczy SSH i API, kluczy dostępu i innych cennych danych. W przypadku innych poufnych danych dostęp oparty na rolach, najwyższa kontrola nad politykami i możliwość udostępniania i odbierania aktywów SSO jest równie istotna.

Keeper współpracuje z aplikacjami i przypadkami użycia, które korzystają z haseł. Każdy pracownik uzyskuje bezpieczny, sejf cyfrowy w chmurze do przechowywania swoich haseł i innych ważnych informacji, takich jak klucze szyfrujące i certyfikaty cyfrowe. Keeper generuje silne, losowe hasła i automatycznie wprowadza je w polach logowania. Zapewnia to oszczędność czasu, pozwala uniknąć frustracji oraz eliminuje potrzebę zapamiętywania haseł i ich ponownego używania.

Wiele małych i średnich przedsiębiorstw może sprostać wszystkim potrzebom IAM w opłacalny sposób, korzystając tylko z Keeper. Dla organizacji, które wymagają rozwiązań SSO Keeper stanowi perfekcyjne uzupełnienie starszych aplikacji i innych przypadków, gdzie SSO brakuje. Keeper SSO Connect® współpracują z popularnymi platformami SSO IdP, takimi jak Okta, AWS, OneLogin, Ping Identity, F5 BIG-IP APM, Google Workspace, JumpCloud, czy Microsoft ADFS i Microsoft Entra ID (Azure AD), które zapewniają firmom najwyższą elastyczność w zakresie uwierzytelniania.

W pełni zintegrowane uwierzytelnianie wieloskładnikowe (MFA), z tym uwierzytelnianie bezhasłowe

Hasła nie wystarczą, by zabezpieczyć Twoje najważniejsze zasoby. Dodanie dodatkowych elementów do procesu uwierzytelniania znacznie zwiększa bezpieczeństwo.

Uwierzytelnianie wieloskładnikowe jest zalecane jako najlepsza praktyka przez amerykański instytut National Institute of Standards & Technology (NIST) w celu ograniczenia ryzyka. MFA oferuje dodatkowe poziomy zabezpieczeń poza poświadczeniami, które dzielą się na trzy kategorie: „coś, co wiesz”, „coś, co posiadasz” oraz „coś, co jest nierozłączne”. Hasła to „coś, co wiesz”. Dodanie innych składników do procesu uwierzytelniania wzmocni bezpieczeństwo.

Keeper obsługuje kilka metod uwierzytelniania dwuskładnikowego, które obejmują elementy wykorzystujące „coś, co posiadasz” i „coś, co wiesz”. Obsługiwane metody uwierzytelniania dwuskładnikowego to m.in. Keeper SMS, urządzenia FIDO2 WebAuthn, klucze dostępu, Duo Security, RSA SecurID, aplikacje generujące jednorazowe i ograniczone czasowo hasła (TOTP), takie jak Google Authenticator, czy kompatybilne z KeeperDNA urządzenia ubieralne, np. Apple Watch lub Android Wear.

Rozwiązania bezhasłowe oferują bezproblemowe logowanie i obsługę biometrii, np. odcisków palców i rozpoznawania twarzy. Keeper SSO Connect®, zawarty w wersji Keeper Enterprise, zapewnia bezproblemową integrację z wszystkimi popularnymi dostawcami rozwiązań uwierzytelniania bezhasłowego, w tym Trusona, Veridium, HYPR, Secret Double Octopus, Traitware i PureID.

Najmniejszy możliwy dostęp do krytycznych systemów i infrastruktury

Jako część architektury „zero-trust” Keeper uwzględnia szczegółowe i elastyczne polityki zapewniania najmniejszego możliwego dostępu. Keeper dodaje nowe aplikacje do platformy, wymogi klientów pod względem zachowania zgodności stale rosną, a Keeper aktualizuje funkcje w zakresie kontroli dostępu, aby zapewnić najbardziej szczegółowe funkcje na rynku. Model kontroli dostępów Keeper spełnia obecne wytyczne sektora prywatnego i publicznego.

Kontrola dostępu oparta na rolach lub RBAC jest stosowana w celu umocnienia kontroli dostępu, natomiast kontrola dostępu oparta na atrybutach (ABAC) jest stosowana w sytuacjach wymagających bardziej dynamicznych i elastycznych polityk. Keeper rozszerza swój model kontroli dostępu, aby uwzględnić bardziej szczegółowe polityki wspierające najmniejszy możliwy dostęp. Keeper rozszerza model RBAC, uwzględniając elementy modelu ABAC. To hybrydowe połączenie obu modeli kontroli oferuje korzyści obu z nich przy jednoczesnym zapewnieniu maksymalnej elastyczności i kontroli.

Keeper wprowadza elementy modelu ABAC poprzez używanie atrybutów zespołów i wpisów. Na przykład, użytkownik może posiadać rolę, która umożliwia mu udostępnianie wpisów zawierających poufne informacje, ale jest też w zespole projektowym, który ogranicza udostępnianie takich wpisów. Ta osoba może udostępniać poufne dane, gdy otrzyma dostęp jako osoba indywidualna, ale jeśli posiada dostęp tylko jako członek zespołu, będzie mogła tego robić. Co więcej określone dane poufne mogą posiadać atrybuty stosowane przy kontroli dostępu, np. rodzaj wpisu (darta bankowa, baza danych, klucz SSH) lub czasowe ograniczenia dostępu. Atrybuty zasobów lub wpisów w połączeniu z atrybutami użytkownika (np. rola, zespół, jednostka organizacyjna - węzeł) zostaną połączone, aby określić skuteczny najmniejszy możliwy dostęp do określonego zestawu wpisów.

Hybrydowy model łączący RBAC i ABAC zmniejsza obciążenie administracyjne, liczbę potrzebnych ról użytkownika i zapewnia najbardziej szczegółową kontrolę, aby spełnić wymogi przyznawania najmniejszego możliwego dostępu we wszystkich sytuacjach biznesowych.

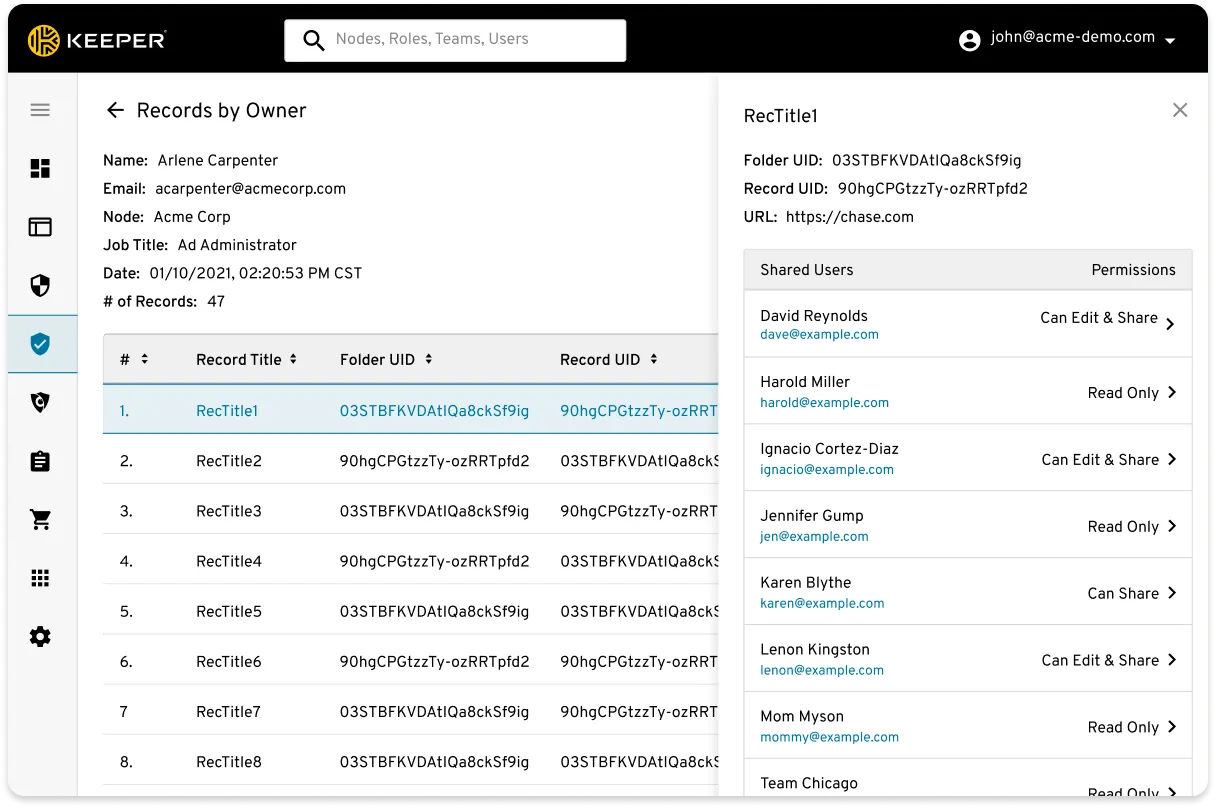

Bezpieczne udostępnianie haseł, poświadczeń i poufnych danych

Każdy użytkownik posiada zestaw publicznych i prywatnych kluczy szyfrujących używanych do szyfrowania ich sejfów, udostępniani wpisów i wysyłania wiadomości do innych użytkowników Keeper. Udostępniane informacje są szyfrowane przy użyciu klucza publicznego odbiorcy. Metodologia Keeper w zakresie udostępniania wpisów jest prosta w użyciu, bezpieczna i intuicyjna. Wspiera też szczegółowe kontrole dostępu w zakresie udostępniania informacji uprzywilejowanym użytkownikom, nieuprzywilejowanym użytkownikom, partnerom ds. technologii, kontrahentom i innym stronom trzecim.

Monitorowanie dark web

Keeper BreachWatch stale porównuje Twoje hasła z aktualnymi wynikami skanowania skradzionych poświadczeń z zainfekowanych urządzeń oraz z innymi źródłami. W przypadku znalezienia naruszonego hasła, natychmiast wysyłane są powiadomienia do użytkowników i administratorów. Te wczesne powiadomienia umożliwiają użytkownikom i administratorom podjęcie działań, zanim konto zostanie przejęte, dojdzie do oszustwa online lub zainstalowane zostanie oprogramowanie szantażujące.

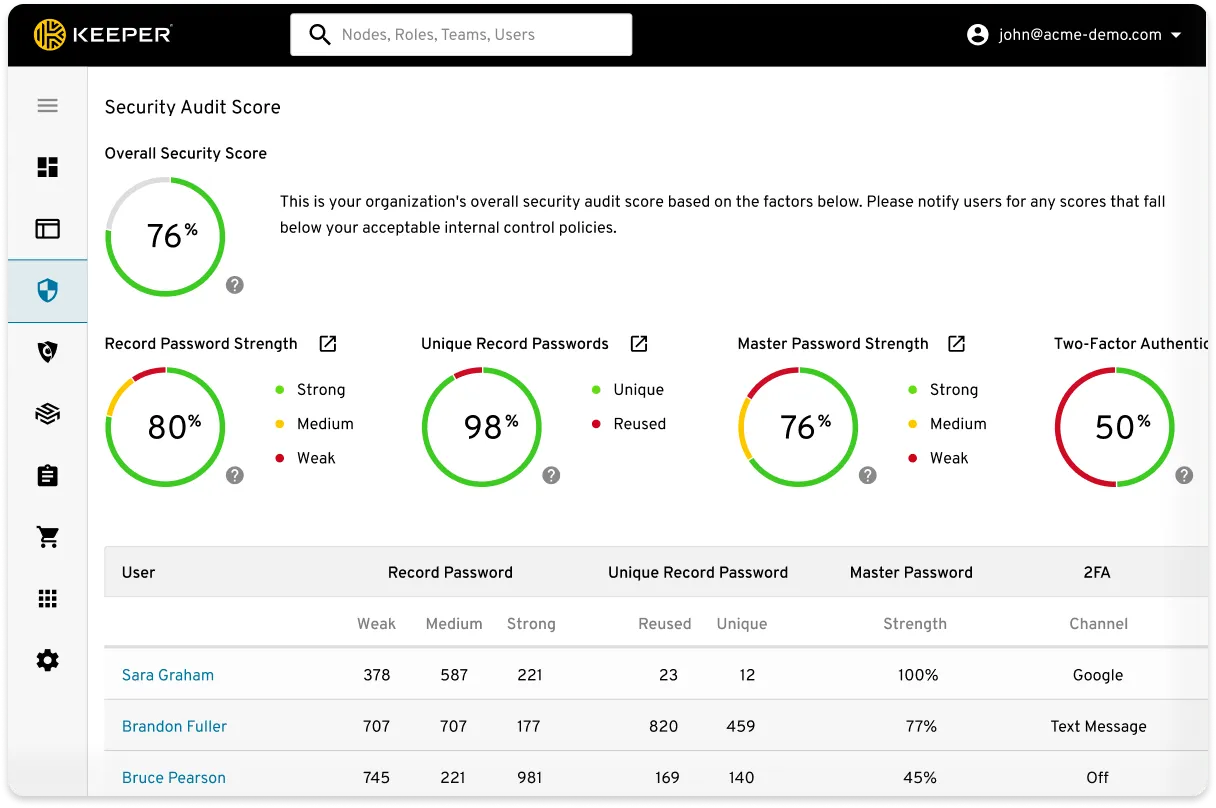

Kontrola bezpieczeństwa

Zgodność z wymogami dot. audytu jest niezbędnym elementem ochrony firmy przed naruszeniami bezpieczeństwa danych i wewnętrznymi zagrożeniami. Keeper śledzi i loguje każdą aktywność użytkownika związaną z ponad 100 rodzajami zdarzeń, w tym z tymi związanymi z hasłami i logowaniem. Keeper obsługuje audyt dot. zachowania zgodności poprzez monitorowanie tych zdarzeń, generowanie spersonalizowanych raportów i wysyłanie powiadomień w czasie rzeczywistym oraz poprzez integrację z zewnętrznymi rozwiązaniami SIEM.

Dzienniki i raporty zapewniają szczegółowe informacje o aktywności użytkownika i administratora, które są potrzebne w celach audytowych (np. RODO, PCI, ISO, SOC czy NCUA).

Raportowanie i audyt

Koszty zachowania zgodności wciąż rosną, a budżety na zatrudnienie personelu są ograniczone. Rozproszona praca zdalna powodowała znaczne rozszerzenie zakresu ataków przeprowadzanych przez cyber-przestępców. Polityki w zakresie audytowania kontroli dostępu są teraz jeszcze bardziej restrykcyjne.

Raporty Keeper można w pełni dostosować do swoich potrzeb. Zapewniają pełny podgląd na uprawnienia w zakresie używania poświadczeń i poufnych danych w Twojej organizacji. Wzrasta potrzeba regulacji w zakresie zarządzania tożsamością i dostępem (IAM) i organizacje wymagają wszechstronnych polityk i narzędzi umożliwiających zachowanie zgodności. Możliwość przeprowadzania audytu i kontroli dostępów do poświadczeń i poufnych informacji jest kluczowa do zapewnienia zgodności zapobiegania naruszeniom bezpieczeństwa danych.

Zespoły finansowe i audytowe wymagają rentownych narzędzi, które umożliwią zdalny proces kontroli, monitorowania i raportowania zdarzeń. Takie raporty redukują czas i koszt przeprowadzania audytu dot. zgodności. Raporty dot. zgodności zachowują zasadę „zero trust” i „zero knowledge”, gdyż dane są widoczne i kontrolowane tylko przez uprzywilejowanych administratorów.

Narzędzie tworzenia raportów jest proste w obsłudze i umożliwia pełną personalizację. Raporty dają administratorom widoczność uprawnień dot. dostępów użytkowników w przypadku wszystkich wpisów w przedsiębiorstwie. Przed wygenerowaniem finalnej wersji raportu można wyświetlać i eksportować podglądy raportów dla danego użytkownika można zarówno wyświetlać. Jest to przydatna opcja do zatwierdzania i edytowania uprawnień użytkowników.

Wiodące na rynku polityki i infrastruktura w zakresie bezpieczeństwa

Keeper posiada certyfikat SOC2 i ISO 27001 najdłużej w swojej branży. Ponadto stosuje najlepsze w swojej klasie rozwiązania w zakresie bezpieczeństwa, w tym strukturę „zero-trust” i architekturę bezpieczeństwa „zero-knowledge”, które zabezpieczają dane klientów kilkoma warstwami kluczy szyfrujących na poziomie sejfów, udostępnianych folderów i wpisów.