Como o Keeper Security Government Cloud ajuda contrantes de DIB a atenderem os requisitos de CMMC para compartilhamento seguro de arquivos

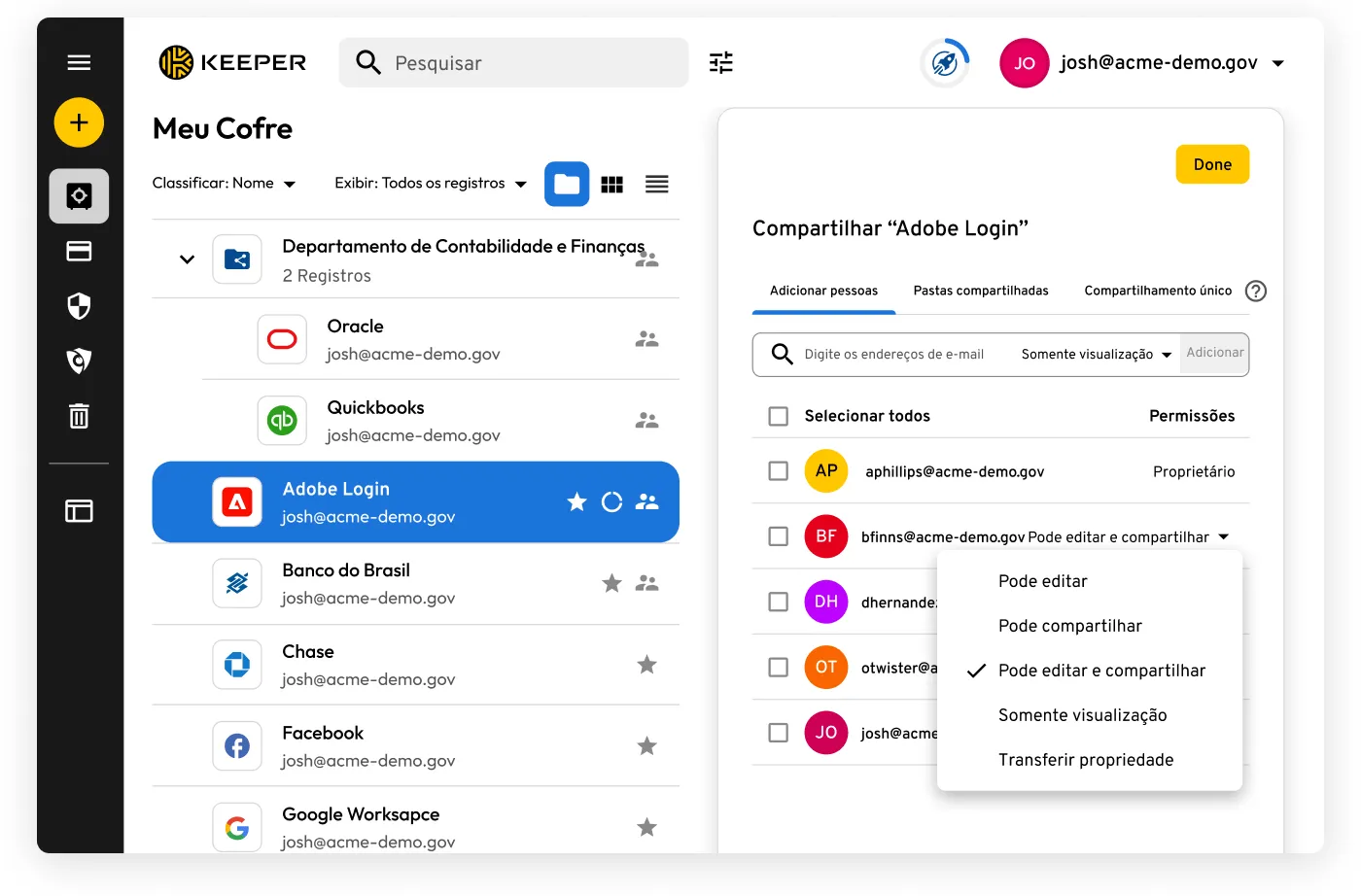

As organizações de DIB muitas vezes recebem e colaboram com DoDs com arquivos de CUI. O CMMC exige que as organizações sigam protocolos de segurança rigorosos ao compartilhar CUIs, como o uso de criptografia e a limitação do acesso a apenas usuários autorizados.

Geralmente, os e-mails não são criptografados, possibilitando que criminosos cibernéticos interceptem e-mails e anexos em trânsito. O envio de informações confidenciais por e-mail também gera o risco de encaminhamento, salvamento ou impressão das informações sem a permissão do remetente.

Alguns contratantes usam o e-mail criptografado da Microsoft, que envia ao destinatário uma tela de conexão segura para acessar o e-mail com os arquivos. No entanto, em muitos casos, os controles internos de máquinas do governo não permitem este processo de conexão, então a agência não recebe as informações.

Alternativamente, os contratantes de DIB podem criar um PDF criptografado e enviar separadamente para a agência a senha do PDF por um e-mail de texto plano. Este processo é duvidoso, inseguro e nada intuitivo para os funcionários.