借助 Keeper Security 加速 CMMC。

Keeper Security Government Cloud (KSGC) 密码管理程序和特权访问管理程序已获得 FedRAMP 授权,并符合网络安全成熟度模型认证 (CMMC) 要求。

Keeper Security Government Cloud (KSGC) 密码管理程序和特权访问管理程序已获得 FedRAMP 授权,并符合网络安全成熟度模型认证 (CMMC) 要求。

网络安全成熟度模型认证(CMMC)是美国国防部 (DoD) 的网络安全合规和认证计划,侧重于对国防承包商进行独立评估,以符合保护受控非机密信息 (CUI) 的 NIST 800-171 安全控制要求。

CMMC 是建立在现有 DFARS 252.204-7012 法规的基础上。访问控制和数据保护是该模型的重心,旨在降低网络威胁的风险。

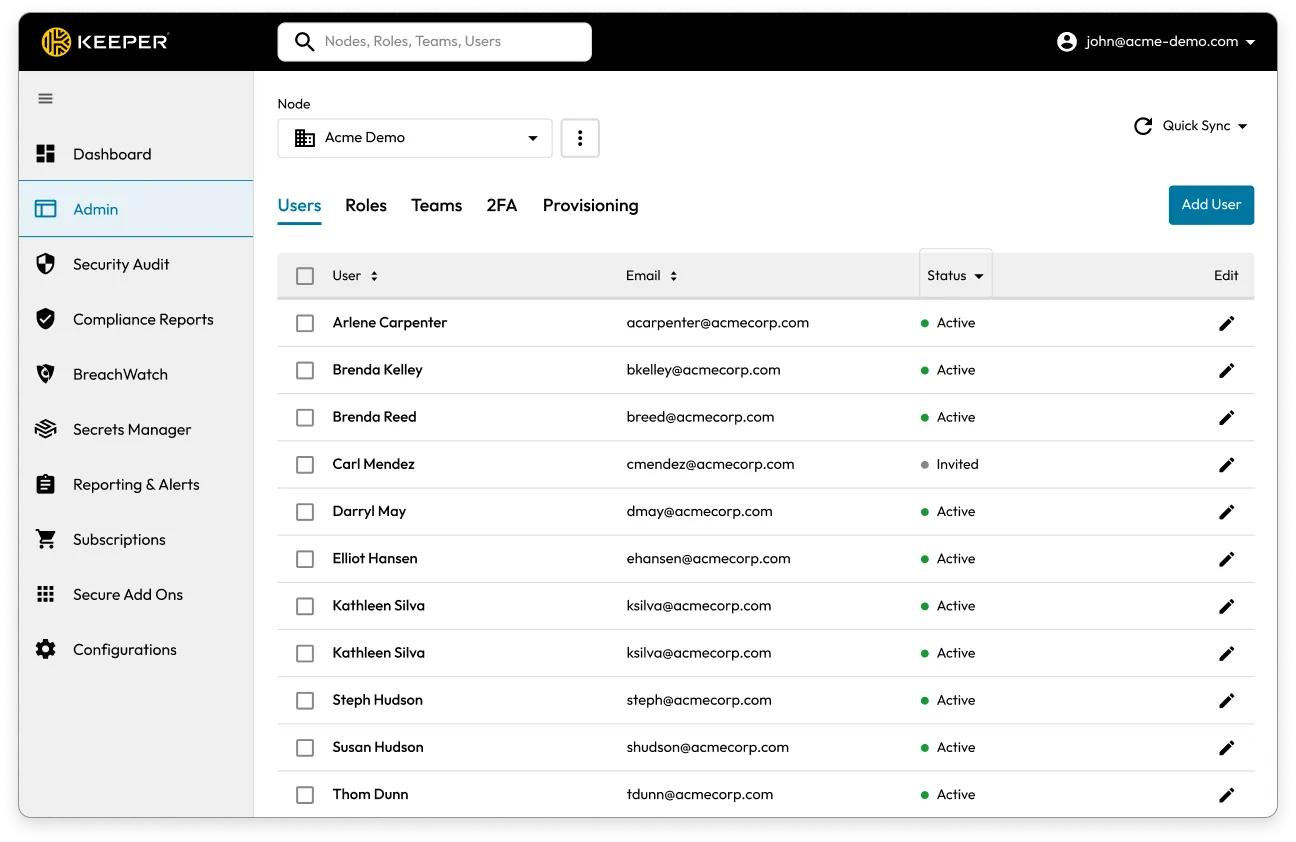

要达到符合 CMMC 安全控制的要求,需要综合人员、流程和技术。通过实施 Keeper Security Government Cloud (KSGC),DoD 承包商可以涵盖 CMMC 2 级 110 个控制措施中的 26 个。请参阅下表,了解 KSGC 涵盖的控制措施的详细列表。

CMMC 的大多数安全控制措施是基于 2020 年发布的 NIST 800-171 第 2 版。NIST 800-171 第 3 版将于 2024 年第一季度发布,其中包括新的密码安全要求。

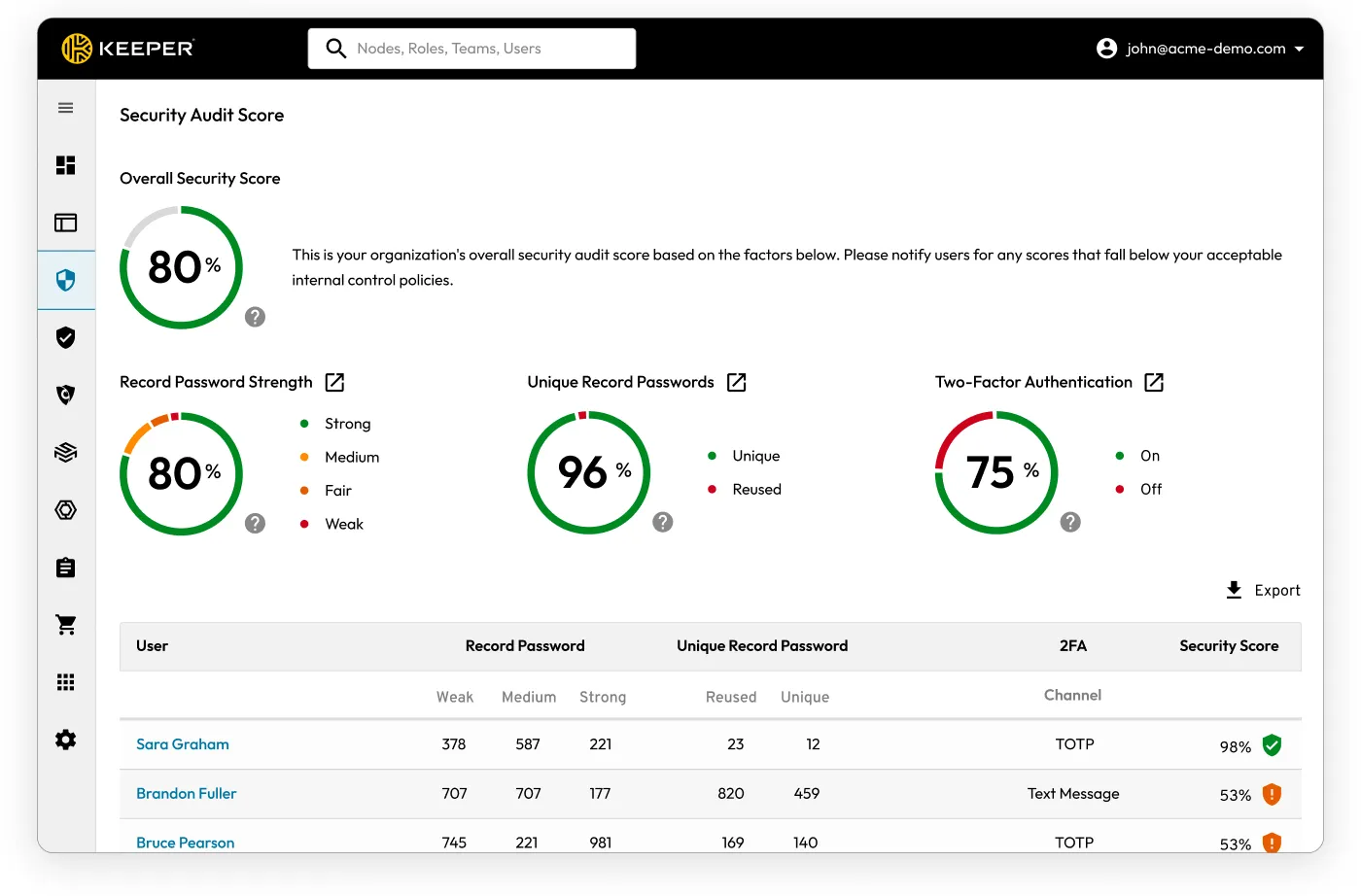

许多 DIB IT 团队对其组织的密码安全状况缺乏了解。KSGC 可分析整个组织中存储的密码的强度和安全性。KSGC 根据复杂度、唯一性和在暗网上潜在暴露情况的标准对每个密码进行评估,为个人凭据和组织的整体密码安全状况提供全面的风险评分。IT 管理员通过详细的报告和控制面板获得可操作的信息,并突出显示了弱密码、重用密码或泄露密码,使他们能够主动执行密码策略,并采取纠正措施。

KSGC 的持续监视和警报系统可确保管理员能够快速响应潜在的安全漏洞,通过保持强大而安全的凭据来显著增强组织对网络威胁的防御。

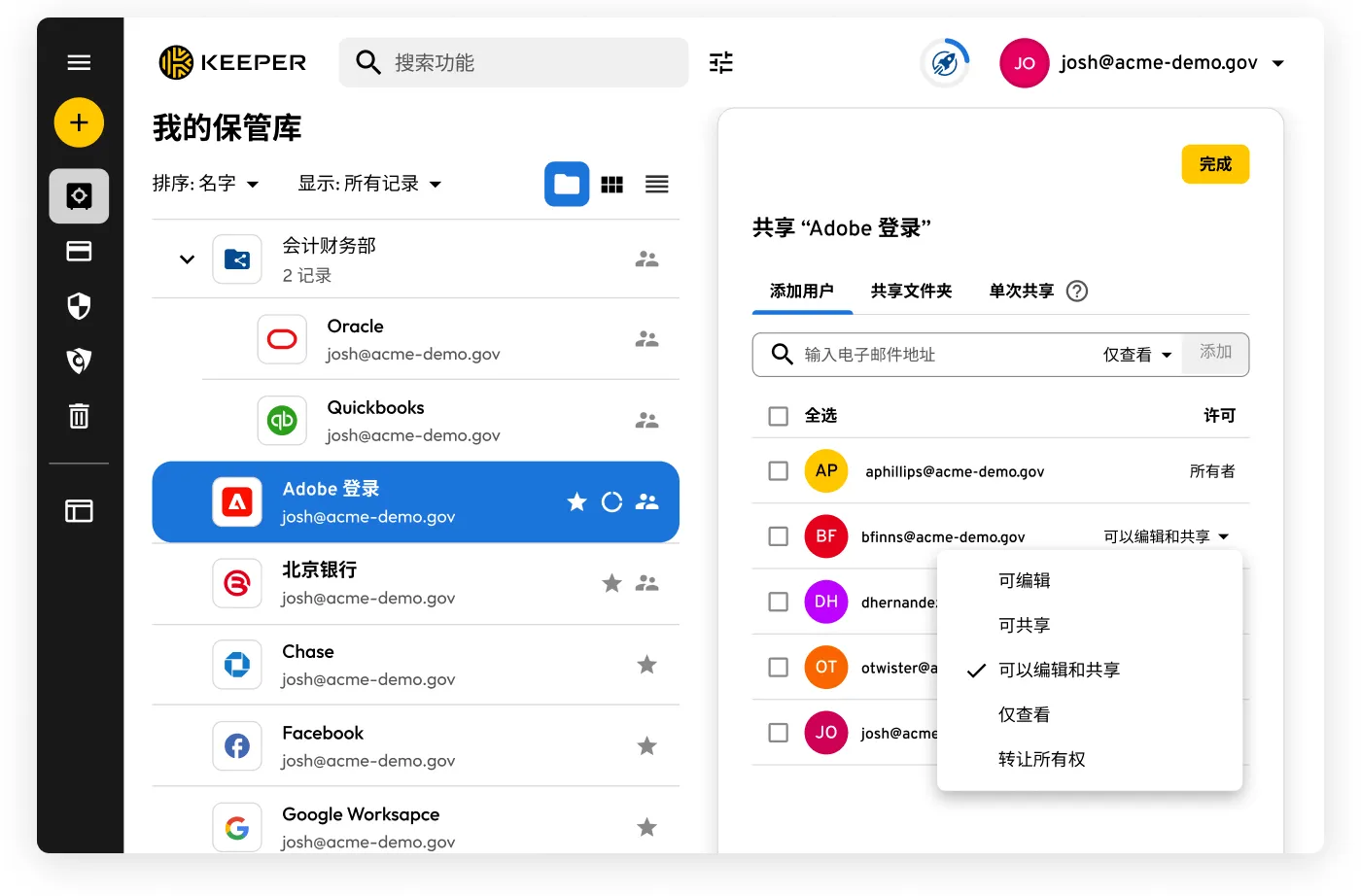

DIB 组织定期接收并与 DoD 合作处理 CUI 文件。CMMC 要求组织在共享 CUI 时遵循严格的安全协议,例如使用加密并仅限授权用户访问。

电子邮件通常未加密,这使得网络犯罪分子有可能拦截传输中的电子邮件和附件。通过电子邮件发送敏感信息还存在未经发件人许可被转发、保存或打印的风险。

一些承包商使用 Microsoft 加密电子邮件,可将接收人引导至一个安全登录界面,以访问包含文件的电子邮件。然而,在许多情况下,政府机器的内部控制不允许进行此登录过程,因此该机构将无法接收到信息。

或者,DIB 承包商可以创建一个加密的 PDF,然后通过普通文本电子邮件单独向该机构发送 PDF 的密码。此过程繁琐、不安全,对员工来说也不友好。

KSGC 内置了经 FedRAMP 授权的文件共享功能,并提供了一种安全且对用户友好的文件共享方式。Keeper 通过椭圆曲线加密提供安全的保管库之间共享和单次共享,这意味着网络犯罪分子无法拦截传输中的密码或文件。只有预定的接收人方可访问共享记录。使用单次共享,接收人无需登录或获得 Keeper 的许可即可打开和下载加密的文件。

此外,Keeper 中的日志会显示所有用于单次共享的发送和接收信息。您还可以开启实时安全警报功能,当发生共享操作时,可通过短信、电子邮件或诸如 Slack 或 Teams 之类的消息平台通知系统管理员。

任何与 DoD 合作的组织都必须使用加密文件共享。Keeper 允许组织以加密格式存储和共享其机密文件,以简化合规和审核。

CMMC 最终将采用 NIST 800-171 第 3 版,国防承包商将需要考虑新的要求。

Keeper Security Government Cloud 密码管理程序和特权访问管理程序已获得了 FedRAMP 授权,并保持了 Keeper Security 的零信任安全框架以及零知识安全体系结构。

KSGC 提供: