Keeper Secrets Manager 是什么?

Keeper Secrets Manager (KSM) 是一个专为 DevOps 和技术团队构建的多云、零信任和零知识平台。它设计用于保护基础设施机密,包括访问密钥、机密凭据、数据库密码、API 密钥、证书和其他特权凭据,甚至还可以是存储在 AWS Secrets Manager 等其他机密管理工具中的机密。

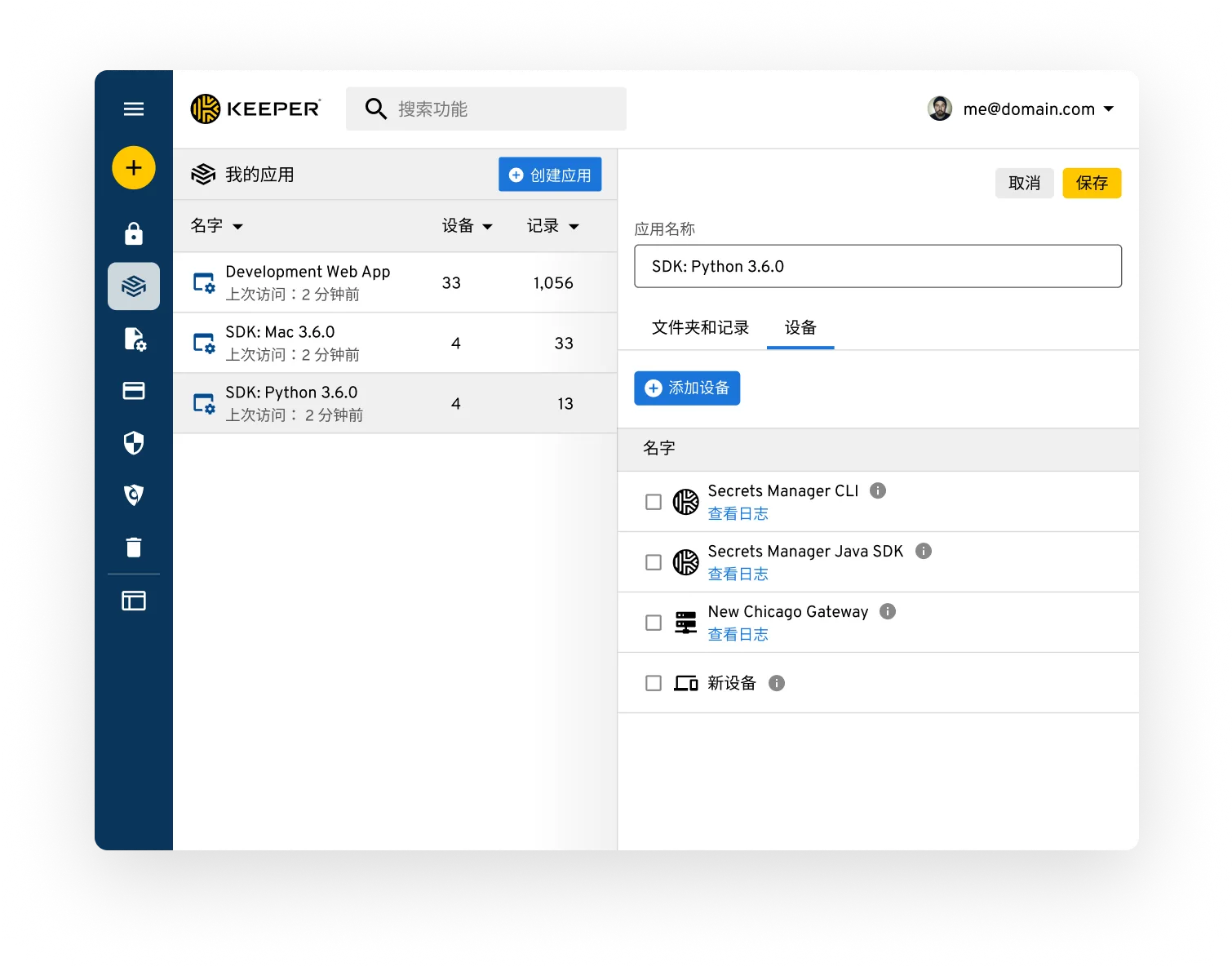

通过 Keeper Secrets Manager,所有机器、CI/CD 管道、开发人员环境和源代码都可以从安全的加密 API 端点获取机密。Keeper Secrets Manager 使用多层的 256 位 AES 加密,并且数据始终在用户的设备上进行加密或解密,这意味着只有经过授权的用户和电脑才能查看和解密存储的数据。Keeper Secrets Manager 为所有 DevOps 团队成员提供了一个安全的保管库,用于管理他们的机密,为应用分配机密,以及运行报告。集成 SIEM 解决方案为管理员提供了可审核的报告和警报功能。